群友靶机之babypass

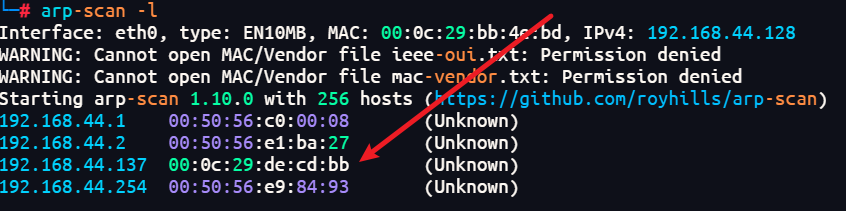

1 | 获取靶机地址: |

配置:

1 | 靶机用VirtualBox制作,VMware导入可能网卡不兼容 |

主机发现

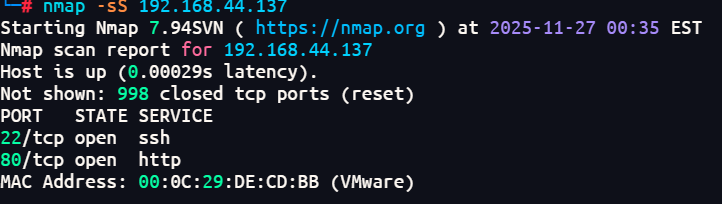

端口扫描

tip点探索

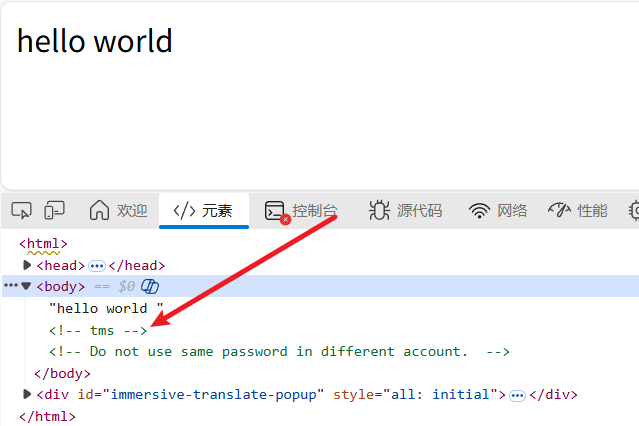

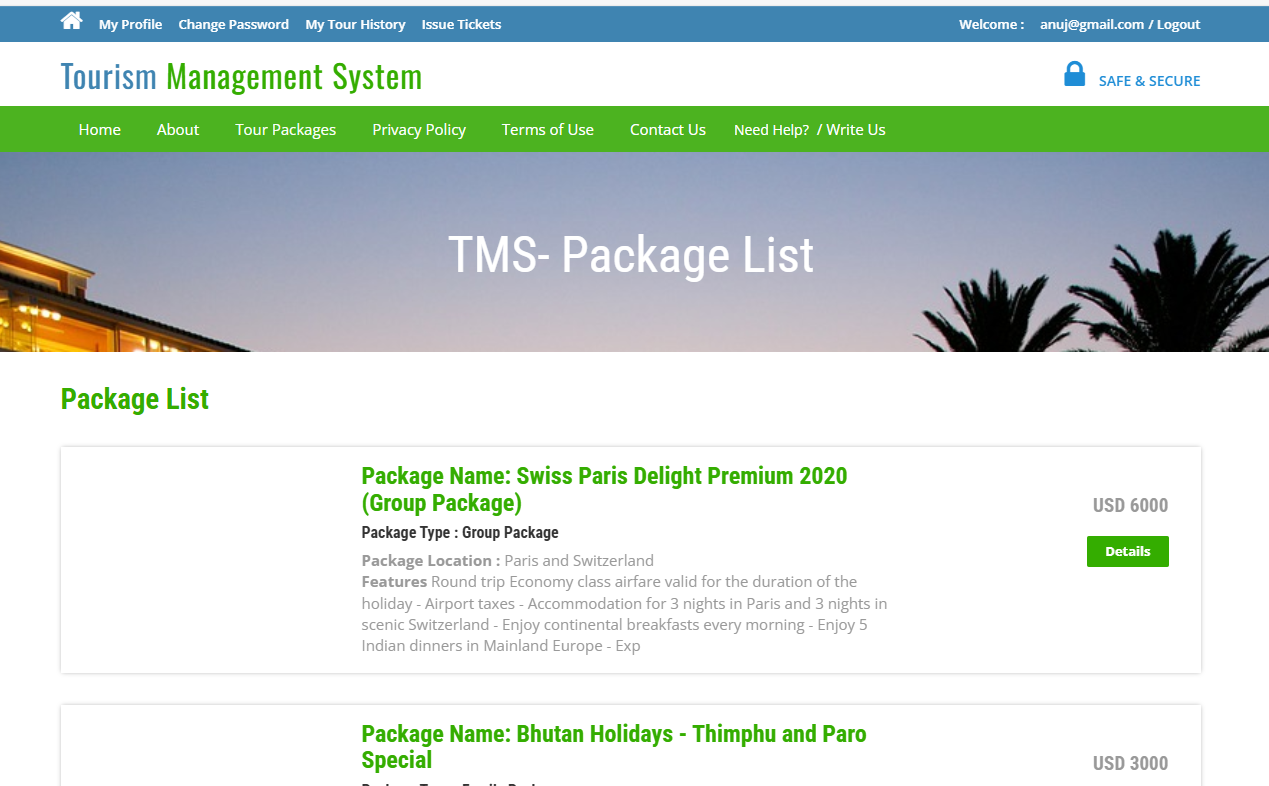

80端口探测

1 | 进去一个hello world f12查看源码提示有套tms,进去/tms发现一套旅游管理系统,但是没看出来是什么常见的cms |

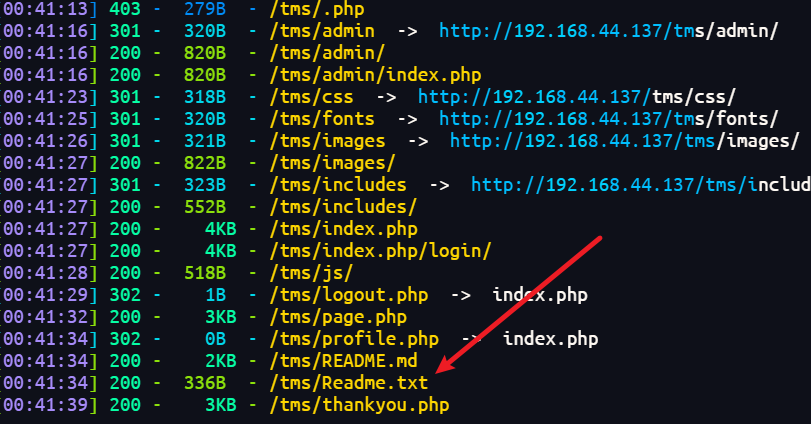

目录扫描

1 | dirsearch -u http://192.168.44.137/tms |

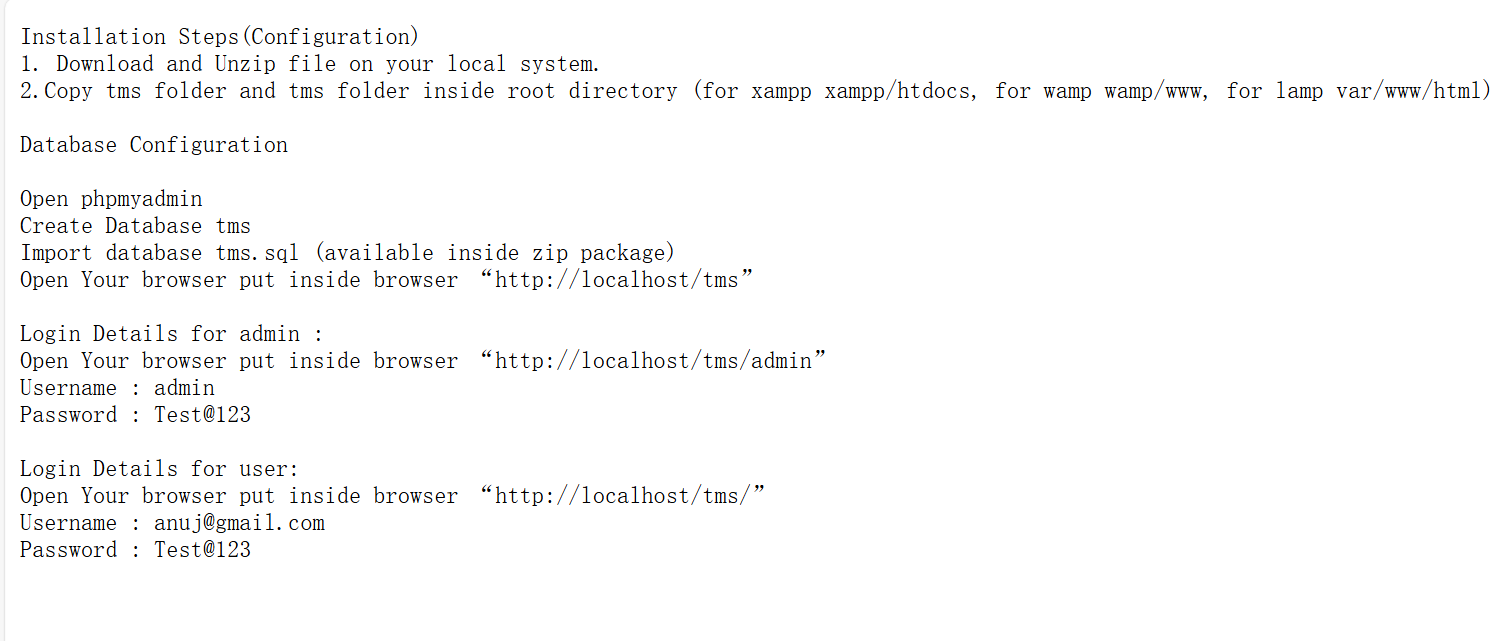

信息泄露

1 | 把200响应包都看看,发现readme.txt有前后端账号密码的泄露 |

1 | Username : admin |

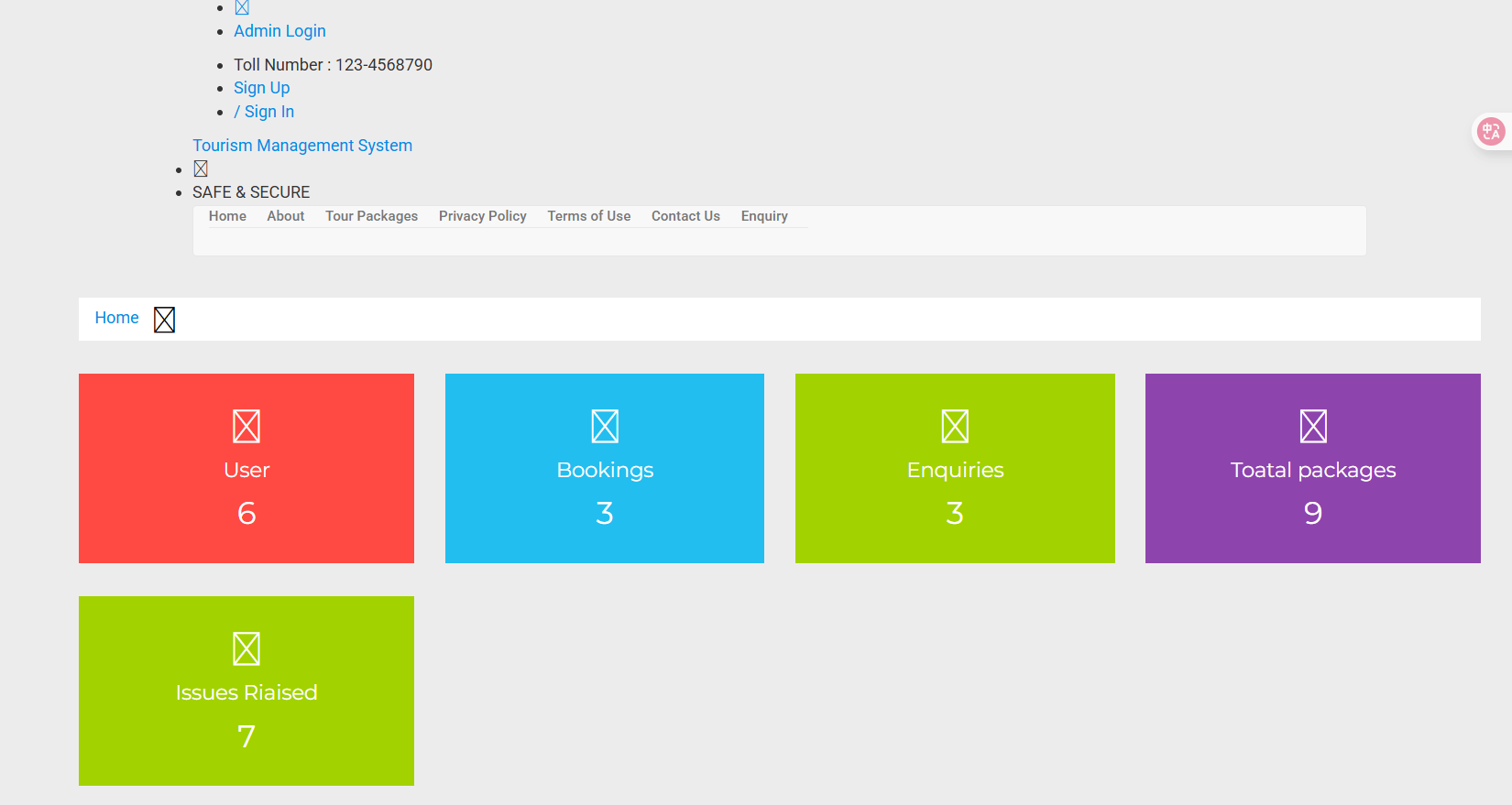

1 | 分别登录上去,发现后端没有什么实质的业务响应,前端登录也没有啥,在这里卡了一会,去扫描历史漏洞啥的,没看出来点在哪,想起来就两个服务22和80,尝试用这个账号密码去登录 |

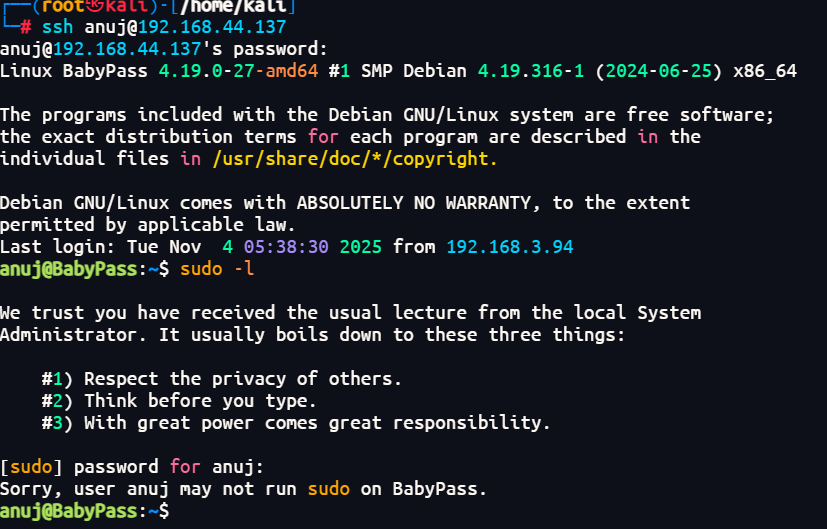

ssh连接获取权限

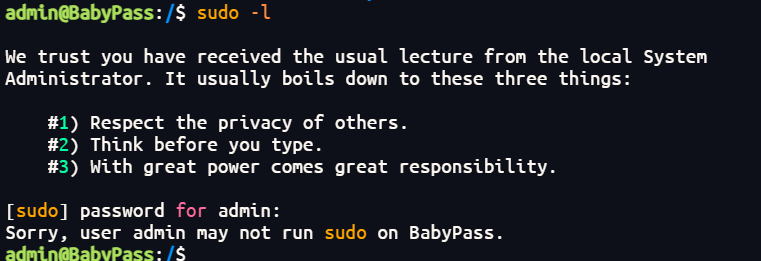

1 | 两个账号都分别尝试,都可以登录上去,查看sudo权限,发现都没有相应的权限,想着admin用户权限应该比anuj权限大,所以在admin下探索 |

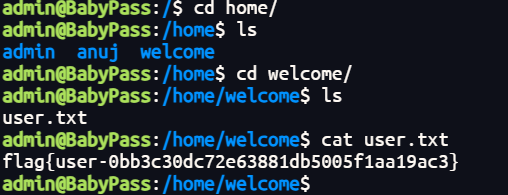

flag1

1 | flag{user-0bb3c30dc72e63881db5005f1aa19ac3} |

1 | admin权限打开home下有个welcome,里面有个user.txt,就是flag1 |

1 | 拿到flag1,flag2应该是在root下的。在这里又顿了,探测了圈,逻辑没连起来。想到ssh连接是tms下的账号密码复用联动,那么是不是tms的数据库里面有root的账号密码,然后ssh就拿到root权限了呢 |

tip点再探索

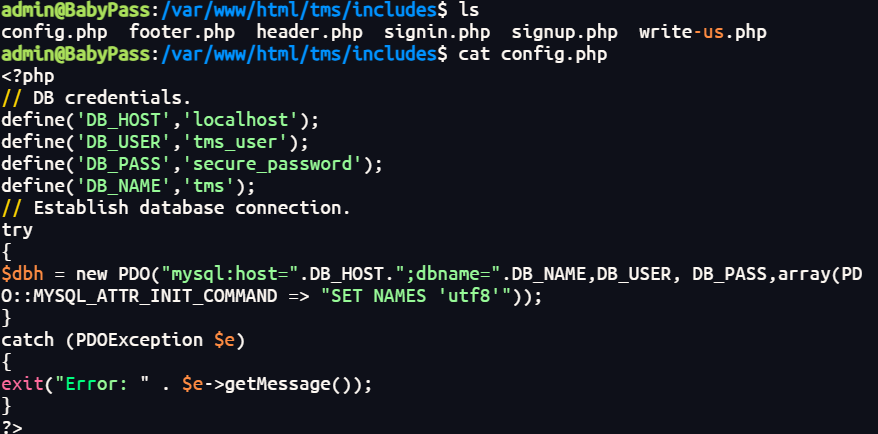

tms配置文件

1 | 现在是想要进数据库,先找找配置文件有没有账号密码 |

1 | tms_user/secure_password |

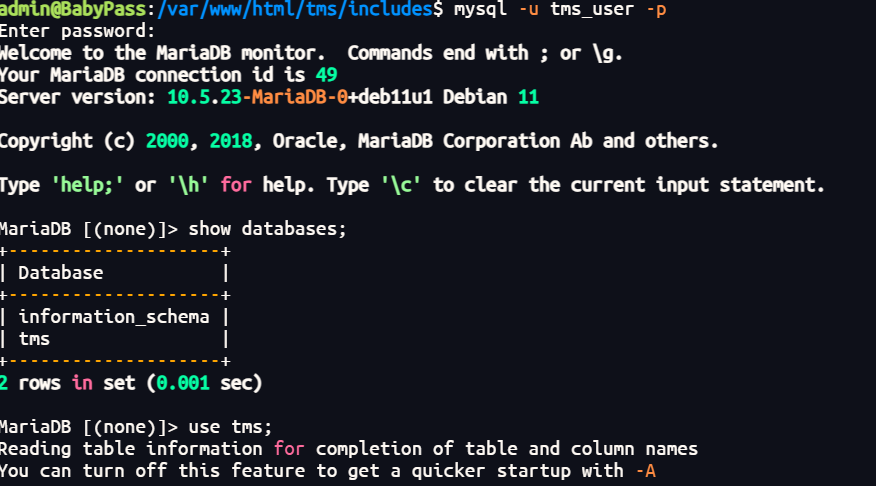

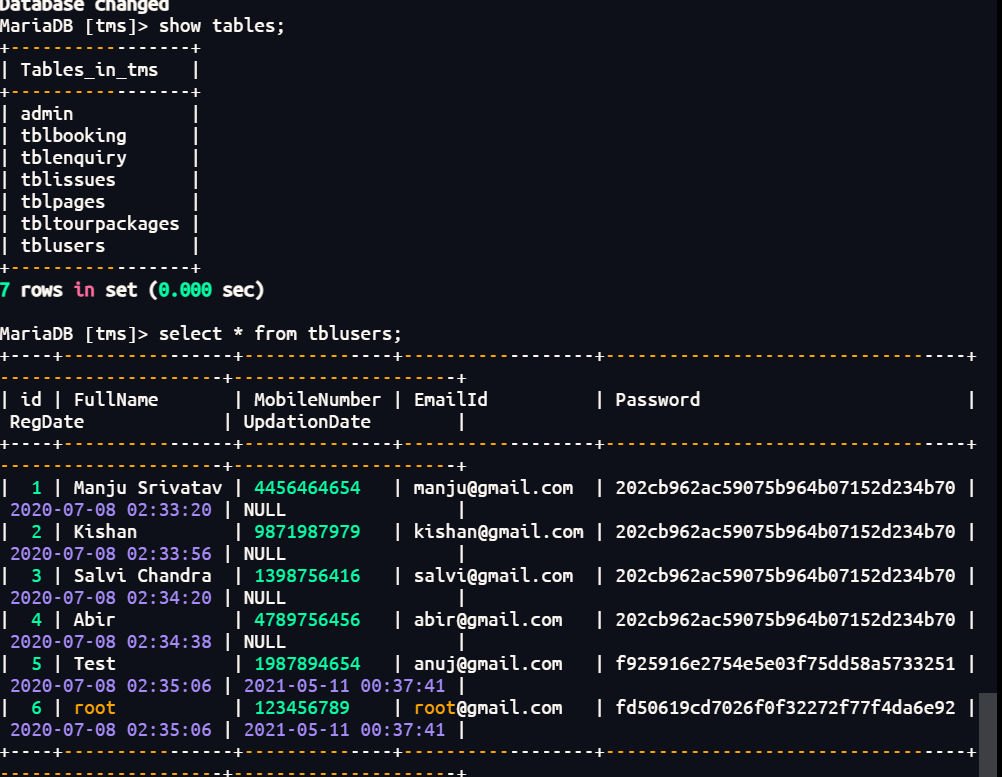

mysql探索

1 | 确实存在root的账号密码,所以逻辑连接起来了 |

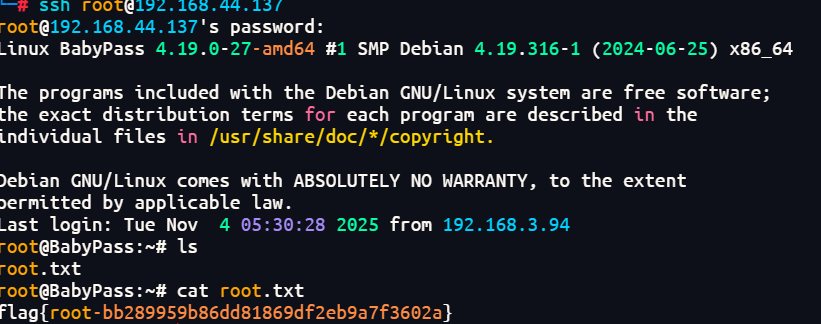

ssh连接获取权限

flag2

1 | flag{root-bb289959b86dd81869df2eb9a7f3602a} |

总结

1 | 就是信息泄露+账号密码复用+mysql操作+ssh连接 |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 再努力一点,她是不是就会回来!