群友靶机之wechat

1 | 获取靶机地址: |

配置:

1 | 靶机用VirtualBox制作,VMware导入可能网卡不兼容 |

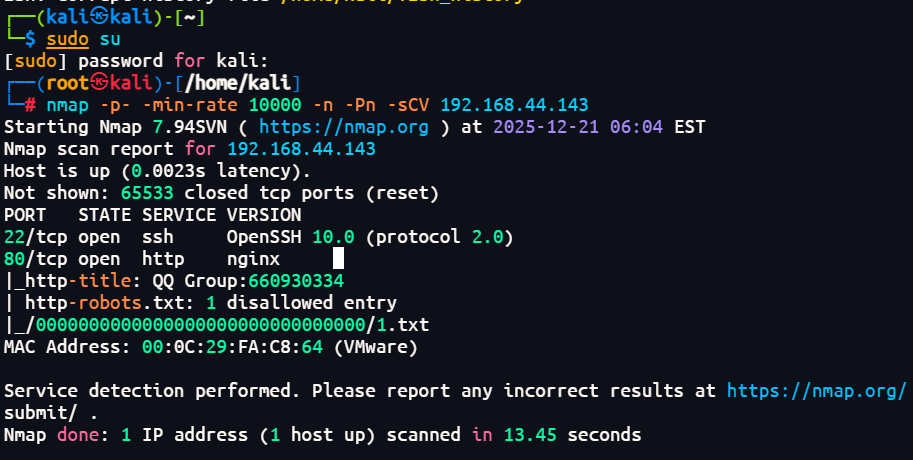

端口扫描

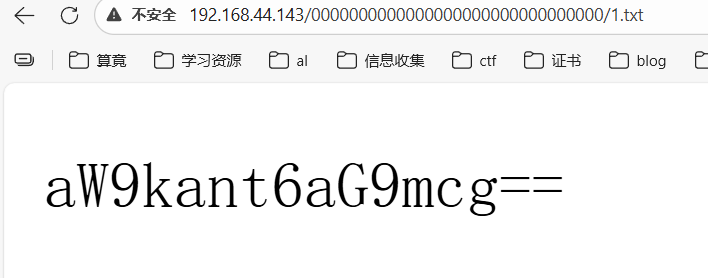

1 | 经典的22,80端口还提示robots.txt了个1.txt |

80端口探测

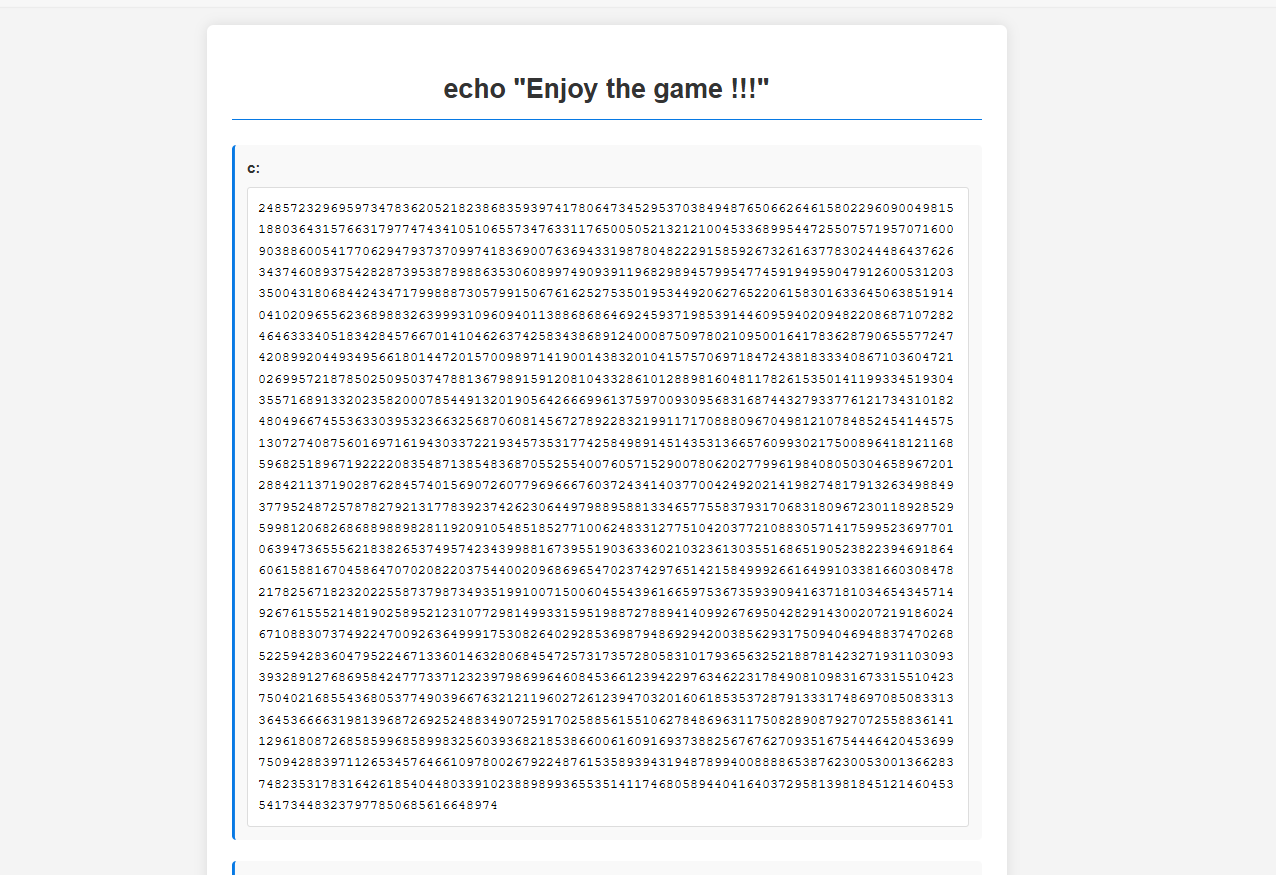

ctf小游戏

1 | 进来一眼看到密码的rsa,直接一把梭就好了 |

1 | base64加rot13编码 |

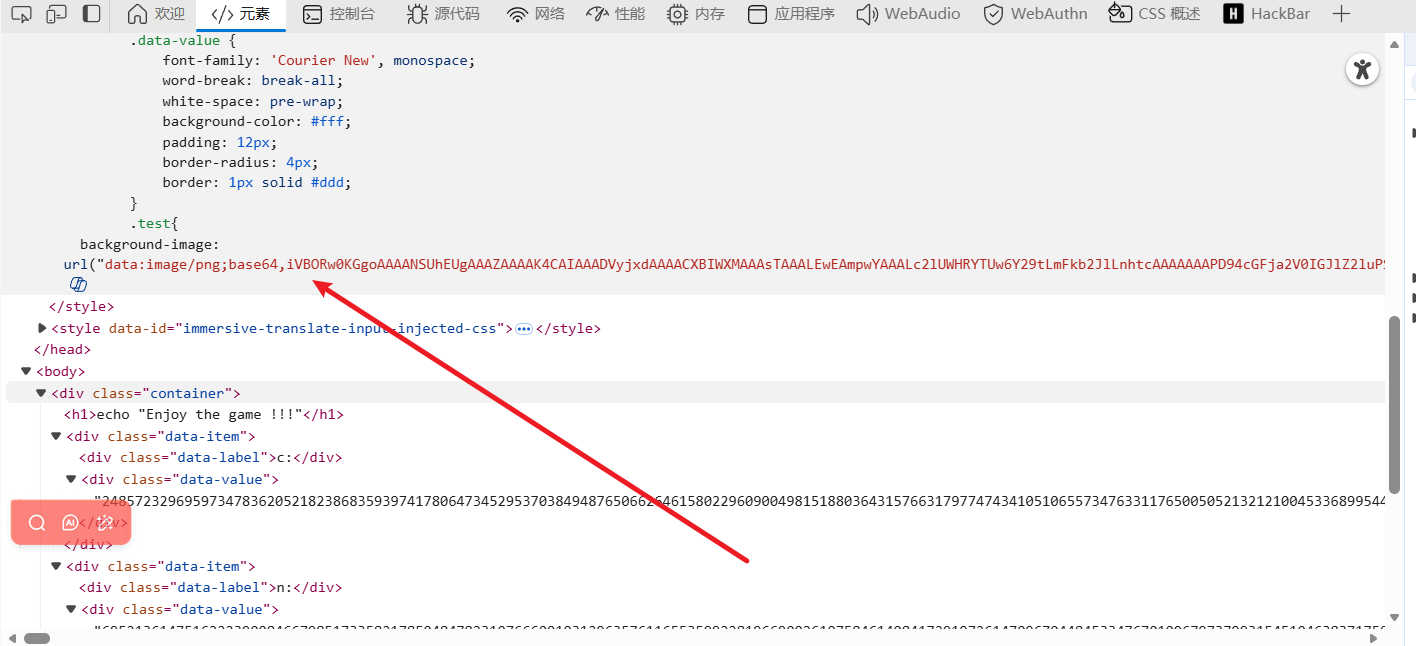

1 | 有一张没有显示出来的图片,base64解码,string分析获得的图片 |

1 | 将三部分的解码之后可以获得登录凭证 |

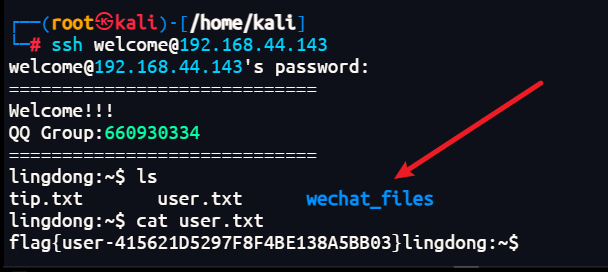

user-flag

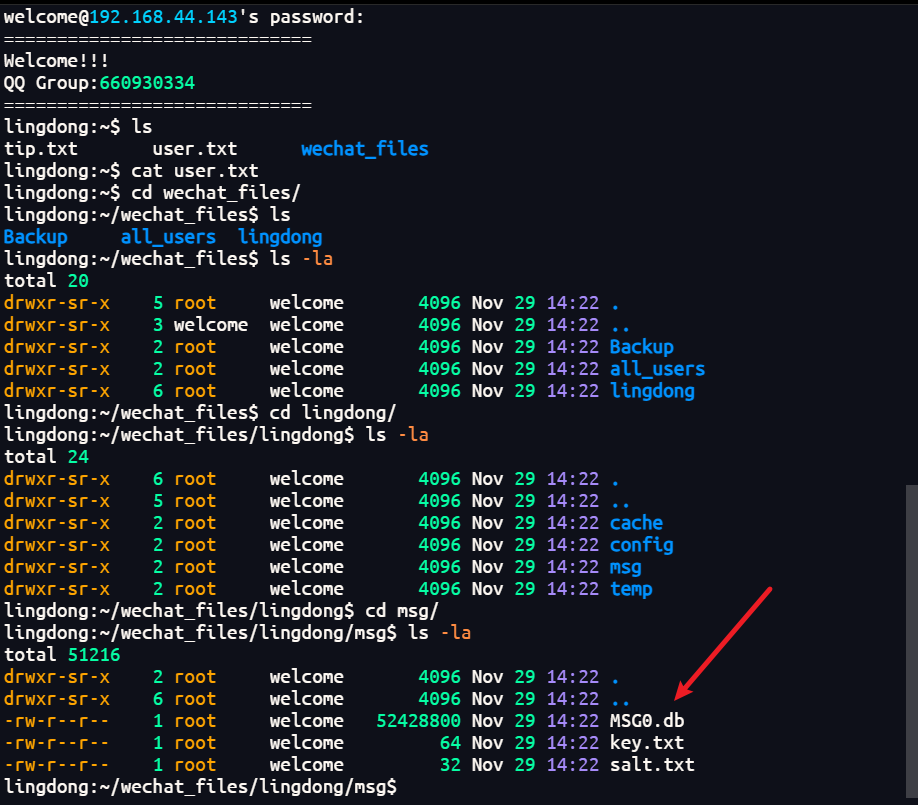

1 | 发现有一个wechat_files文件,得到一个微信聊天记录的数据库 |

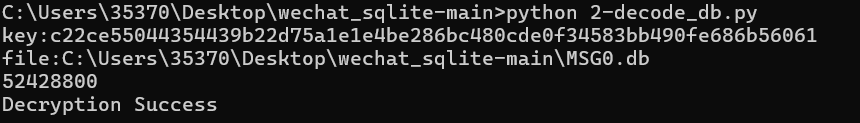

1 | 打包出来,用工具进行解密sqlite数据库https://github.com/adysec/wechat_sqlite |

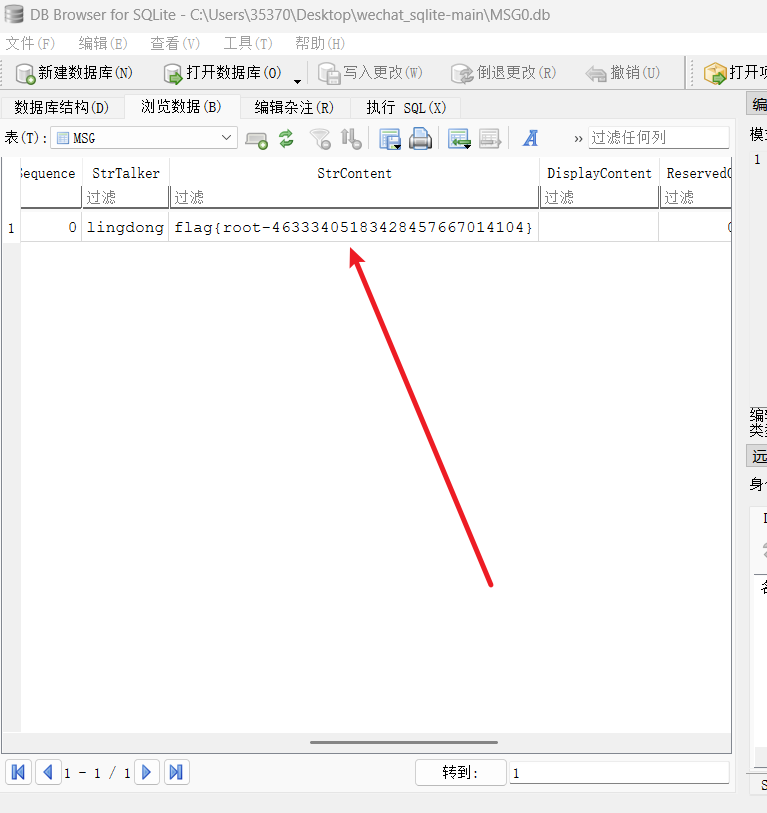

root-flag

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 再努力一点,她是不是就会回来!